Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 22 maio 2022

Atualizado em 22 maio 2022

Palavras-chave: malware,download,server,security,segurança,virus,ataque,cyber,cibernético,direcionado,targeted

Visualizações: 1818

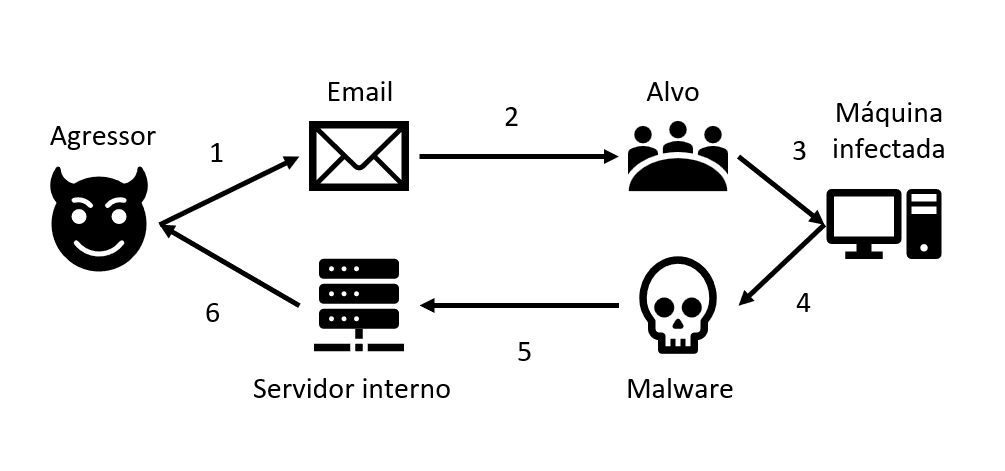

Ataques cibernéticos nem sempre tem como alvo um usuário aleatório. Empresas, governos ou grupos podem se tornar o alvo específico de usuários maliciosos.

Realizar ataques cibernéticos com um alvo específico pode ser um processo demorado e complicado. O agressor precisa entender bastante do assunto para poder realizar tal alto.

O ato de atacar virtualmente uma rede específica é chamado de ataque cibernético direcionado.

O ataque cibernético direcionado é um ataque virtual com um alvo definido. O alvo pode ser um usuário individual, empresa, constituição ou governo. O objetivo desse ataque pode ser por motivos políticos, obtenção de dados valiosos ou ganho financeiro.

O autor de um ataque cibernético direcionado não se limita apenas a uma pessoa, podendo ser um grupo de vários usuários maliciosos com um objetivo em comum.

Em um ataque cibernético direcionado várias técnicas podem ser utilizadas. Entre elas estão:

O processo pode leva algumas etapas até cumprir sua finalidade, que pode ser ao longo prazo.

Os agressores tentam encontrar vulnerabilidades na rede ou em sistemas do alvo e coleta informações de funcionários que podem ser consideras úteis para o ataque.

Nessa etapa a engenharia social pode ser utilizada para obter informações dos funcionários por telefonemas, emails ou redes sociais.

Após coletar informações, os agressores tentam de alguma forma criar um ponto de entrada para o sistema do alvo. Técnicas utilizadas nessa etapa podem ser:

O modo de transmissão pode ser feito de várias formas.

Infectar o alvo com algum malware para obter acesso à rede interna é o objetivo principal dessa etapa.

Após ter criado um ponto de entrada o agressor pode acessar a rede interna da vítima e explorar os dados confidenciais.

Porém, esse processo acontece gradualmente. O agressor tenta não ser percebido pela vítima até cumprir o seu objetivo final.

Nessa etapa, malwares como spyware, RAT e ransomware podem ser utilizados para o agressor obter seu sucesso.

O controle interno da empresa e a auditoria de sistema podem ajudar a prevenir esse problema. Educar os funcionários sobre golpes virtuais pode ser muito benéfico contra a engenharia social.

Hoje em dia, existem vários aplicativos de segurança que avaliam e bloqueiam sites, links e emails suspeitos. Dessa forma evitando erros humanos.

Um bom antivírus também poderá detectar malwares no sistema, evitando a infecção de outros computadores conectados à rede interna.

O ataque cibernético direcionado é um ataque virtual com um alvo definido. Esse ataque pode ter objetivos políticos ou financeiros.

O ataque direcionado necessita grande conhecimento sobre segurança da informação para ser realizado. Esse tipo de ataque geralmente demora bastante tempo para chegar ao seu objetivo final.

Grandes empresas, instituições ou governos podem ser alvos desse tipo de ataque.

Projetos práticos

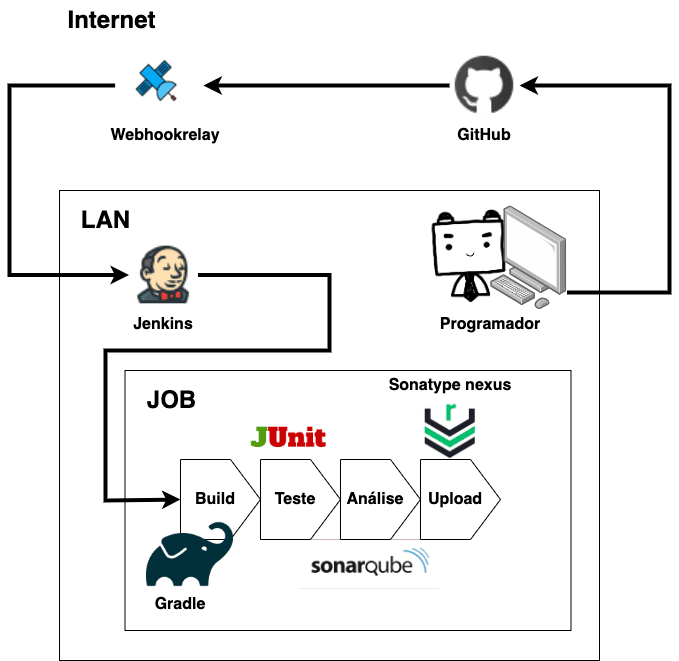

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

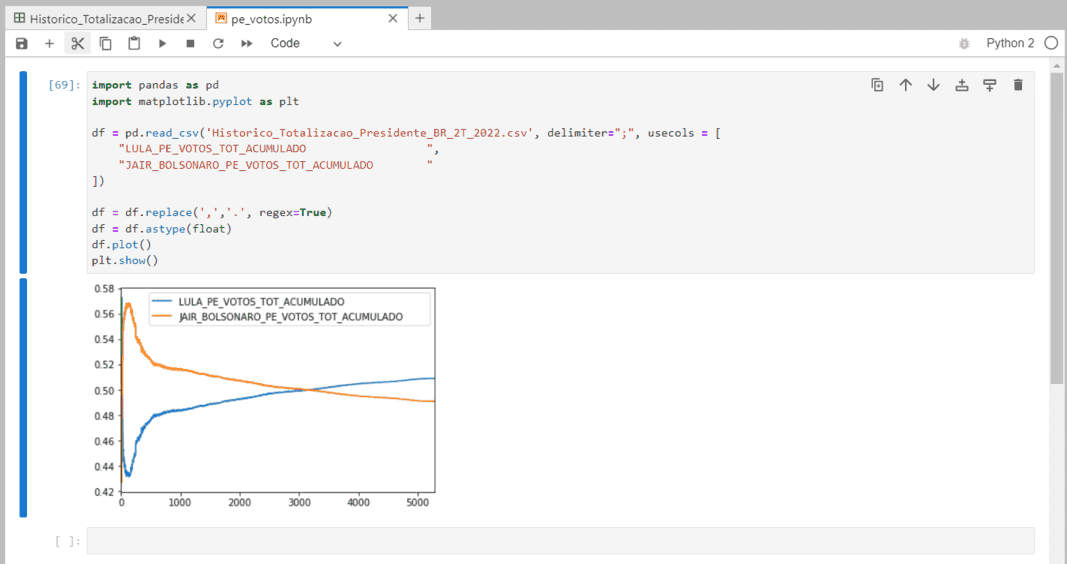

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

Convertendo imagens para ascii art usando o valor da intensidade das cores cinzentas.

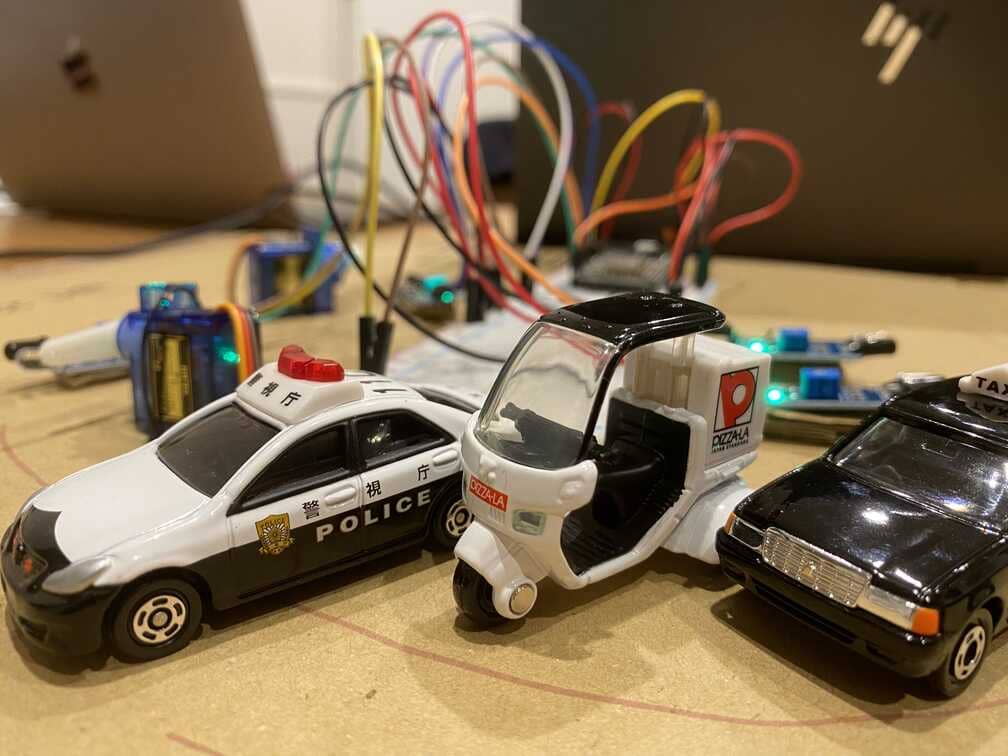

Desenvolvimento de um sistema de monitoramento que exibi todos os eventos que acontecem na garagem automatizada, como abertura de portões ou ocupação de vagas.

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

A nuvem pode ser uma boa alternativa de substituição da memória atual. Além de fazer a cópia de segurança dos dados, pode ser acessível de qualquer lugar.

O SGSI é um conjunto de políticas e normas estabelecidas pela empresa para proteger a segurança da informação empresarial, evitando riscos.

Link dedicado é um caminho físico exclusivo que liga a empresa com o provedor diretamente, possibilitando a transferência de dados e o acesso à internet.

Phishing é uma técnica maliciosa de clonagem de sites. O usuário digita seus dados sensíveis no site clonado e tem seus dados roubados.

A assinatura digital é utilizada para provar a legitimidade dos dados enviados, usando técnicas de hash e algoritmo de chave assimétrica.