Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Management

Postado em 25 maio 2022

Atualizado em 25 maio 2022

Palavras-chave: security,segurança,management,triade,cia,confidencialidade,disponibilidade,integridade

Visualizações: 3697

Com o avanço da tecnologia, a segurança da informação tem se tornado cada vez mais importante.

A transferência de dados através da internet é muito comum, incluindo dados de extrema sensibilidade. Essa transferência pode apresentar muitos riscos, pois pacotes de dados contendo essas informações trafegam em quase todo lugar ao redor do mundo.

A internet é cheia de usuários com más intenções à procura de dados sensíveis, com qual podem se beneficiar de muitos modos. Esses dados podem ser obtidos ilegalmente de muitas formas, desde falhas de usuários até brechas em sistemas.

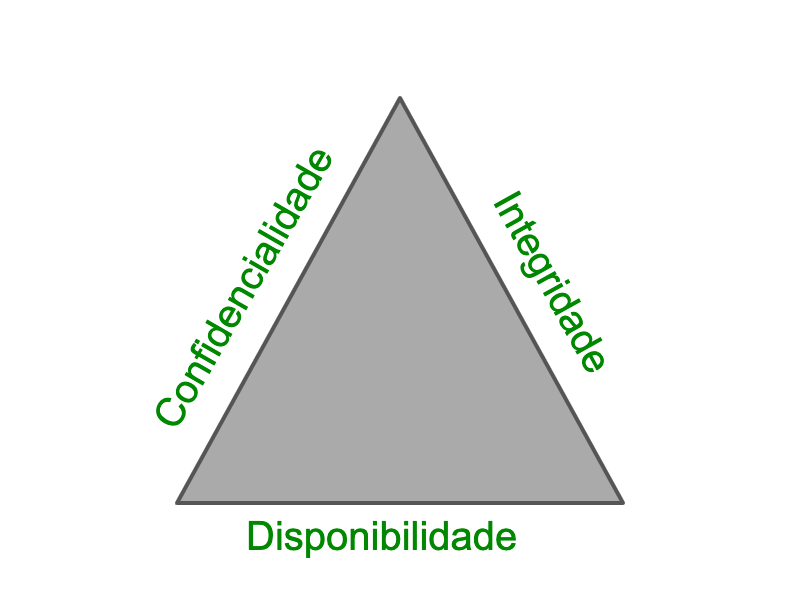

Com o objetivo de reduzir esse tipo de ocorrência, foi criado os tríade CIA, ou os três pilares da segurança de informação.

A tríade CIA é a junção de três termos considerados fundamentais na área de segurança da informação:

Esses três termos devem ser seguidos e fortemente testados para evitar qualquer incidente de segurança de informações.

Confiadencibilidade é a proteção desses dados contra pessoas não autorizadas. Dados só podem ser visualizados e utilizados por pessoas que possuem permissão para essas ações. Caso contrário, o acesso à esses dados devem ser bloqueados.

Sistemas com falta de confidencialidade podem resultar em vazamento de dados, seja por invasão cibernética ou erros humanos.

É necessário ter certeza que apenas o usuário autorizado possa ter acesso à esses dados, mesmo em caso de senha roubada.

A integridade assegura que os dados acessados tenham exatidão. Ou seja, esses dados não podem ser falsos, adulterados, eliminados ou duplicados. Isso é muito importante pois na transferência de dados através da internet esses dados podem sofrer alguma modificação durante o trajeto.

A integridade é a garantia desses dados chegarem ao seu destino sem sofrer uma interferência externa, seja por falhas ou adulteração de dados no caminho.

Erros humanos também devem ser levados em consideração. Apagar dados importantes por engano pode acontecer a qualquer momento, por isso é importante ter em mente a restauração desses dados quando necessário.

A disponibilidade deve proporcionar acesso às informações quando necessário. Esses dados devem estar disponíveis independente do que aconteça, seja por falha no servidor ou falha sistema utilizado.

Qualquer risco como apagões, desastres naturais ou ataques cibernéticos devem ser gerenciados com inteligência, sendo analisados e avaliados.

Para um sistema realizar os requerimentos mínimos de segurança, este deve estar de acordo com os três pilares da segurança de informação.

Esses três pilares são o tríade CIA, compostos por confidencialidade, integridade e disponibilidade.

A confidencialidade permite acesso apenas à usuários autorizados. A integridade assegura a legitimidade dos dados. A disponibilidade proporciona acesso independente do que aconteça.

Projetos práticos

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

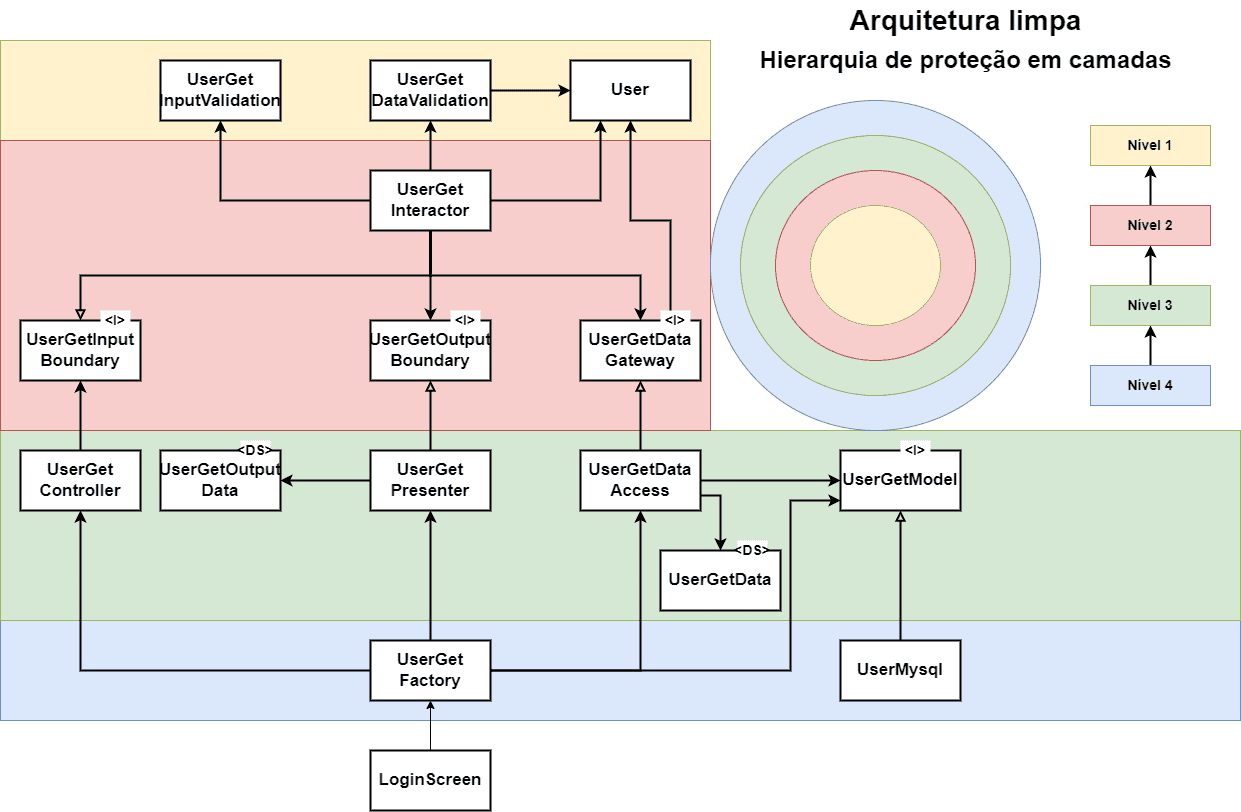

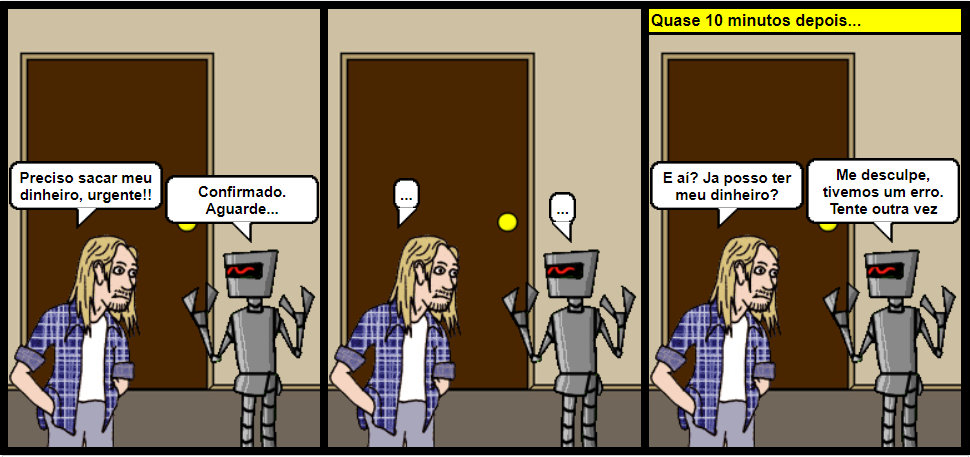

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

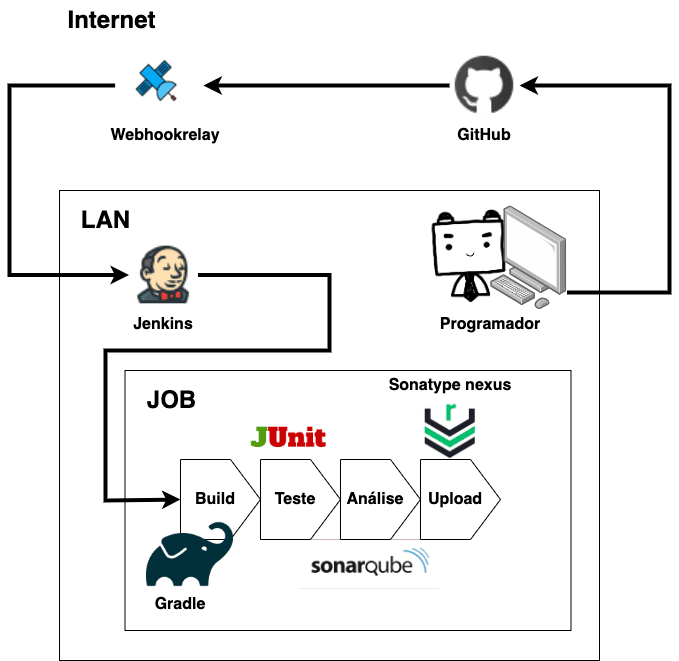

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

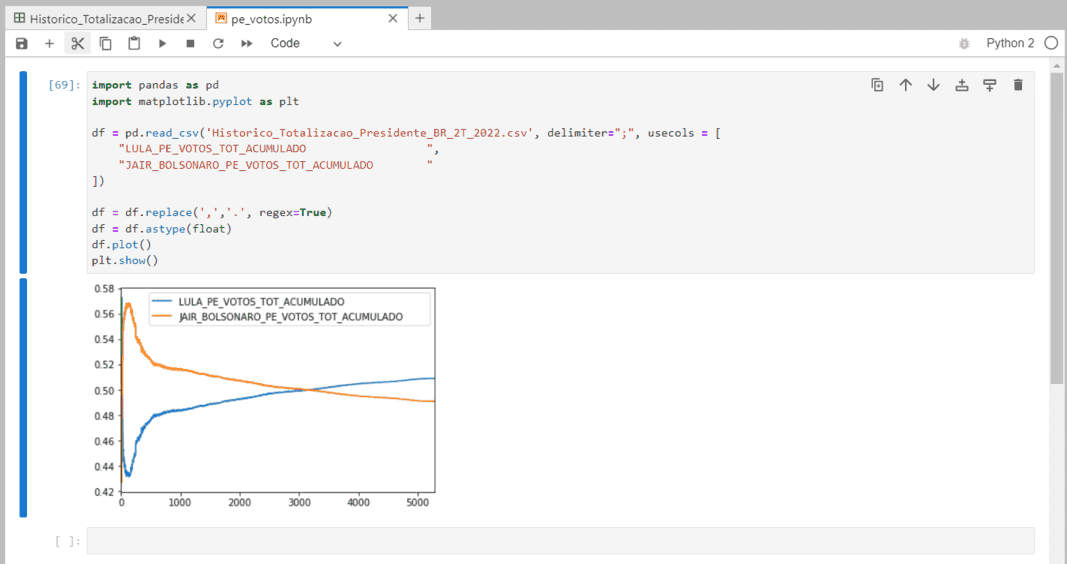

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

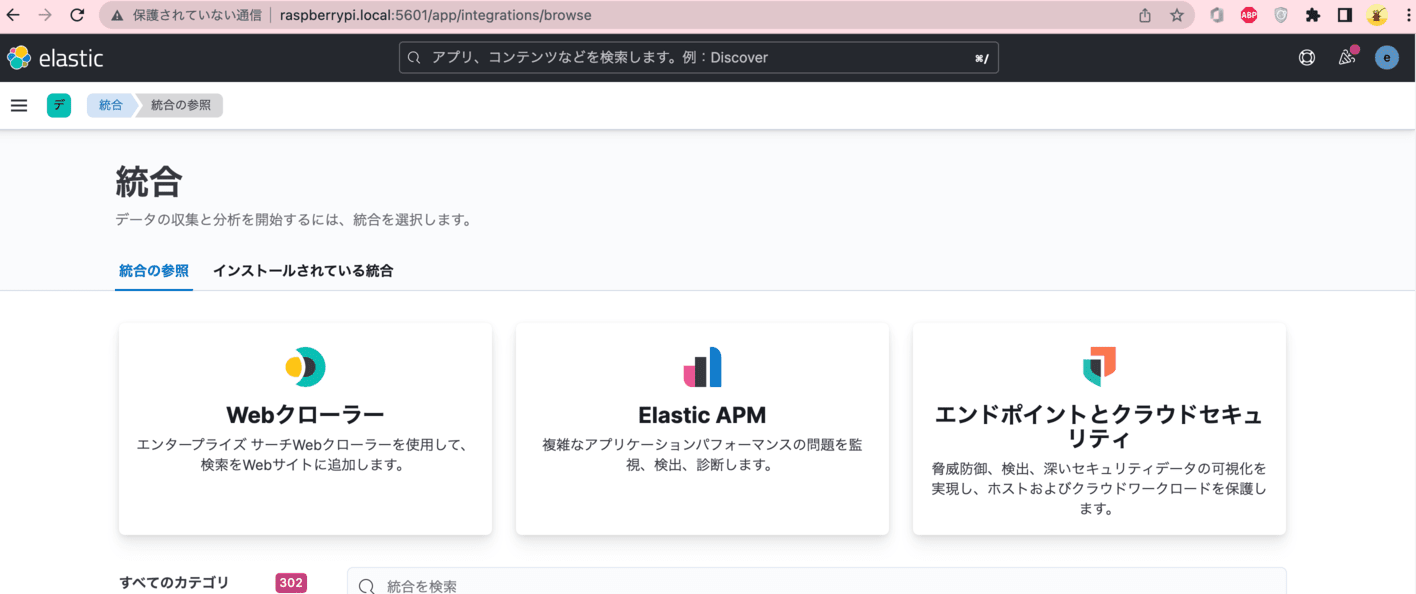

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

A engenharia social é a forma mais fácil de roubar os dados da vítima, principalmente aqueles que não estão antenados..

As criptomoedas mudaram totalmente o modo das pessoas pensarem. Usar robôs para autentificar transações online, custa muito menos comparado com os bancos em relação às taxas...

Ciência que restaura, coleta, analisa e apresenta informações digitais que podem servir como prova de um crime que utiliza um dispositivo digital.

Realiza a transmissão de dados entre o roteador e os dispositivos da LAN usando ondas de rádio. As bandas de frequência utilizadas podem ser 2,4GHz e 5Ghz.

Pode melhorar a segurança de um sistema em alguns aspectos, porém a principal vantagem é o melhoramento da experiência do usuário.

Ponto onde os custos e o lucro se igualam. Uma vez que esse ponto de equilíbrio é ultrapassado, passa-se a obter lucro, pois os custos já estão cobertos.