Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 11 maio 2022

Atualizado em 25 julho 2022

Palavras-chave: security,segurança,malware,malicioso,aplicativo,software,vírus,virus,rat,remote,access,trojan,tróia,troia,remoto,acesso

Visualizações: 3906

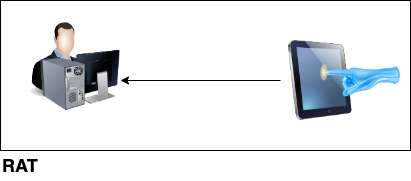

RAT traduzido para o português, rato, é uma expressão que pode ser usada para definir um malware, que pode trazer muitos riscos para a vítima.

Esse malware tem características muito semelhantes com um rato convencional, pois pode se esconder sem ser percebido pelo antivírus ou pela vítima, podendo se tornar ativo apenas em horários estratégicos.

RAT é a abreviação de “Remote Access Trojan”, em português, cavalo de tróia de acesso remoto.

Assim como o próprio nome diz, esse malware pode ter acesso parcial ou total do computador da vítima. Mesmo quando possuindo acesso parcial ao computador da vítima, é questão de tempo para o agressor obter o controle total do computador, pois cujo agressor pode baixar arquivos sem a vítima perceber através da porta dos fundos (backdoor).

Uma vez que o agressor tem acesso remoto ao computador da vítima, esse agressor tem múltiplas opções de ataques:

Esse agressor já pode ter um aplicativo malware especialmente desenvolvido para esse tipo de prática instalado na máquina dele, conseguindo realizar os ataques apenas com alguns cliques.

Numa rede local de computadores de uma empresa, isso pode se tornar uma grande dor de cabeça, pois uma vez que o computador infectado está conectado à essa rede local, o agressor pode proliferar esse malware infectando os outros computadores conectados.

Hoje em dia, existem aplicativos de acesso remoto disponíveis ao usuário ordinário, e só funcionam com a autorização ou configuração desse usuário. Esse tipo de acesso remoto é considerado legal e já é praticado por muitas pessoas. Porém, o RAT obtêm o acesso ao computador da vítima de forma ilegal, acessando o computador da vítima sem nenhuma permissão.

Assim como o ransomware e spyware, o RAT é um cavalo de tróia. Sua forma de infecção pode acontecer das seguintes maneiras:

Pelo fato de possuir acesso remoto ao computador da vítima, o agressor tem habilidade de baixar outros tipos de vírus nesse computador.

O RAT pode ser muito difícil de ser detectado, passando despercebido algumas vezes pelo antivírus. Nesse caso, a suspeita de um RAT só é percebida quando o computador da vítima começa a ter fenômenos estranhos, como:

Uma vez que algum computador em uma rede local é infectado, é recomendável a desconexão desse computador da rede local e da rede externa o mais rápido possível.

Para detectar o RAT, monitorar as atividades de cada computador na rede local é muito importante, sem se esquecer de monitorar o que vem de fora(rede externa).

Uma vez que o RAT é detectado, este mesmo pode ser removido normalmente. Porém, é indispensável analisar os rastros desse malware para ter certeza que nem um outro malware foi instalado sem a permissão do usuário. Para ter certeza, formatar o computador também é uma boa opção.

O RAT é um malware que tipicamente infecta o computador da vítima por um cavalo de tróia. O agressor tem acesso remoto ao controle da vítima, podendo tirar fotos da tela do computador, ou até baixar outros malwares no computador da vítima.

Uma vez detectado, não é muito difícil sua remoção. Porém, todo cuidado é pouco.

Projetos práticos

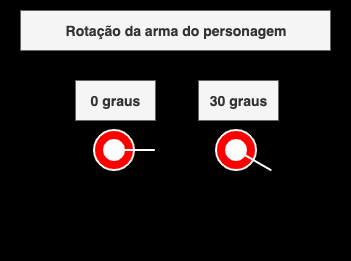

Usando lógicas matemáticas como trigonometria para criar e calcular o esqueleto de um jogo de tiro 2D em javascript

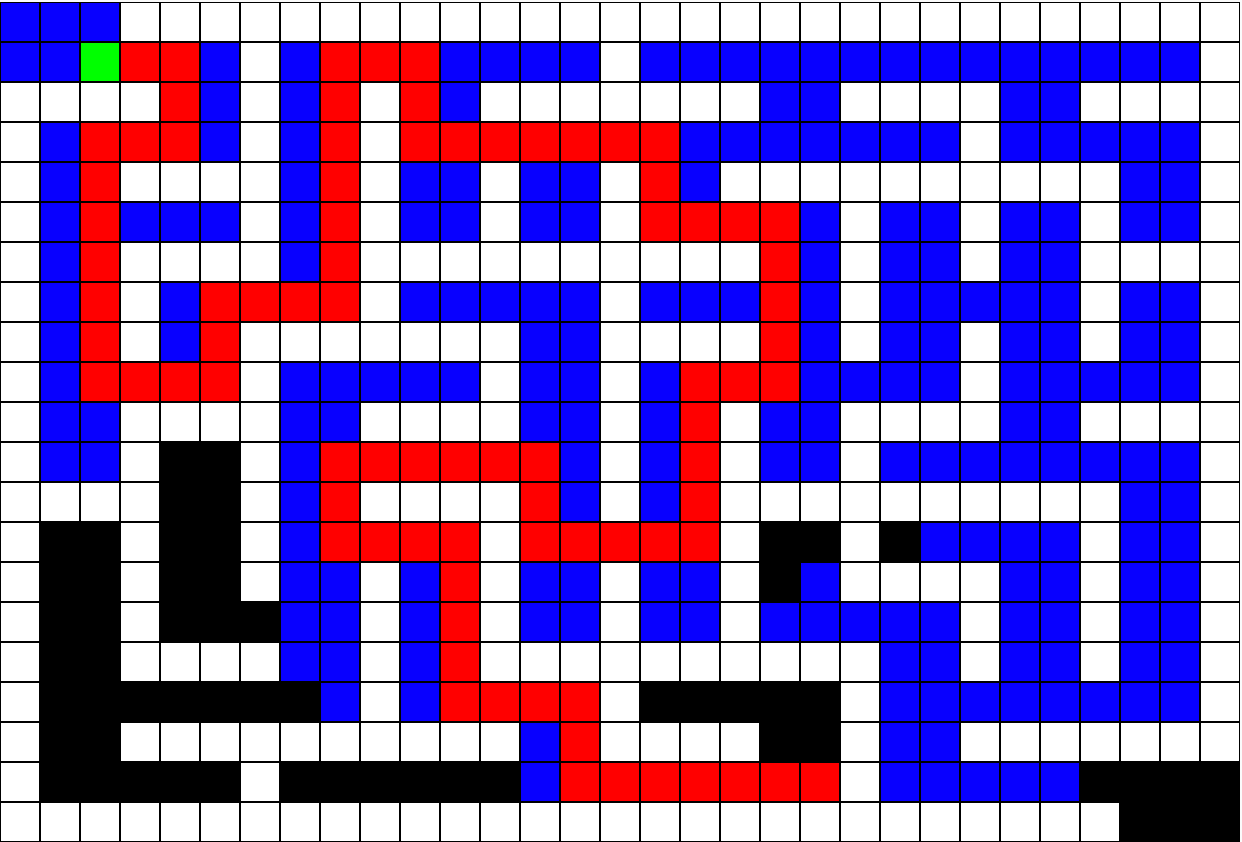

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

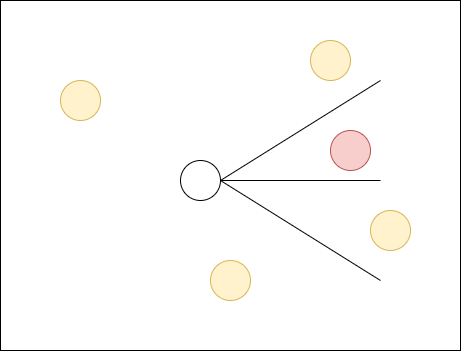

Detectando objetos que entram dentro do campo de visão do personagem. Útil para servir de "gatilho" para eventos em um jogo.

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

Antes de podermos visualizar o site, o endereço que digitamos na barra de endereço do nosso navegador passa por várias etapas, para só então podermos visualizar o site pela primeira vez...

A ausência e a presença de energia são dois estados que podem ser usados como valores. Esses valores são respectivamente zero e um.

A economia compartilhada é uma mentalidade de compartilhar recursos através de plataformas na internet com o intuito de receber um lucro extra.

HR Tech é um software que auxilia na gestão de pessoas, tornando-se possível o gerenciamento centralizado na área de recursos humanos.

O ataque cibernético direcionado é um ataque virtual com um alvo definido. O alvo pode ser um usuário individual, empresa, constituição ou governo.

O código de ativação de softwares tem como objetivo prevenir a pirataria e revenda de produtos sem o conhecimento e autorização do autor.