Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 12 maio 2022

Atualizado em 25 julho 2022

Palavras-chave: engineer,social,engenharia,golpe,ransomware,persuadir,convencer,rat,acesso,ilegal

Visualizações: 1900

Assim como o mundo real, na internet também existem golpes que enganam os usuários que navegam na internet.

A ingenuidade desses usuários é o grande motivo para esses golpes terem tanto sucesso.

A variedade desses golpes é consideravelmente grande e só vem crescendo com o tempo, a engenharia social ainda é um grande problema na sociedade em muitos países.

A engenharia social é qualquer técnica na qual o agressor tenta enganar a vítima para obter dados sensíveis. Em alguns casos o agressor abala a vítima psicologicamente, fazendo-a pensar que será prejudicada de alguma forma caso não faça de acordo com as ordens do agressor. Além de senhas e cartões de bancos, outros dados solicitados pelo agressor também podem ser:

Obtendo os dados acima, o agressor tem muito mais chances de adivinhar as senhas da vítima, para invadir essa conta.

Estudar a vítima é só um dos modos de obter esses dados. O agressor também pode telefonar para a vítima e se passar por alguma outra pessoa para obter as informações que procura. Muitas vezes se passando por alguma autoridade e convencendo a vítima de passar dados sensíveis por telefone.

No Brasil existe uma técnica bem parecida, na qual criminosos telefonam para famílias simulando um sequestro de algum ente querido, convencendo a vítima a depositar dinheiro na conta do banco desses criminosos.

Em outros países como no Japão, também existem técnicas semelhantes. No Japão, os idosos são alvos desse tipo de engenharia social. O criminoso se passa pelo neto da vítima convencendo-a a depositar dinheiro na conta bancária do criminoso.

A engenharia social também funciona com a ajuda de softwares falsos. Cópias de sites de bancos são enviadas por e-mail para a vítima(phishing), e o agressor se passa como um funcionário do banco. Pelo fato do site ser idêntico ao original a vítima acaba digitando seus dados sensíveis como e-mail, senha e número do cartão, que são enviados diretamente ao agressor através da internet.

A engenharia social também pode ser misturada com o ransomware. Nesse caso, é possível telefonar para o telefone constado no ransomware, onde o agressor tentará convencer a vítima a pagar a quantia.

Além das variações acima, espiar o usuário digitar a senha para obter essas informações, também é considerado engenharia social.

Antes de tudo, devemos ter em mente que uma empresa séria jamais pedirá dados sensíveis por telefone. Mesmo quando alguém solicitar esses dados, devemos recusar fortemente.

Ter conhecimento dessas técnicas também é uma boa prevenção. É recomendável que empresas de tecnologia eduquem seus funcionários sobre esse tipo de golpe, pois cada vez mais empresas tem virado alvos desse tipo de golpe.

Manter a calma para tomar as melhores decisões também é pode ser a chave, pois hoje temos aplicativos no nosso telefone que permitem confirmar suspeitas de modo imediato.

O número de golpes de engenharia social só tem aumentado recentemente. A segurança de aplicativos só tem ficado mais rigorosa com o tempo, diminuindo drasticamente as chances de um agressor poder invadir esses aplicativos.

A engenharia social se tornou o meio mais fácil de obter os dados sensíveis da vítima, por isso esse tipo de golpe só tende a crescer.

Projetos práticos

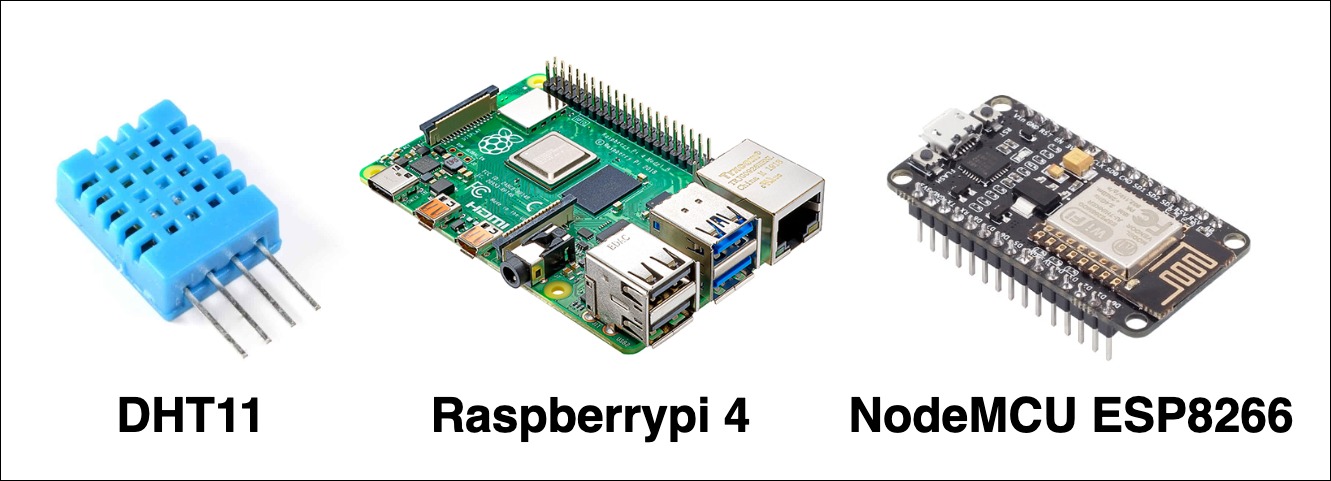

Projeto de comunicação entre dois dispositivos ESP8266 e Raspberrypi4. Laravel irá funcionar como servidor e receptor de dados de temperatura e umidade coletados com o DHT11.

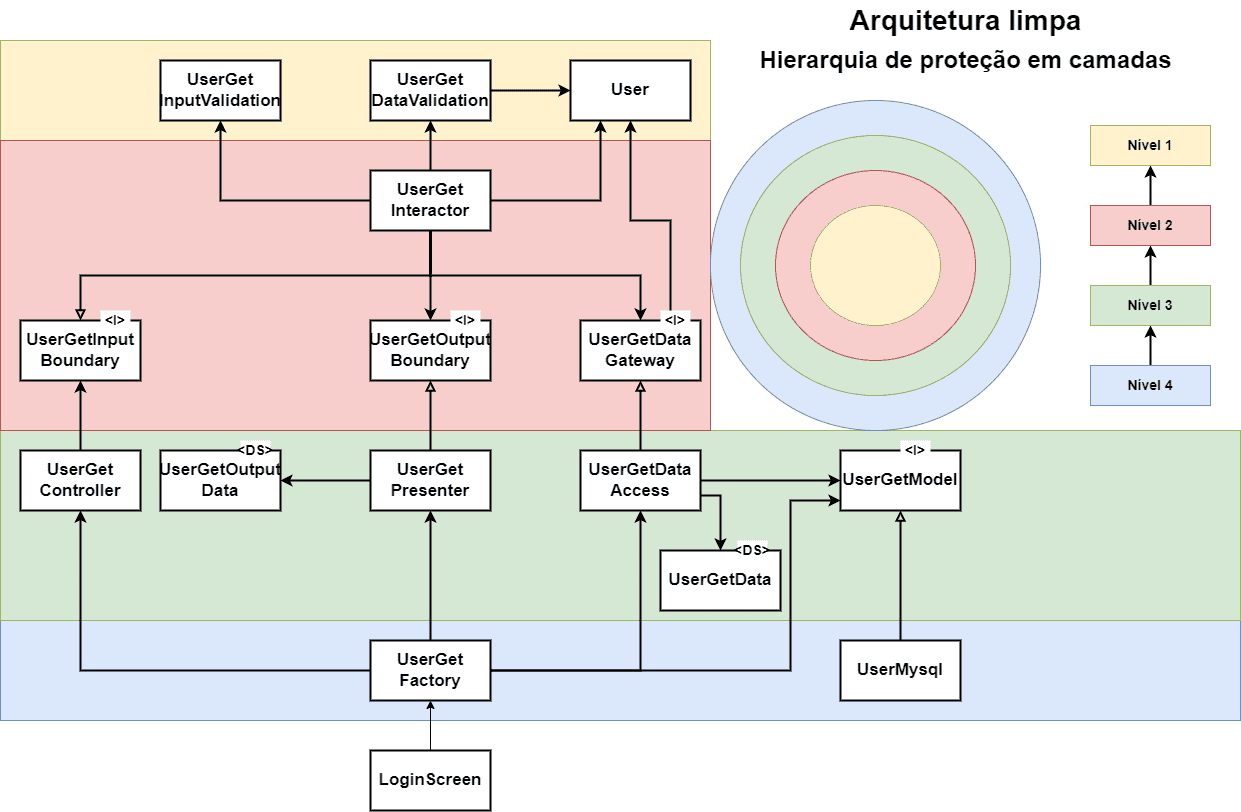

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

Convertendo imagens para ascii art usando o valor da intensidade das cores cinzentas.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

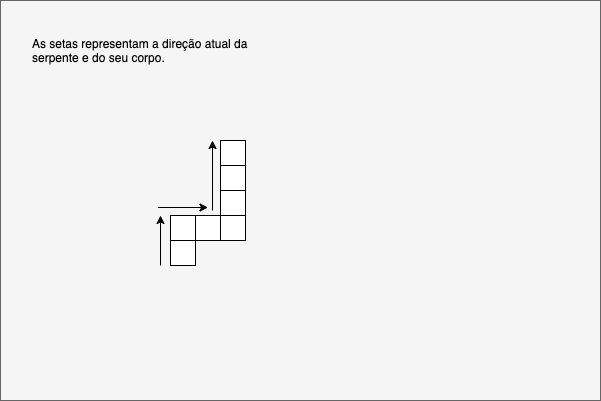

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

Alguns desses protocolos é o HTTP que usamos em nossos navegadores. Sem esses protocolos teríamos alguns problemas na comunicação de dispositivos através da internet.

No passado existiam girafas com pescoço comprido e as girafas com pescoço curto. Isso resultou em um comportamento inesperado, a seleção natural. Não queremos isso no nosso algoritmo...

O RAT é um malware que tipicamente infecta o computador da vítima por um cavalo de tróia. Uma vez detectado, não é muito difícil sua remoção.

Prática que visa em incluir todas as pessoas digitalmente, incluindo idosos e deficientes, para que possam ter acesso a informação.

Camada da internet onde sistemas de busca convencionais não conseguem acessar por diversos motivos, deixando de indexar o conteúdo.

O modelo PoC visa em avaliar uma nova tecnologia ainda não comprovada com uma demonstração, com o intuito de avaliar a sua veracidade.