Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 18 maio 2022

Atualizado em 18 maio 2022

Palavras-chave: malware,drive,by,download,virus,vulnerabilidade

Visualizações: 2063

Os ataques cibernéticos tem prejudicado muitas instituições ao redor do mundo. Além dos ataques de engenharia social que são muito frequentes, falhas de segurança em sistemas também são um grande problema.

Sites que funcionam perfeitamente podem sofrer adulterações com o objetivo de prejudicar os usuários. Uma vez que um site possui brechas que possibilitam a adulteração, é possível realizar o download de arquivos maliciosos no computador do usuário. Essa técnica é chamada de drive-by download.

A técnica de drive-by download permite o download de malwares no computador da vítima sem a autorização da mesma. Em outras palavras, a infecção também pode acontecer apenas visualizando o site.

Diferente de muitos outros tipos de infecções, o drive-by download não necessita da interação do usuário com o site, como cliques em links fraudulentos ou download de cavalos de tróia. O download pode acontecer em segundo plano sem mesmo a vítima perceber que foi infectada.

O arquivo malicioso que será baixado pode variar com o objetivo do agressor. O objetivo pode ser simplesmente realizar o drive-by download. Porém, no pior dos casos, o drive-by download pode ser o primeiro passo para uma tentativa de instalar um RAT no computador da vítima e ter acesso total a máquina.

Outro modo de infectar o computador da vítima pode ser com pop-ups enganosos, com mensagens como:

Seu computador foi infectado, baixe o nosso antivírus para remover

Nesse caso, o antivírus é o próprio vírus. Mesmo se a vítima clicar no botão “cancelar” o vírus pode ser baixado no computador da vítima.

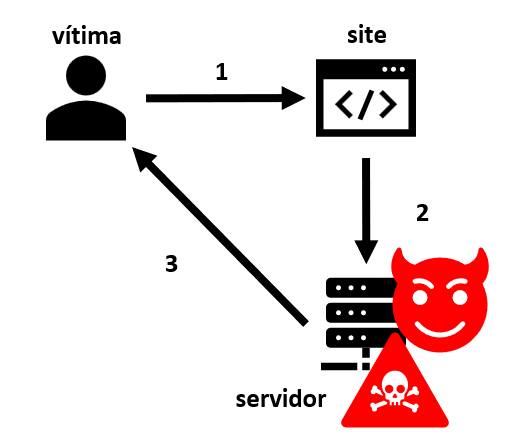

O agressor redireciona a vítima para o servidor malicioso. Ali, o agressor força a vítima a fazer o download dos malwares, com ou sem a permissão da vítima.

A imagem acima é uma das formas que podem ser utilizadas para realizar o ato malicioso. As formas de contagio podem variar entre:

Em geral, os ataque de drive-by download podem acontecer em 4 etapas:

O número de vítimas vai depender do tráfico do site. Sites famosos que possuem vulnerabilidades podem virar alvo desse tipo de ataque.

O conjunto de cuidados do usuário que navega da internet podem prevenir esse tipo de infecção.

O drive-by download infecta o computador da vítima sem a necessidade de interação. Um malware pode ser realizado sem sequer a vítima perceba.

O drive-by download explora vulnerabilidade em aplicativos ou sites, redirecionando o usuário ao servidor malicioso, forçando o download de arquivos maliciosos.

Projetos práticos

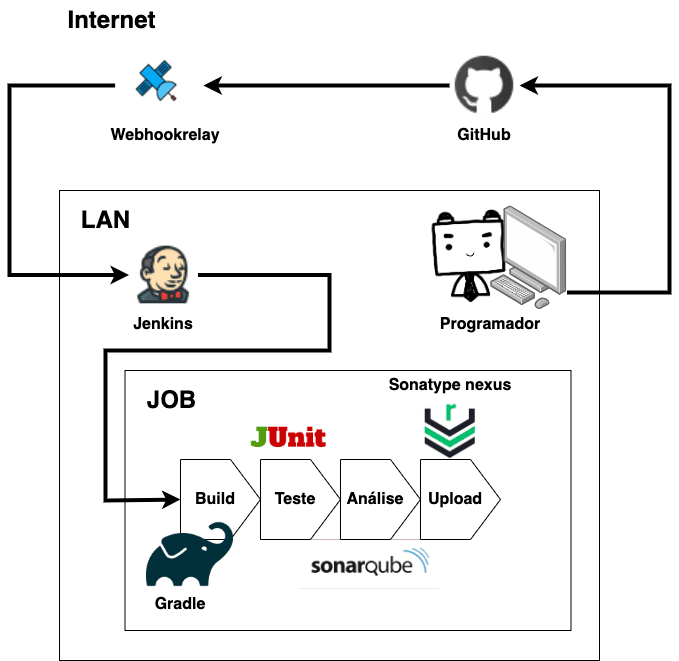

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

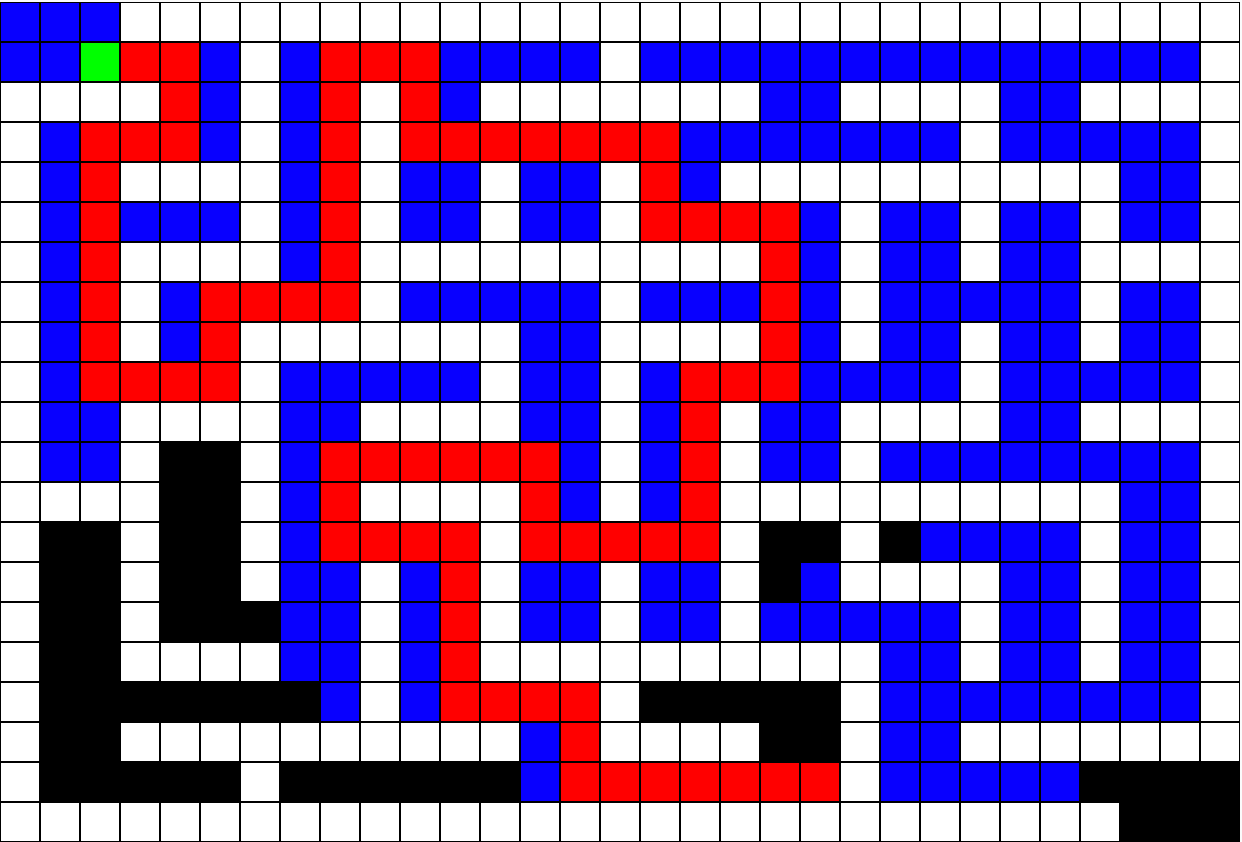

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

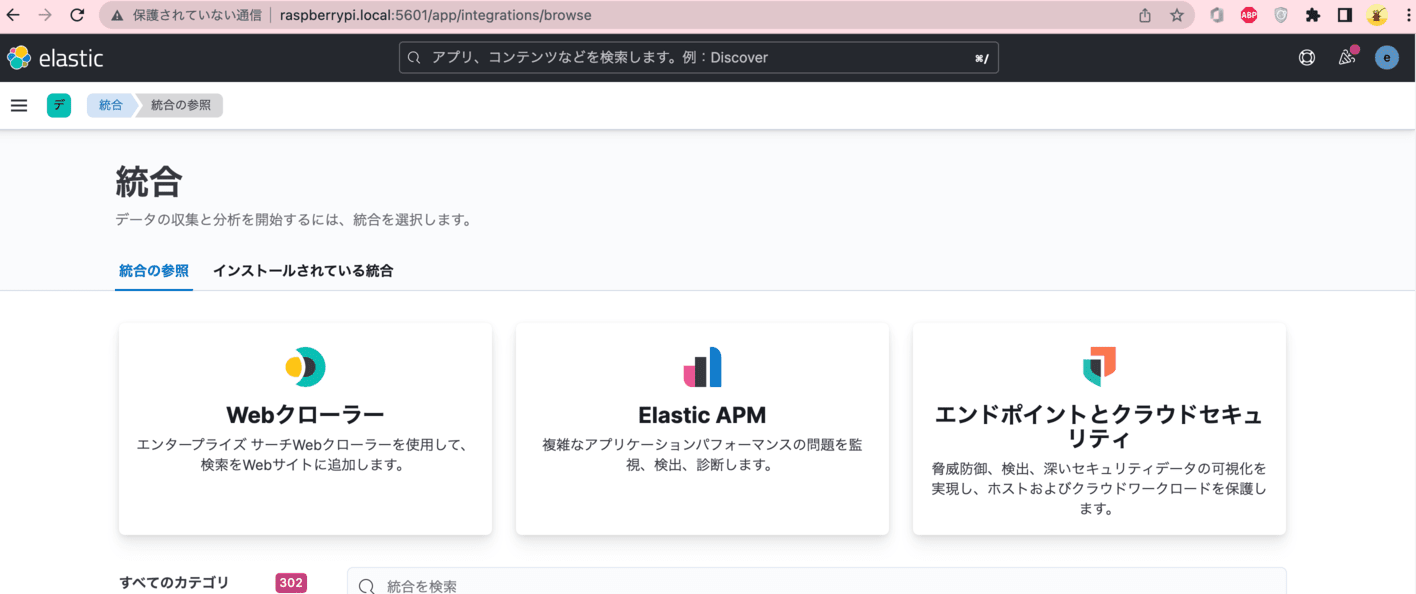

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

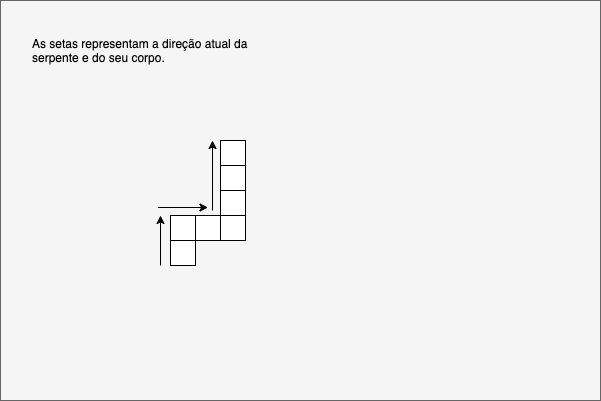

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

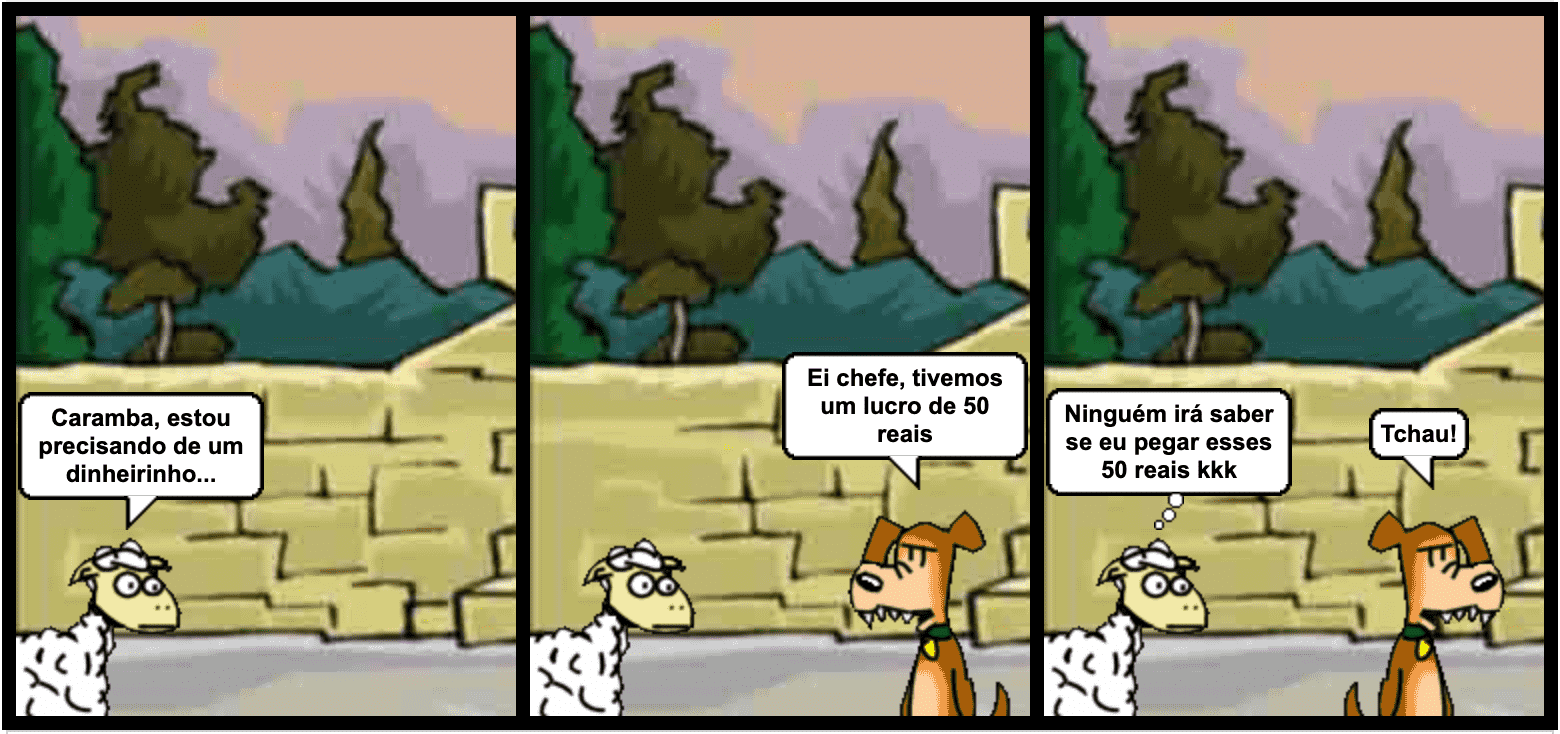

Estudar o comportamento das pessoas pode auxiliar um administrador a criar um sistema de fiscalização mais eficiente, evitando fraudes que prejudicam a imagem da empresa

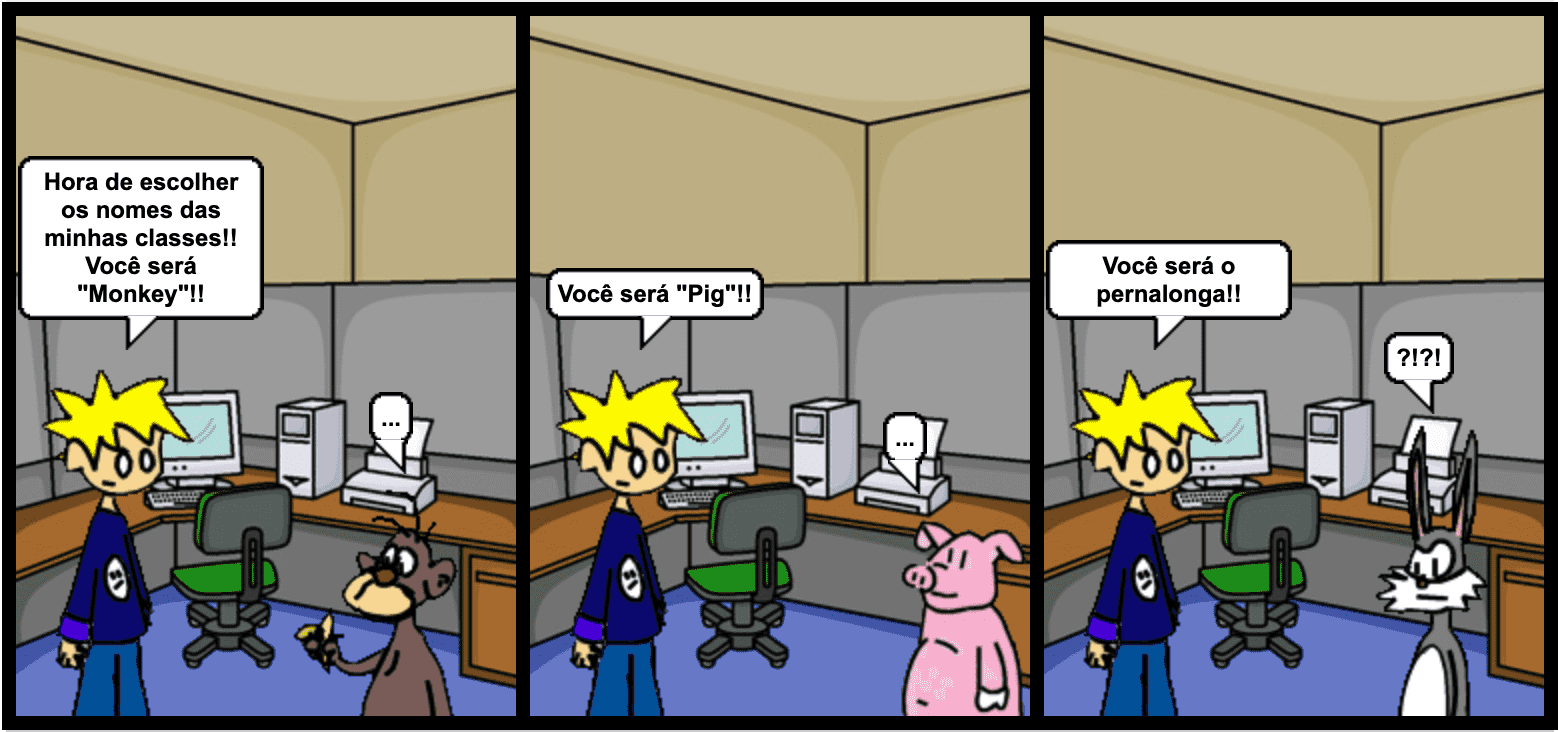

A linguagem de programação orientada a objetos revolucionou o mundo da programação, sendo o tipo de linguagem mais utilizada na atualidade

Spyware é um malware, que registra as atividades do usuário, podendo monitorar tudo que o foi digitado no teclado ou clicado na tela do computador.

O firewall atua como barreira entre as redes interna e externa, bloqueando tráfego de pacotes de dados considerados suspeitos ou inseguros.

Os ataques DoS e DDoS tem como objetivo tornar indisponível um serviço, seja por razões políticas ou descontentamento em relação à esse serviço.

O RAT é um malware que tipicamente infecta o computador da vítima por um cavalo de tróia. Uma vez detectado, não é muito difícil sua remoção.