Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 09 maio 2022

Atualizado em 09 maio 2022

Palavras-chave: security,segurança,malware,malicioso,aplicativo,software,vírus,virus

Visualizações: 1680

A evolução da internet trouxe muitas melhorias para a vida das pessoas em vários aspectos. Graças à todos os benefícios da internet, o crescimento do número de usuários só tende a crescer.

Grandes empresas já não utilizam mais os documentos em papel. Digitalizar arquivos já se tornou um padrão em muitos lugares.

Porém, o aumento da popularidade da internet também chama a atenção de usuários maliciosos, golpistas que tentam se aproveitar de leigos que apenas estão tentando se adaptar à essa nova geração.

O ransomware é uma dessas “ferramentas”, utilizada para o mal.

Ransomware é um malware, programado especialmente para praticar golpes através da internet. Uma vez que o usuário executa esse programa malicioso, o golpe é iniciado.

Genericamente, o ransomware pode se comportar de duas diferentes formas quando executado:

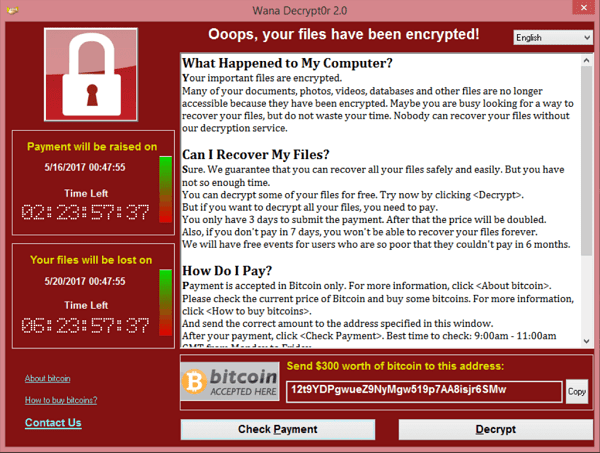

Após um dos fenômenos acima acontecer, uma janela com um relógio contando o tempo irá aparecer na tela do computador. Nessa janela estará escrito mensagens como:

Seu computador foi hackeado. Pague a quantia de dinheiro abaixo em 1 hora para desbloquear…

O ransomware irá solicitar uma quantia de dinheiro que deve ser paga pelo usuário infectado. Porém, mesmo pagando essa quantia de dinheiro, as chances do computador voltar ao normal são baixíssimas. Portanto, não pagar é a melhor opção.

O ransomware pode se infiltrar no computador da vítima de diversas formas:

Para passar despercebido o golpista também pode modificar uma porção de algum software, adicionando algoritmos que baixam o ransomware de forma oculta(background), muitas vezes passando despercebido pelo usuário.

Recentemente, os ransomwares tem direcionado seu alvo para grandes empresas que possuem dados importantíssimos. Empresas de grandes marcas já tiveram grandes prejuízos com o ransomware, seja pagando a quantia de dinheiro ou perdendo o acesso aos documentos que foram criptografados.

Pelo fato do pagamento ser feito em criptomoedas, é muito difícil encontrar o autor dos ataques. Isso encoraja muitas pessoas a praticar esse ato.

Antes de tudo, a primeira coisa a fazer quando infectado por um programa malicioso é desconectar o computador ou dispositivo da internet. Uma vez que o computador ou dispositivo é desconectado da internet, não há mais preocupações de uma interferência externa.

Após desconectar o computador da internet, é recomendável se informar para tomar a melhor decisão.

Existem vários tipos de ransomwares. Alguns podem ser resolvidos apenas desinstalando o aplicativo malicioso. Porém, no caso de ransomwares que criptografam documentos, as chances de recuperação desses documentos é baixíssima, mesmo se eliminarmos o aplicativo malicioso. Por isso, a prevenção é muito importante.

Alguns modos de prevenção do ransomware são:

Assim como a internet, o ransomware está em constante evolução. Cada vez mais variações desse malware são desenvolvidos, tentando de algum modo infectar os usuários. Se informar também é uma prevenção.

Na internet, todo cuidado é pouco. O ransomware pode ser baixado na nossa máquina sem mesmo nós percebermos.

Além de baixar o antivírus, o backup de dados importantes também devem ser feitos frequentemente para prevenir grandes perdas.

Dependendo do tipo do ransomware, jamais podemos ter nossos dados de volta.

Projetos práticos

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

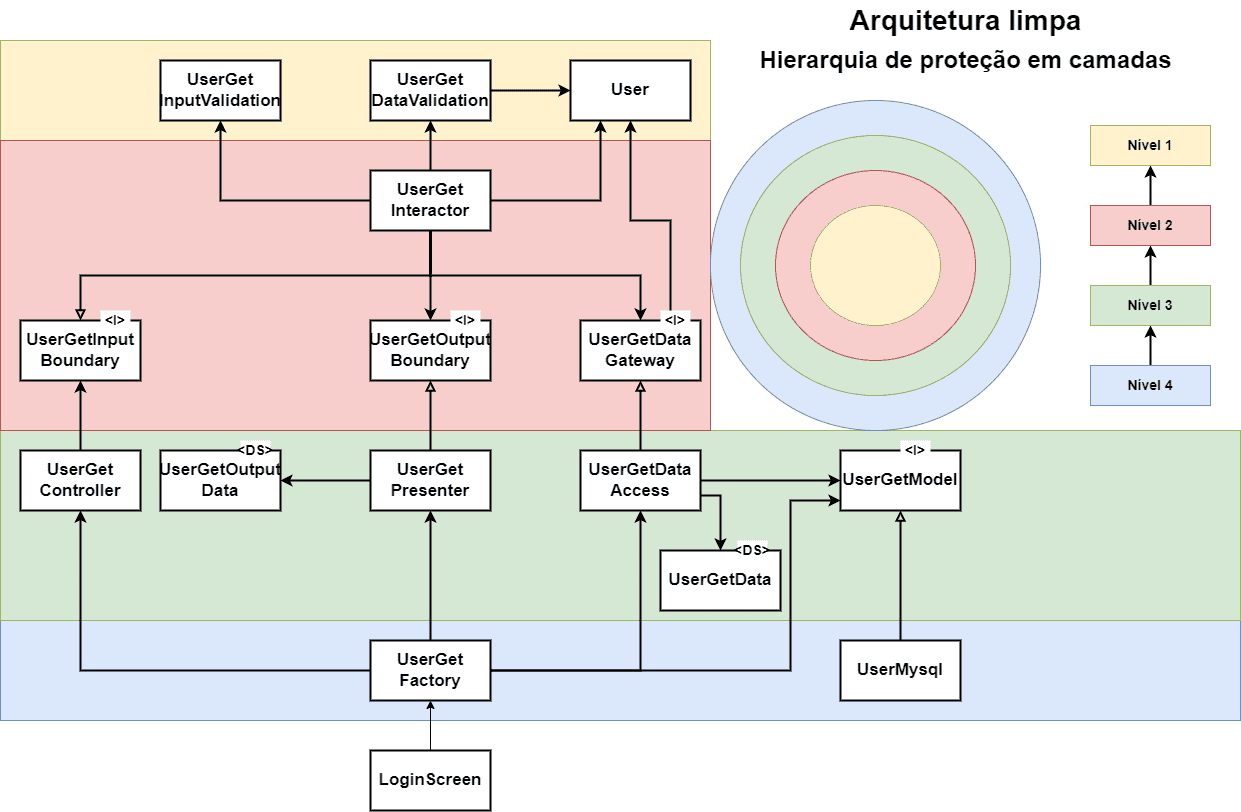

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

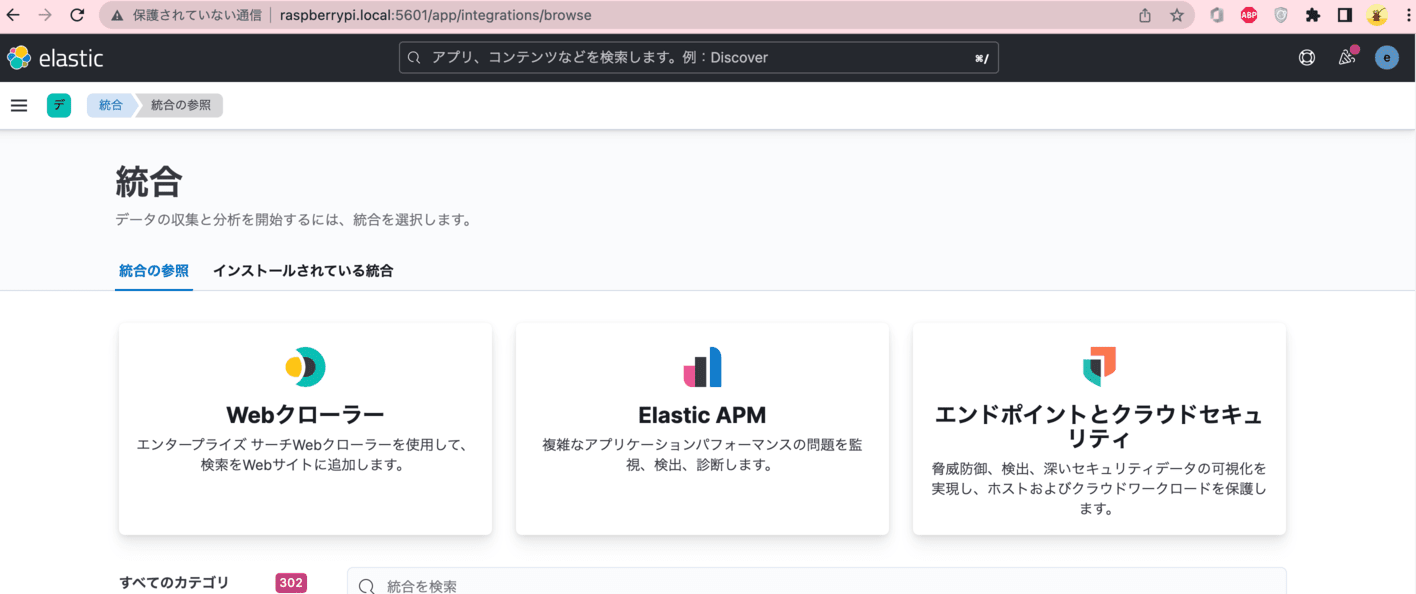

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

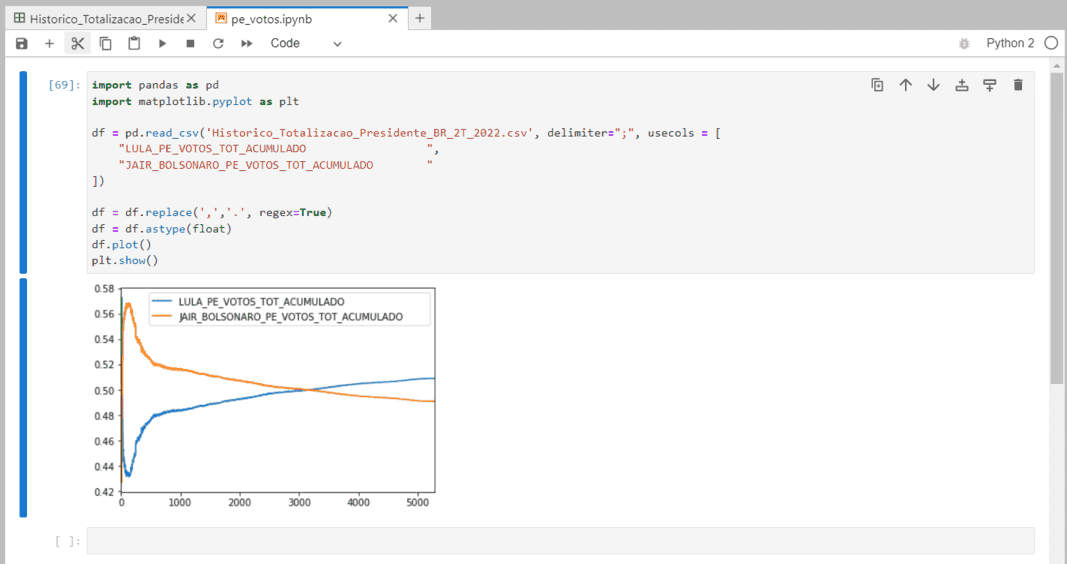

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

Phishing tem esse nome pois a vítima se torna só mais um peixe na rede. Ter conhecimento de phishing é o melhor jeito de evitar ser um desses peixes

Hoje em dia não é mais necessário gastar o nosso tempo com tarefas que podem se automatizadas. Os robôs estão aqui para nos ajudar...

Algoritmo que busca o caminho com o menor custo entre dois pontos. É usado em jogos e aplicativos de navegação para calcular a menor distância possível.

O algoritmo de criptografia simétrica utiliza a mesma chave para encriptar e desincriptar dados enviados através da internet.

O firewall atua como barreira entre as redes interna e externa, bloqueando tráfego de pacotes de dados considerados suspeitos ou inseguros.

O SGSI é um conjunto de políticas e normas estabelecidas pela empresa para proteger a segurança da informação empresarial, evitando riscos.