Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 14 maio 2022

Atualizado em 14 maio 2022

Palavras-chave: security,segurança,phishing,malicioso,email,e-mail,pescaria

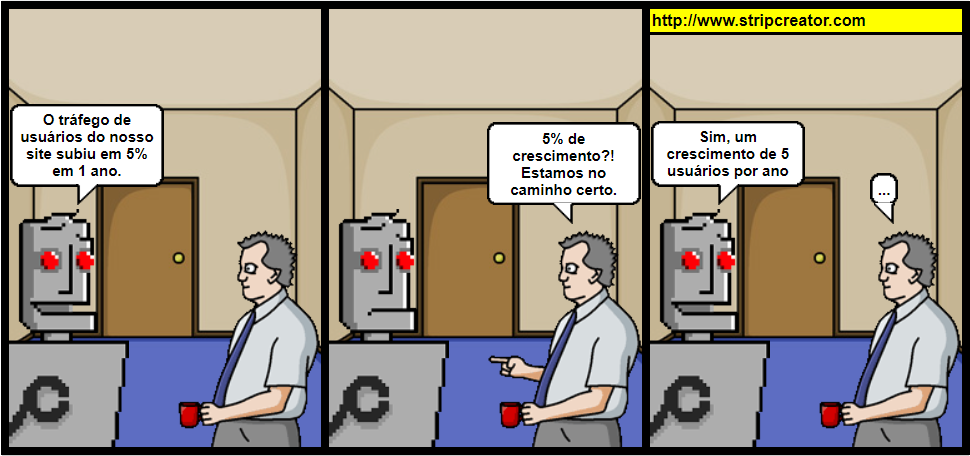

Visualizações: 2083

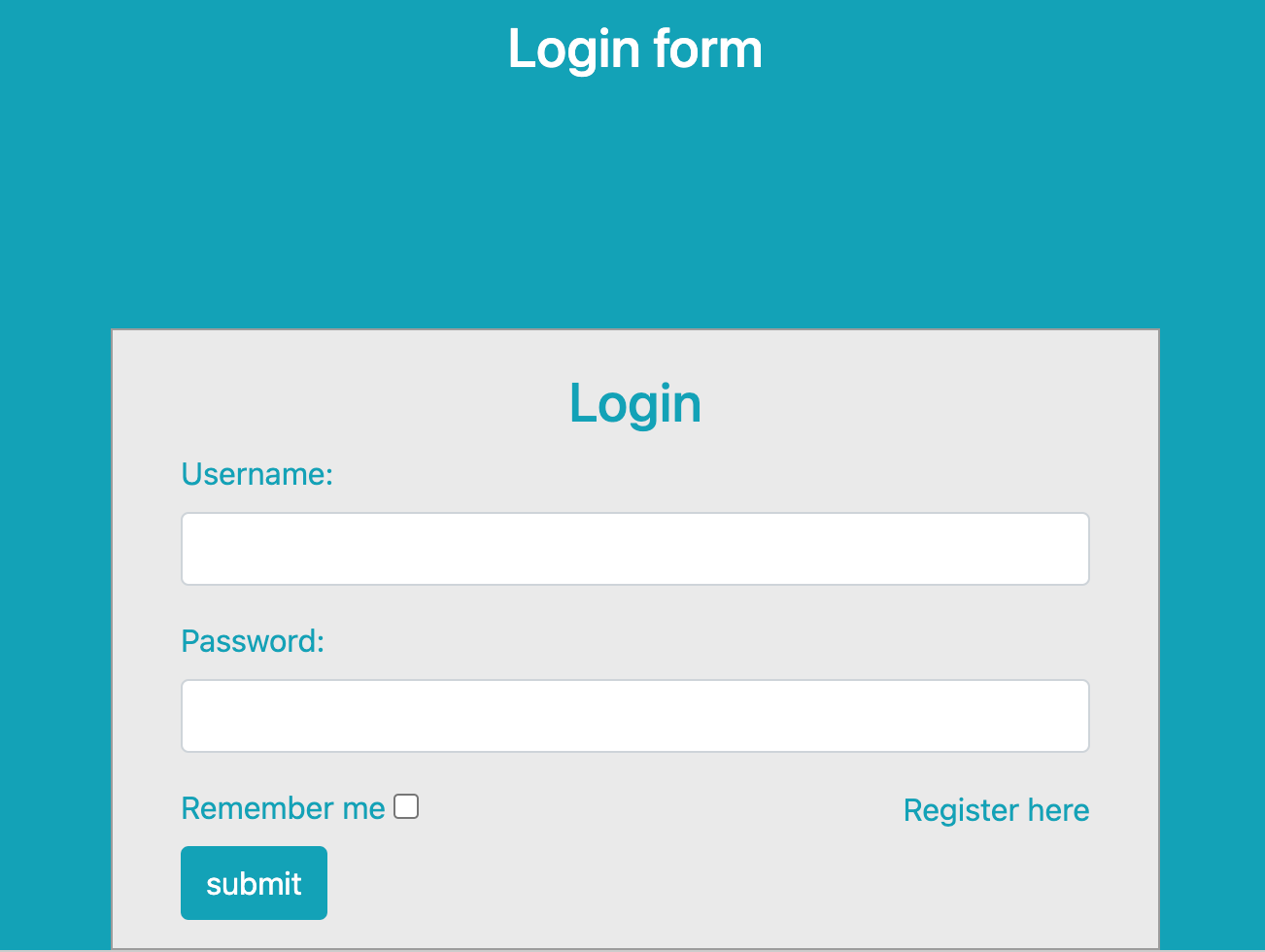

A falsificação de sites de grandes organizações como bancos ou redes sociais famosas é totalmente possível na internet. Essa falsificação de sites pode chegar em um nível tão perfeito a ponto de realmente não sabermos qual é o verdadeiro site.

O grande perigo desses sites duplicados são os dados que digitamos nas páginas de cadastro ou login. Uma vez que digitamos os dados no site falsificado, nossos dados poderão ser enviados para o agressor, que poderá usar esses dados para entrar na nossa conta no site verdadeiro ou clonar o nosso cartão. O nome dessa técnica se chama phishing.

Phishing é uma junção das palavras “phreaking” e “fishing”. Phreaking é uma expressão utilizada para descrever atos de manipulação de rede telefônica de alguma outra pessoa para o próprio uso, com o objetivo de poder fazer ligações gratuitas. Fishing, se traduzido para o português, pode ser expressado como “pescar”.

Esse termo é utilizado pois o agressor jogará a isca, esperando que a vítima morda.

O agressor irá criar um site falso idêntico ao original e mandará um email com um link para a vítima, esperando que ela clique no link e digite seus dados no site falso. Nesse email o agressor irá mandar mensagens como:

Detectamos um saque suspeito na sua conta bancária, entre no site

abaixo para verificar os detalhes.

O agressor irá se passar por um atendente do banco e tentará pressionar a vítima a clicar no link. Geralmente apenas clicando no link não é o bastante para obter os dados a vítima. É necessário que a vítima digite seus dados no site falso e envie.

No exemplo acima temos uma mistura de phishing com engenharia social. Combinando essas duas técnicas a probabilidade de obter os dados da vítima aumenta.

Porém, por mais que o site seja idêntico ao original é possível driblar esse tipo de ataque.

Qualquer usuário que navega pela internet pode sofrer um ataque phishing. Antes de clicar em um link suspeito ou fazer login em um site devemos analisar cuidadosamente alguns detalhes.

Se verificarmos a barra de endereço podemos saber se os dados que o site manuseia são criptografados ou não.

Para um site poder usar o protocolo HTTPS ele precisará de uma certificado SSL. Em geral, sites que usam o protocolo HTTP não são seguros para a transferência de dados pessoais. Então caso o usuário perceba que o site está usando o protocolo HTTP invés do HTTPS, é altamente recomendável sair desse site.

https://www.google.com -> Site verdadeiro

http://www.google.com -> Site suspeito

Qualquer site na internet só pode ter um endereço único. Sites falsos geralmente usam endereços quase idênticos ao original para passarem despercebidos. Por exemplo:

https://www.google.com -> Site verdadeiro

https://www.goglee.com -> Site falso

Por isso devemos estar atentos à sites com erros de escrita.

O email do remetente pode ser considerado suspeito quando:

Em outras palavras, verifique o domain após o símbolo @.

[email protected]

Se observarmos o email acima, podemos perceber que após o símbolo @, temos “gmail.com”. Isso é muito suspeito pois esse endereço de email é público.

Um funcionário autêntico do banco irá utilizar um domain do banco, como:

[email protected]

Entretanto, nos endereços de remetente também devemos estar atentos com os erros de escrita, como:

[email protected]

Hoje muitos sites utilizam a identificação de dois fatores. Como dados biométricos e números de confirmação que são enviados para o celular do usuário. Essas técnicas ajudam a bloquear o acesso de usuários maliciosos que mesmo possuindo o nome de usuário e senha, não conseguem ir adiante na identificação de dois fatores.

Phishing é uma técnica maliciosa de clonagem de sites. O usuário digita seus dados sensíveis no site clonado e tem seus dados roubados.

Links de acesso aos sites clonados são enviados por email para a vítima. Esses emails são escritos com um tom de urgência para pressionar a vítima a clicar nos links.

Projetos práticos

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

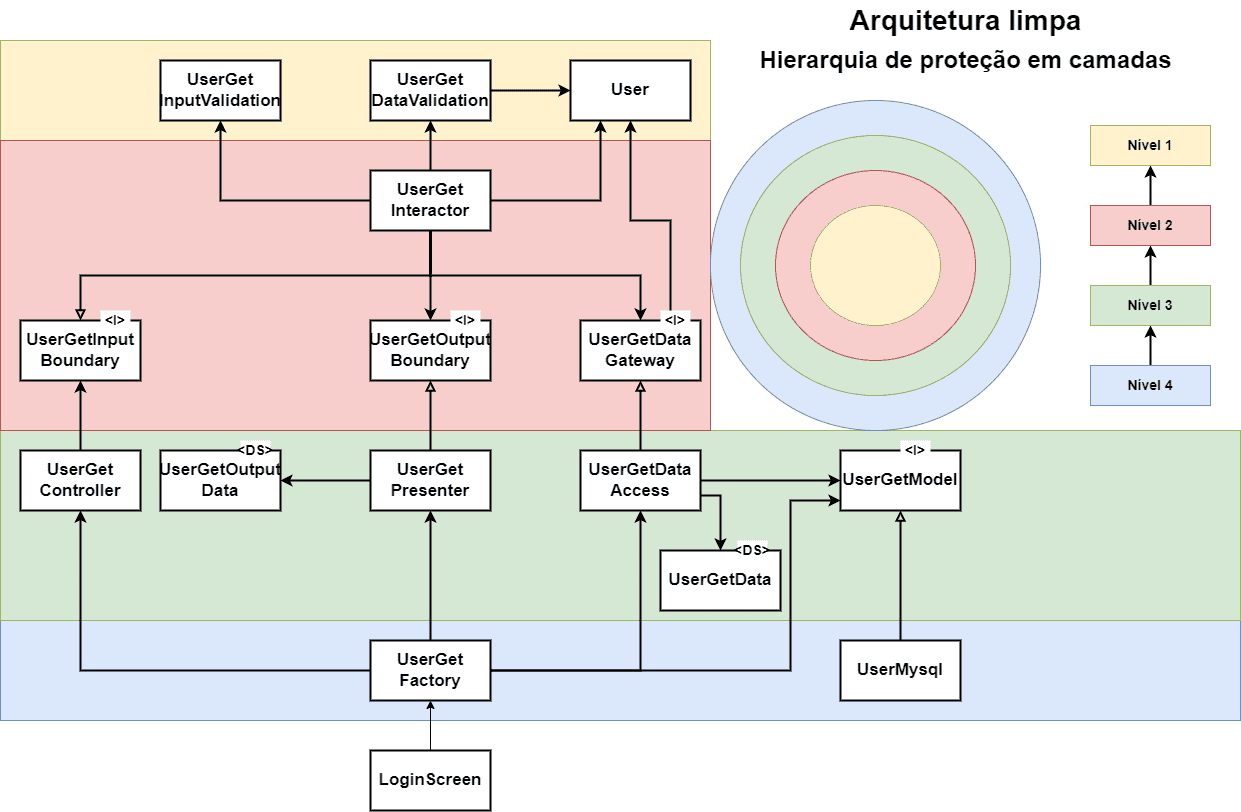

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

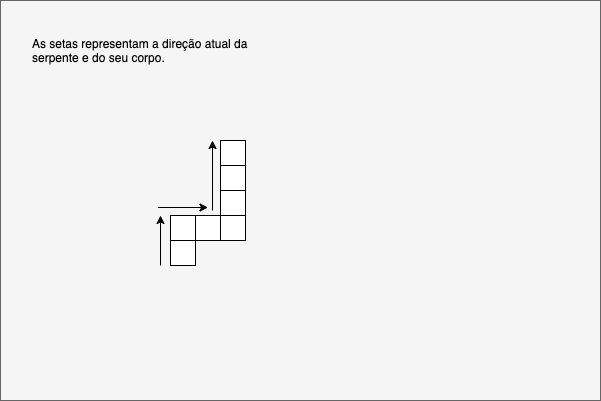

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

Desenvolvimento de um sistema de monitoramento que exibi todos os eventos que acontecem na garagem automatizada, como abertura de portões ou ocupação de vagas.

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

Antes de podermos visualizar o site, o endereço que digitamos na barra de endereço do nosso navegador passa por várias etapas, para só então podermos visualizar o site pela primeira vez...

Expressões como gastar tempo e investir tempo andam lado a lado. Quando algo investido não tem o retorno esperado isso se torna uma perde de tempo...

A zona desmilitarizada é uma área isolada que fica situada entre a rede pública e interna com o objetivo de sofrer ataques para proteger a rede interna.

Ao todo, temos três protocolos que usados para o envio e o recebimento de e-mails. Esses protocolos são SMTP, POP3 e IMAP.

A VPN permite a transferência de dados de modo privado e seguro em uma rede pública sem a utilização de infraestrutura adicional.

O algoritmo de criptografia simétrica utiliza a mesma chave para encriptar e desincriptar dados enviados através da internet.