Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 14 abril 2023

Atualizado em 14 abril 2023

Palavras-chave: deep,web,internet,obscura,escura,camada,rede,crime,acesso

Visualizações: 2477

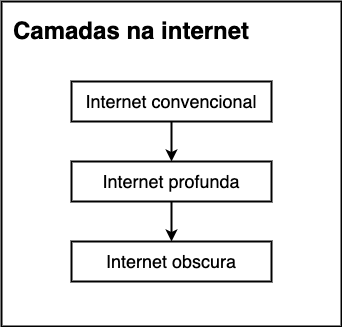

Todos os sites que podemos acessar usando sistemas de busca não passam de 5% do número total de sites disponíveis na internet. Existem diversos sites que não foram indexados por ferramentas de buscas por vários motivos. Alguns sites preferem preservar a sua privacidade limitando acesso apenas para as pessoas que tem conhecimento da sua existência ou simplesmente porque querem dificultar o seu rastreamento. Enfim, a internet não convencional é um ambiente ideal para driblar a censura de alguns países, mas também pode ser usada por criminosos para a divulgação ou negociação de conteúdo criminoso. Essa camada da internet é chamada de Deep Web.

Em português, a “internet profunda” é todo site que não está indexado em sistemas de buscas, como google, bing e yahoo. Por mais que pesquisemos em um serviço de busca, esse site jamais será exibido nos resultados. Isso pode acontecer por diversos motivos, como por exemplo um site que usa autenticação básica para o acesso do conteúdo, impedindo que robôs de rastreamento sigam adiante e acessem o conteúdo ou por não ter um domínio registrado, possibilitando o seu acesso apenas via endereço IP.

Geralmente, sites que se encontram na camada da internet profunda optam pela não indexação do seu conteúdo de modo proposital, fazendo com que o site não seja público e diminua o número de usuários que possuem conhecimento da sua existência. Alguns dos motivos que levem esses sites a permanecerem na internet profunda são:

Além da deep web, existe outra camada mais profunda ainda, a dark web ou em português “internet obscura”.

A dark web é uma subcategoria da deep web. Além de não poder ser procurada nos sistemas de busca, possui mecanismos que dificultam o rastreamento do servidor original que disponibiliza o site. Um site que se encontra na internet obscura não pode ser acessado por um navegador convencional. Softwares especializados para o acesso a dark web devem ser instalados e configurados no computador para que o acesso seja estabelecido.

Alguns exemplos de softwares que permitem o acesso a internet profunda são:

Cada um dos softwares citados acima são um conjunto de tecnologias de criptografia e protocolos de comunicação que garantem muito mais segurança e o anonimato dos usuários que disponibilizam e acessam o conteúdo na internet obscura. Porém, por mais que esses softwares sejam seguros, eles não garantem segurança total, podendo ter brechas em algumas ocasiões.

Tor (The Onion Router) é um software de código aberto que permite a navegação anônima na internet. Alguns sites só podem ser acessados através do Tor. Esses sites são chamados de “Tor hidden services” que em português poderia ser traduzido para serviços ocultos de Tor. Lembrando que esses sites não são acessíveis pelos mecanismos de busca convencionais. Alguns sites na internet obscura apenas funcionam quando acessados com o Tor, esses sites exigem o domínio de “.onion” no endereço URL.

A adoção do Tor para o acesso nesses sites servem para preservar a identidade do servidor e dos usuários contra possíveis tentativas de rastreamento. Grande parte dos sites associados a atividades ilegais usam essa tecnologia para esconder ou dificultar a sua localização. Misturando outras tecnologias que garantem o anonimato, negócios envolvendo venda de mercadorias proibidas podem ser efetuados usando criptomoedas, como a Bitcoin. Assim, a transferência de capital pode ser realizada sem a necessidade de identificação.

O Tor é restrito em países como a China e seu acesso pode ser considerado crime em alguns países. No Brasil, não existem leis específicas que proíbem o uso de Tor para a navegação na internet profunda, porém qualquer atividade criminosa como exibição ou visualização de conteúdo proibido usando essa ferramenta é ilegal.

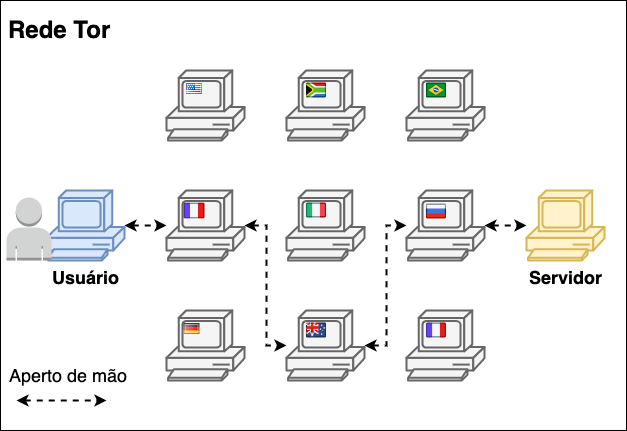

O protocolo de Tor é baseado no protocolo de transporte do TCP. Assim como outros protocolos de comunicação derivados do TCP como o HTTP, o protocolo de Tor também usa o aperto de mãos (handshake) para estabelecer a conexão com as outras pontas e realizar a troca de chaves. Porém, diferente do modo convencional, o Tor usa o aperto de mão em cada nó durante o caminho.

Assim como mostra a figura acima, em média, a conexão passa por 3 nós intermediários em algum lugar do mundo até chegar ao seu destino final. A criptografia de dados é feita com o algoritmo de chave assimétrica. O processo de criptografia é realizado de modo isolado em cada nó, assim, apenas o nó seguinte e o anterior tem acesso ao conteúdo transportado, incluindo endereços IP de origem e destino. Isso dá mais privacidade na navegação, prevenindo o anonimato do usuário que navega na rede e do servidor que disponibiliza o site.

Os nós intermediários são selecionados de modo aleatório. Portanto, o trajeto nunca será o mesmo. Os nós são computadores disponibilizados intencionalmente para o acesso Tor. Cada vez que algo é acessado na rede Tor, um novo trajeto é definido de modo aleatório.

A internet profunda é uma camada da internet que possui sites que não são indexados em serviços de busca. Após a camada da internet profunda, existe a camada da internet obscura. Os sites situados na internet obscura geralmente querem preservar o seu anonimato, portanto usam tecnologias de criptografia e comunicação como o Tor.

Projetos práticos

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

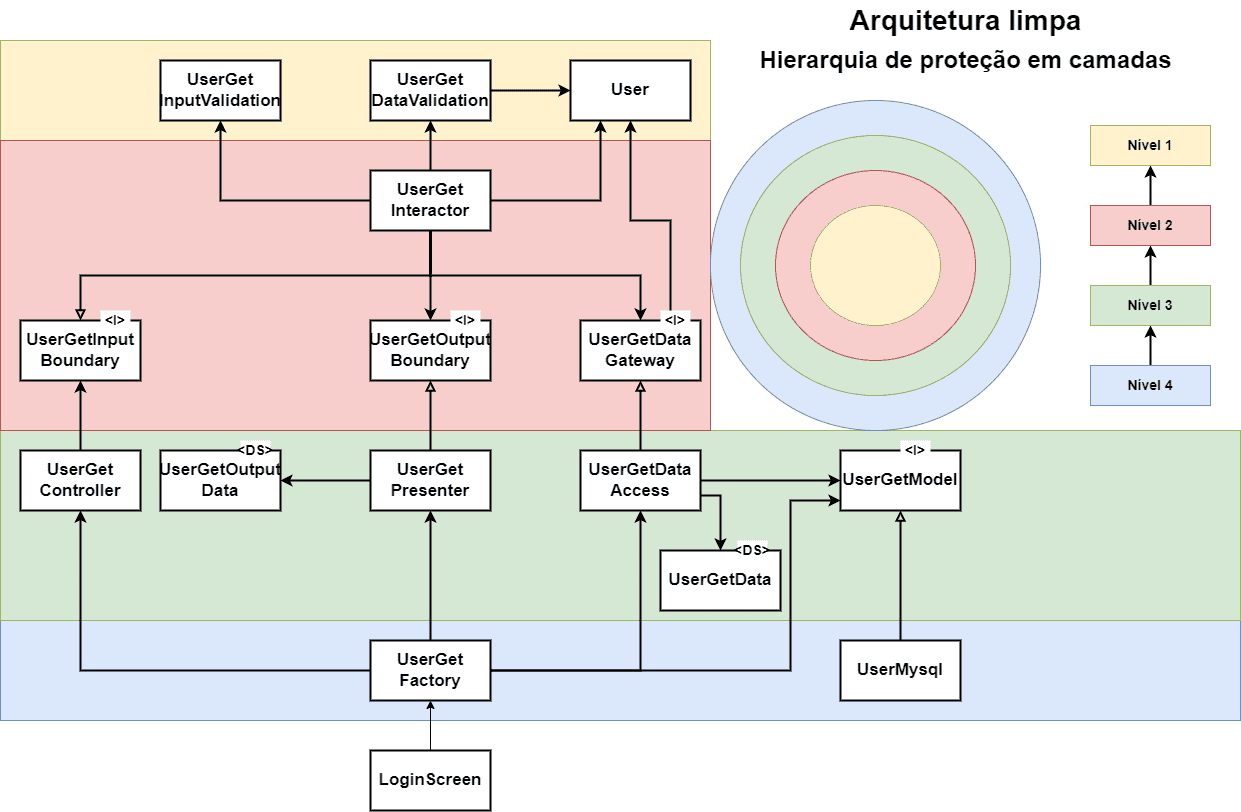

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

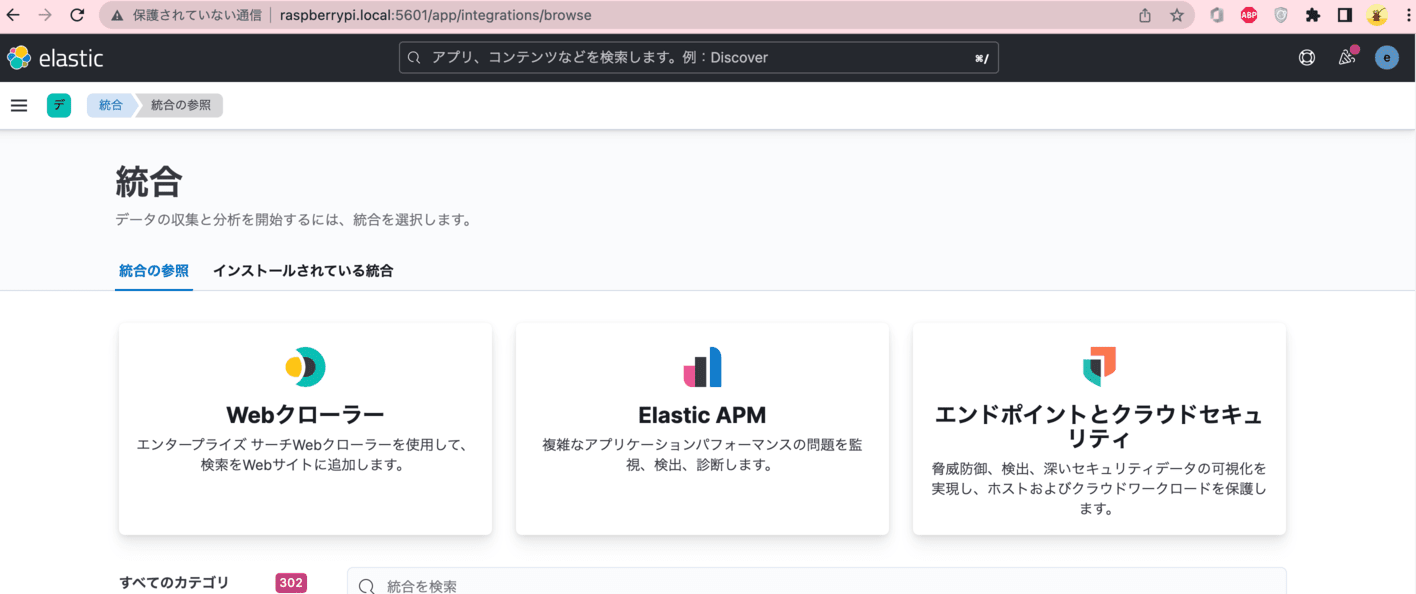

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

Os algoritmos na ciência da computação são o principal meio para o desenvolvedor poder escrever instruções para o computador, operando a sua maneira

Uma rede interna sem um firewall é como se fosse uma casa com a porta destrancada. Um indivíduo com más intenções pode se aproveitar para a invadir quando menos esperamos.

A porta é um número de 16 bits que é adicionado no final do endereço IP, insinuando qual aplicativo está vinculado e atuando nessa porta.

Fornece conexão com a rede para dispositivos móveis mesmo quando estes se encontram em deslocamento. Utiliza o protocolo LTE para a transferência de dados.

Protocolo é um conjunto de regras a serem seguidas para tornar possível a comunicação entre dois dispositivos ou computadores.

Se destacam o hub, switch e o roteador como dispositivos que possibilitam o estabelecimento de uma rede local. Cada dispositivo possui suas vantagens.