Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 09 junho 2022

Atualizado em 09 junho 2022

Palavras-chave: firewall,security,parede,chamas,fogo,traffic,trafego,tráfego,interna,externa,rede,suspeito,malware

Visualizações: 2334

Um WAN é um conjunto de LANs, que contém vários computadores interconectados. A internet é uma rede WAN, que é o nosso mundo globalizado. Podemos nos conectar com qualquer pessoa do outro lado do planeta com a internet, basta ter um endereço IP e uma porta de acesso aberta para conexões.

Entretanto, ter uma rede de computadores interligados pode trazer grandes ameaças para a segurança. Usuários maliciosos podem encontrar brechas e infectar computadores com malwares que são capazes de se reproduzir através da rede.

Nos primórdios da internet, quando muita coisa ainda era novidade, sistemas de telefonia suspeitavam de invasões, até que em 1988 a suspeita se tornou certeza e um worm que causou grandes estragos ganhou atenção da mídia. Esse worm é conhecido como Morris worm e foi um dos primeiros reconhecidos na época.

Devido a todas essas inseguranças na internet, medidas tiveram que ser adotadas. Em meados de 1990, nascia o firewall.

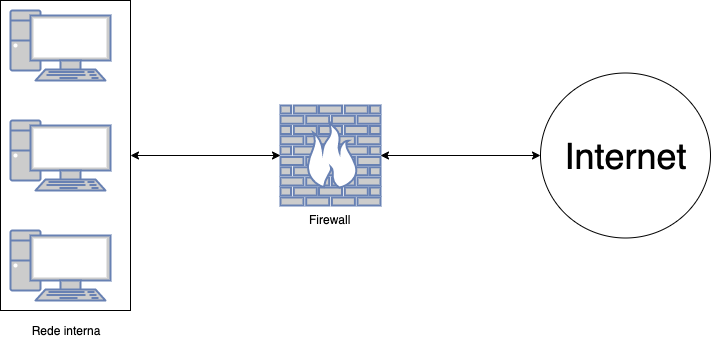

Firewall é uma espécie de escudo que bloqueia tráfego de pacotes de dados indesejados entre duas redes. O firewall pode ser usado para bloquear dados vindo de uma rede externa e dados que estão saindo de uma rede interna.

No caso do gráfico acima, o firewall é um dispositivo hardware situado entre a rede interna e a rede externa, controlando o tráfego de dados como um guarda de trânsito.

O firewall não precisa ser um hardware. Hoje em dia, já temos um firewall pré-instalado em nossos computadores que nos ajudam a proteger a nossa segurança. Porém, a proteção de um firewall pré-instalado não vai ser tão efetivo quanto um firewall stand-alone.

A palavra firewall vem do sentido literal da palavra. Originalmente a palavra firewall era utilizada para descrever uma parede que é implementada com o intuito de impedir a alastramento do fogo em caso de incêndio.

Pelo fato de impedir a proliferação de dados maliciosos que podem comprometer outros sistemas, o firewall recebeu esse nome, que se traduzido para o português pode ser expressado como parede de fogo.

O firewall analisa cuidadosamente a entrada de dados, baseando-se em regras padrões pré-estabelecidas e regras personalizadas pelo usuário. Atua na porta do dispositivo conectado e barra dados suspeitos ou inseguros vindos de uma rede externa.

Podemos exemplificar o firewall como um porteiro. O porteiro fiscaliza a entrada e a saída de pessoas de um patrimônio, melhorando a segurança e o monitoramento.

Firewalls podem ser providenciados em software, hardware e nuvem.

A filtragem de pacotes é bastante tradicional. Os pacotes de dados terão seu cabeçalho examinado e as seguintes informações serão avaliadas:

Caso algum desses pacotes não estejam de acordo com a lista de controle de acesso (regras do firewall), serão descartados.

A filtragem de pacote pode ser fácil de ser implementada, entretanto possui um sistema de verificação bem básico, tendo suas vulnerabilidades. Esse tipo de firewall não examina a carga útil do pacote, podendo deixar passar malwares, contaminando a rede interna.

Um dos tipos mais seguros disponíveis na atualidade. Possui várias tecnologias de segurança como:

Além de examinar o cabeçalho do pacote, faz uma investigação profunda da carga útil, detectando malwares e invasões.

Computador que atua como intermediário entre a rede externa e o computador destinatário. Mascarando o endereço IP do destinatário aumentando a privacidade e segurança.

Opera na camada de aplicação, monitorando protocolos como HTTP e FTP.

O proxy recebe dados externos e armazena na memória temporária (cache). Com isso, os computadores da rede interna podem acessar a informação do proxy, sem a necessidade de acessar a rede externa diretamente.

O firewall atua como barreira entre redes, bloqueando tráfego de pacotes de dados considerados suspeitos ou inseguros.

Firewalls possuem diversas variações e sua implementação depende do escopo da rede. São indispensáveis para a proliferação de malwares através de uma rede interna.

Projetos práticos

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

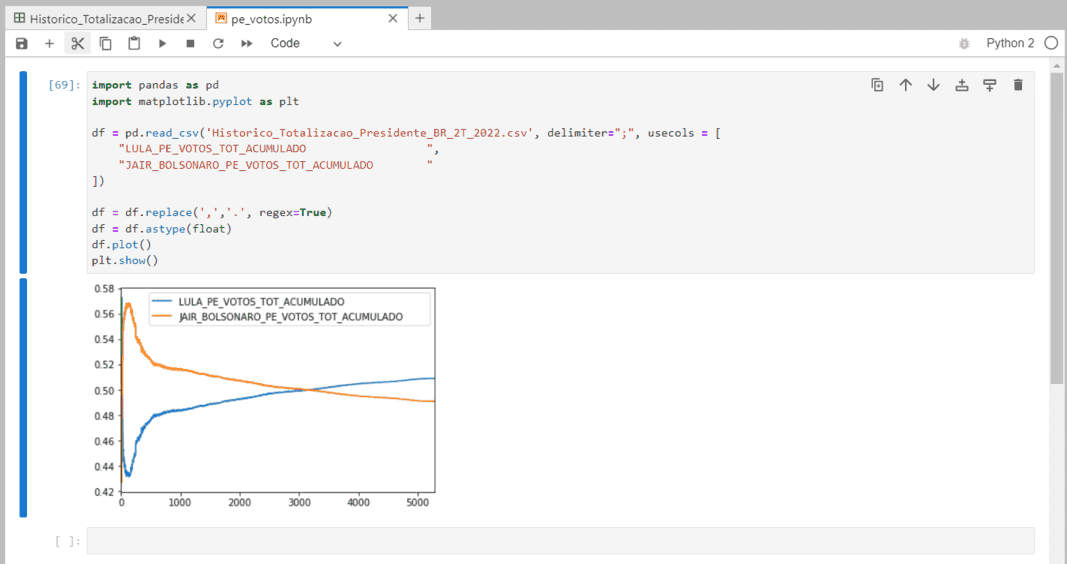

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

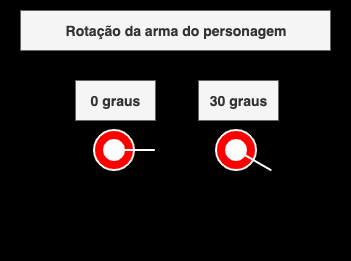

Usando lógicas matemáticas como trigonometria para criar e calcular o esqueleto de um jogo de tiro 2D em javascript

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

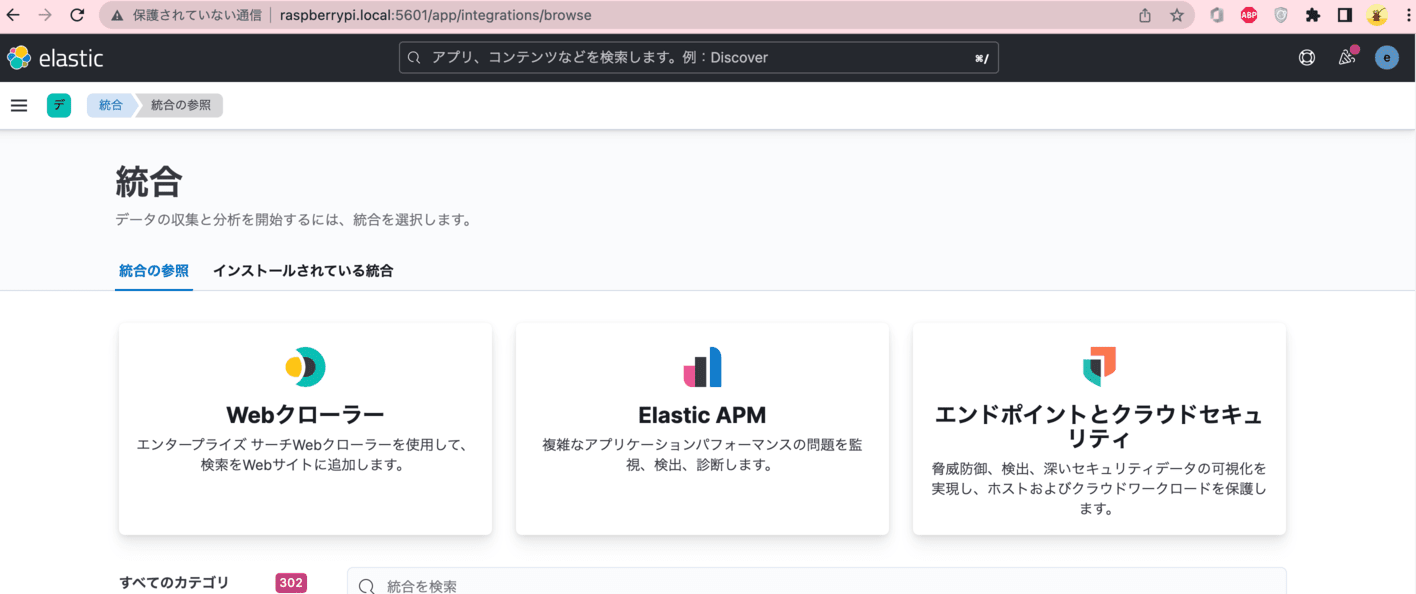

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

Existe muitos programadores que escrevem algoritmos mal planejados. Essa falta de planejamento dificulta a manutenção do aplicativo e aumenta a probabilidade de novos bugs.

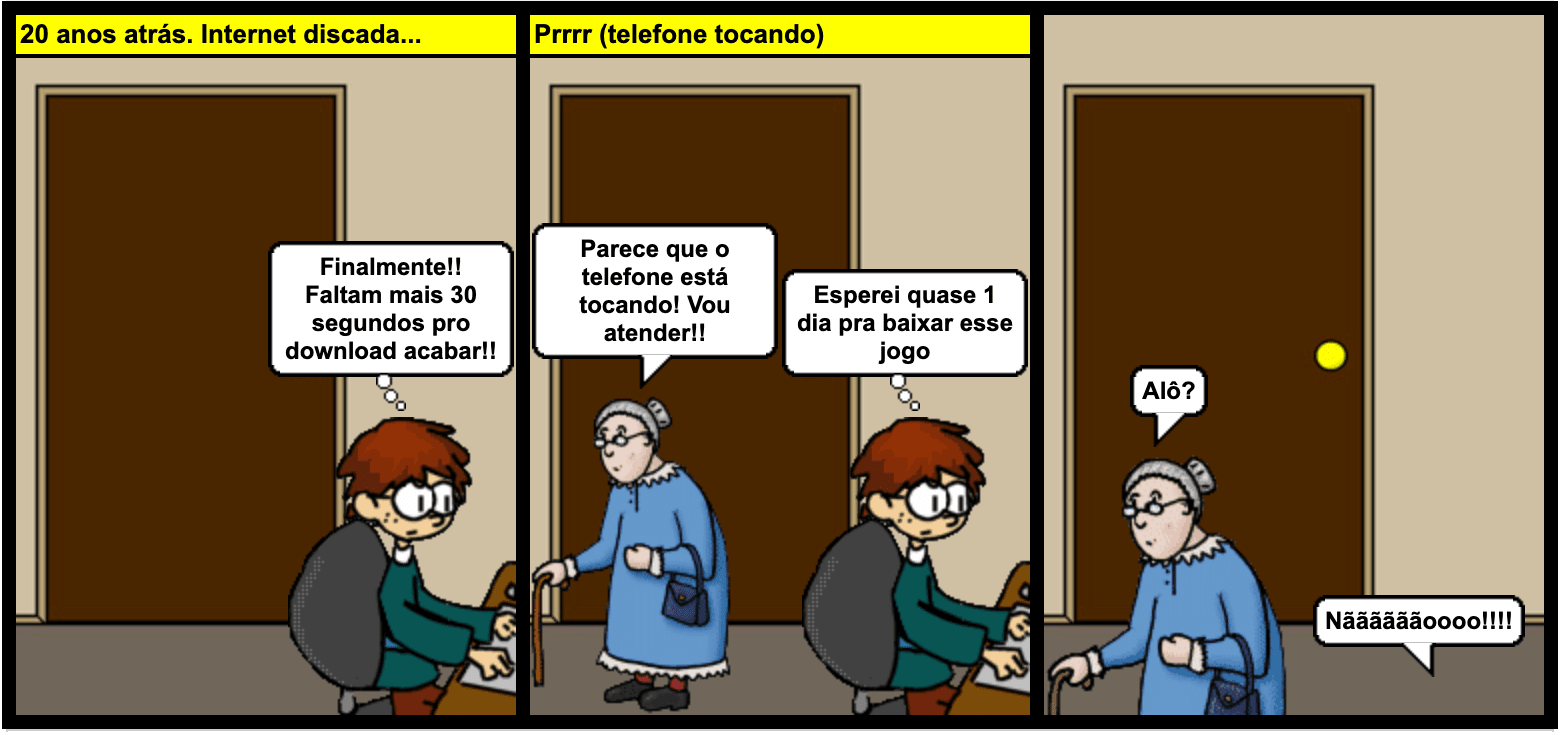

Esperávamos horas para baixar apenas alguns megabytes. Nessas horas, quando o telefone tocava nós fazíamos de tudo para não atender o telefone. Mas infelizmente nem sempre dava certo....

O algoritmo de criptografia simétrica utiliza a mesma chave para encriptar e desincriptar dados enviados através da internet.

A VPN permite a transferência de dados de modo privado e seguro em uma rede pública sem a utilização de infraestrutura adicional.

Link dedicado é um caminho físico exclusivo que liga a empresa com o provedor diretamente, possibilitando a transferência de dados e o acesso à internet.

Spyware é um malware, que registra as atividades do usuário, podendo monitorar tudo que o foi digitado no teclado ou clicado na tela do computador.