Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Management

Postado em 15 março 2022

Atualizado em 02 agosto 2022

Palavras-chave: bcp,business,continuity,plan,plano,de,continuidade,de,negócios,desastres,terror,prevenção,pcn

Visualizações: 1849

Hoje, muitas pessoas são dependentes de serviços ou produtos para realizar suas tarefas. Seja para acessar uma informação armazenada no disco rígido, utilização de VPNs ou nuvem.

Muitos serviços já são disponibilizados online, desde hospedagem de sites até sistemas complexos de grande escala.

Quanto mais tráfico de usuários possui um serviço, mais uma empresa lucra. Irregularidades nesse serviço como indisponibilidade ou erros técnicos podem impactar diretamente no rendimento dessa empresa.

Uma empresa deve estar sempre preparada para esse tipo de ocasião, prevenindo esse tipo de problema e mantendo os três pilares da segurança da informação em dia.

A política adotada para proteger essa empresa é o BCP.

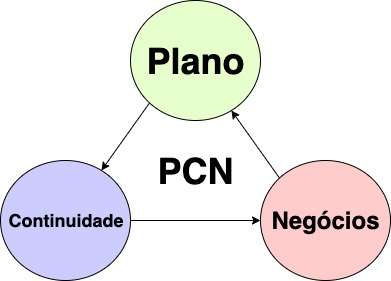

Sigla para “Business Continuity Plan”, em português: “Plano de continuidade de negócios” ou PCN.

BCP são planos formulados pela empresa para prevenir inatividade de serviços afetados por algum desastre como incêndio, terremoto ou ataque cibernético.

Esses planos tem como principal intuito recuperar a disponibilização dos serviços que sofreram alguma falha o mais rápido possível, sem mesmo os clientes perceberem que houve algum problema no sistema.

O BCP possui um modelo de padrões de implementação, estabelecido pelo orgão brasileiro de padronização ABNT.

Ter os planos apenas no papel, não torna essa prática eficiente.

A implementação deve ser testada, avaliada e melhorada, usando técnicas como o ciclo de PDCA.

Simulando desastres, ataques cibernéticos ou erros humanos para o treinamento dos funcionários é essencial para o funcionamento dessa política na prática.

A gestão de riscos ajudar a identificar, classificar e organizar os riscos que podem estar ameaçando uma empresa.

Exemplos de riscos que podem afetar o serviço de uma empresa são:

Cada empresa necessita um cuidado especial individual.

Empresas de tecnologia que possuem servidores contendo dados de clientes, podem ter um de seus servidores superaquecido, tendo perda de dados que estavam armazenados no servidor.

Nesse caso, ter um servidor escravo contendo a cópia desses dados pode ser a solução.

A inatividade de algum serviço também gera muitos prejuízos.

Caso um serviço de ecommerce (compra e venda de produtos online) como a Amazon que é usada por milhões de pessoas por todo o mundo, parasse de funcionar por 1 ou 2 horas, geraria um prejuízo imenso, prejudicando compradores e vendedores. Isso também traria uma grande repercussão, recebendo críticas em canais de noticias, afetando a reputação da empresa.

Possuir múltiplos servidores reservas que são ativados automaticamente após alguma detecção de erros no site principal pode ser a solução para esse problema.

Um empresa com o plano de continuidade de negócios em dia, esta segura de qualquer desastre que possa afetar o seu serviço.

O BCP reduz ou elimina os custos e prejuízos causados por algum desastre ou ataque, mantendo a conformidade com os três pilares da segurança da informação.

O BCP possui múltiplos métodos de tornar um serviço contínuo:

Obtenção de dados de forma independente. Ou seja, mesmo que algum sistema interno da empresa esteja parado devido a alguma falha ou manutenção é possível obter certos dados mesmo com o sistema indisponível.

A obtenção desses dados podem ser feitos de outra forma, diferente da tradicional.

Mesmo com alguma falha no sistema, ainda é possível sua utilização, mesmo que parcialmente.

Ter uma cópia dos dados em algum lugar é uma estratégia simples e bastante utilizada.

BCP não é só segurança de dados e disponibilidade de serviços. Agir em alguma situação emergencial onde a vida dos funcionários ou algum material da empresa esteja em perigo também fazem parte do BCP.

Ter um extintor ou uma saída de emergência na empresa também fazem parte do BCP.

O BCP é um conjunto de planos para manter a funcionalidade dos serviços de uma empresa, mesmo em caso de desastres naturais, ataques cibernéticos e falhas técnicas.

Esses planos ajudam a prevenir ou mitigar riscos, mantendo a disponibilidade, confiabilidade e integridade desses serviços.

Projetos práticos

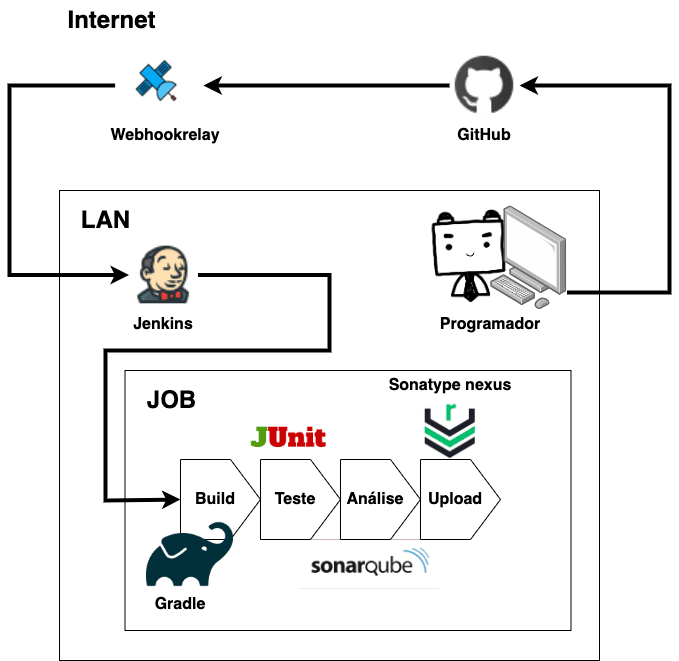

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

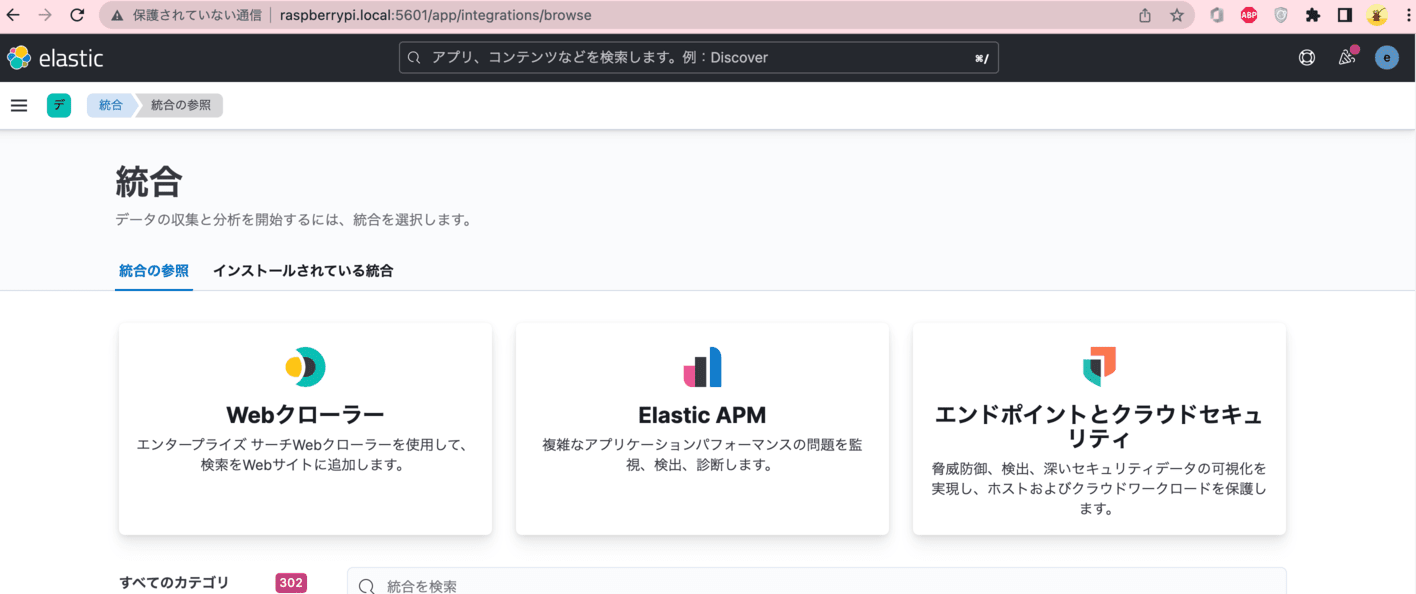

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

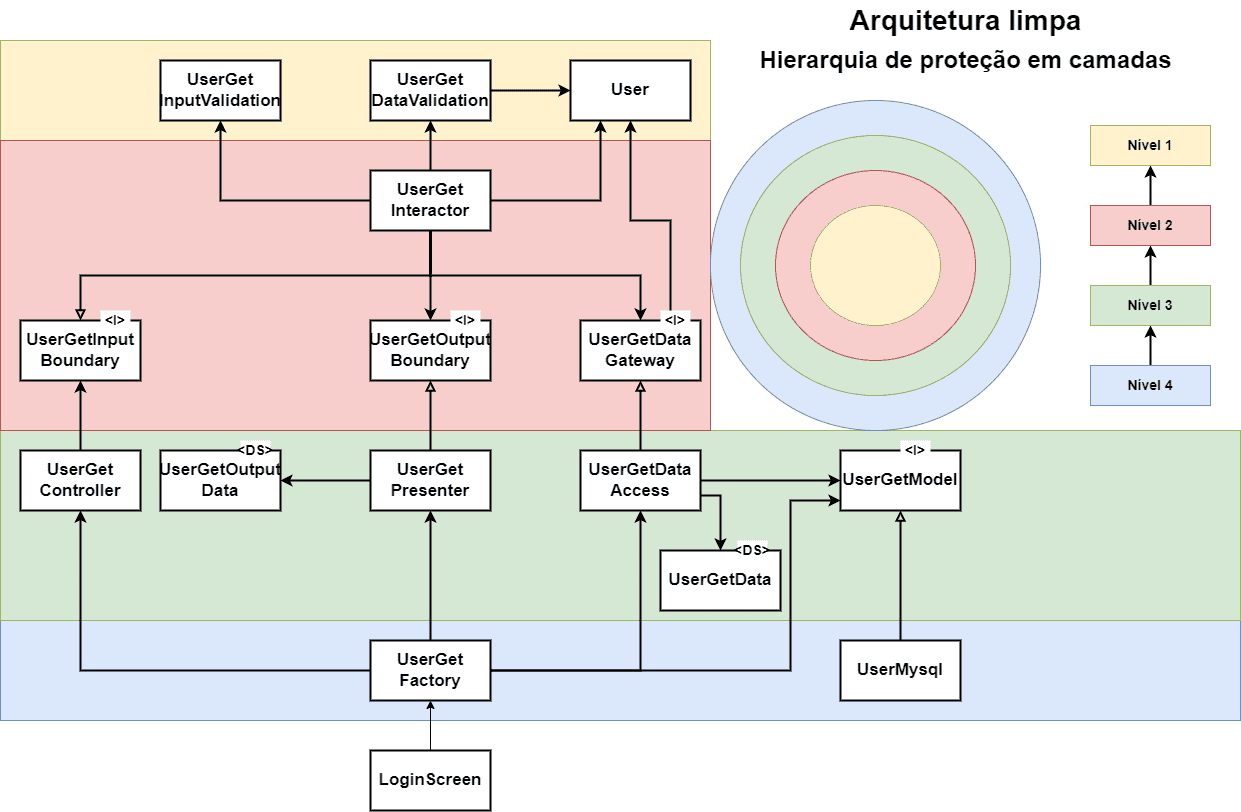

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

Os algoritmos na ciência da computação são o principal meio para o desenvolvedor poder escrever instruções para o computador, operando a sua maneira

A nuvem pode ser uma boa alternativa de substituição da memória atual. Além de fazer a cópia de segurança dos dados, pode ser acessível de qualquer lugar.

Data Science ou ciência de dados, é uma área de computação que se concentra em extrair informações valiosas de grandes quantidades de dados.

Link dedicado é um caminho físico exclusivo que liga a empresa com o provedor diretamente, possibilitando a transferência de dados e o acesso à internet.

Responsável por tratar de assuntos envolvendo tecnologia da informação com o alto escalão para gerar valores na área de TI

O código de ativação de softwares tem como objetivo prevenir a pirataria e revenda de produtos sem o conhecimento e autorização do autor.