Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 21 outubro 2022

Atualizado em 21 outubro 2022

Palavras-chave: activation,ativação,produto,software,pirataria,prevenção,autorização,revenda,criptografia,tecnologia

Visualizações: 1495

O desenvolvimento e a venda de produtos digitais tem se tornado um mercado mais atrativo para desenvolvedores e compradores. Porém, também abre brechas para a pirataria e revenda desses produtos de forma ilegal.

Uma vez que crimes de pirataria muitas vezes não podem ser controlados de modo eficiente, os desenvolvedores de software passaram a utilizar um novo método de proteção aos seus produtos, implementando a tecnologia de ativação.

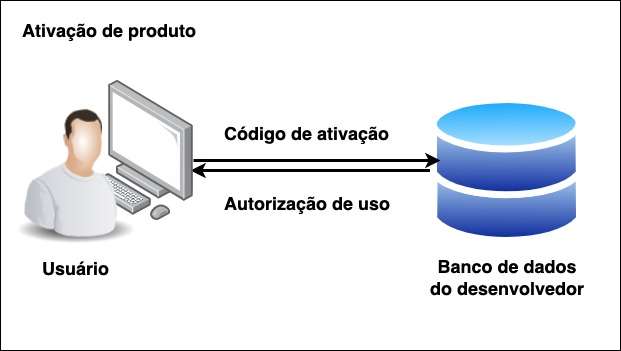

A ativação de um produto ou ativação de software é um processo de licenciamento. Geralmente, a ativação acontece através de um código único que o usuário digita no computador ao executar o produto. Uma vez que o código é inserido e enviado através da internet, a solicitação de ativação do produto chega aos servidores dos desenvolvedores do produto, onde será validado. Caso não haja problemas, os servidores retornarão uma resposta de ativação, caso contrário, a ativação não será efetuada com sucesso.

A validação do código dentro dos servidores dos criadores pode envolver vários algoritmos complexos de criptografia. Quais algoritmos implementar, cabe aos responsáveis decidir. Não há uma regra clara de implementação, desde que haja integridade, disponibilidade e confidencialidade.

Métodos como registrar o endereço MAC da máquina do usuário e o código de ativação no banco de dados da empresa, para evitar a reutilização do código em máquinas diferentes é bastante utilizado. Outro método bastante frequente é gerar códigos de ativação semi-prontos no banco de dados da empresa para verificar a existência e a legitimidade do código de ativação. Assim como gerenciar o número de máquinas por código de ativação, analisando quantas máquinas estão compartilhando o mesmo código. Enfim, existem incontáveis variações de métodos adotados pelos desenvolvedores.

A ativação não acontece apenas de modo remoto, pela internet. Existem métodos de ativação offline, sem a presença de internet. Esses métodos geralmente usam CDs ou outros tipos de materiais físicos que contém o algoritmo de ativação.

O principal papel da ativação de produtos é combater a pirataria. Cópia de softwares para a revenda desses produtos já foi um problema alguns anos atrás. Recentemente, as leis de direitos autorais se tornaram mais rigorosas, porém isso não previne a pirataria de produtos digitais.

Um produto não ativado pode ser executado, mas não utilizado. Suas funções serão bloqueadas, impedindo a utilização não autorizada do usuário.

Existem produtos que liberam uma porção das funções do software gratuitamente, fazendo com que o usuário teste e avalie o programa antes de comprar-lo inteiramente. Outros produtos usam outras estratégias como marca da água ou exibição de constantes propagandas.

O código de ativação de softwares tem como objetivo prevenir a pirataria e revenda de produtos sem o conhecimento e autorização do autor.

O usuário usa um código de ativação, geralmente recebido na hora da compra do produto. Em seguida, irá solicitar a ativação do produto de modo remoto, digitando o código no computador após executar o software.

Projetos práticos

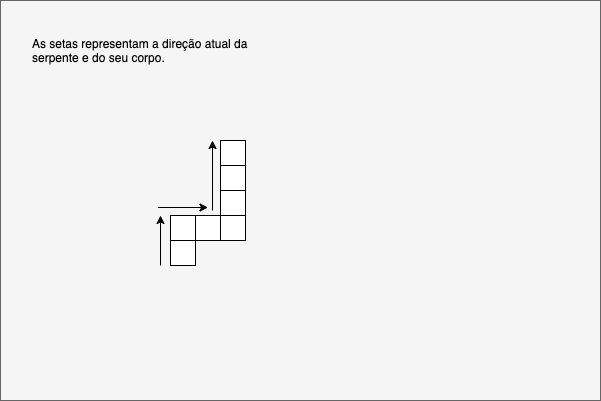

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

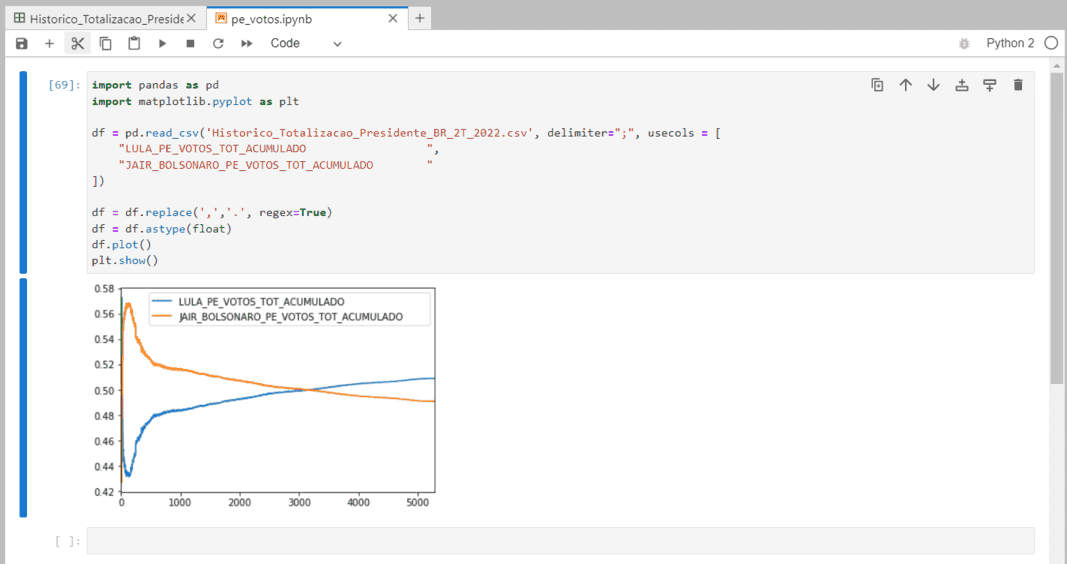

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

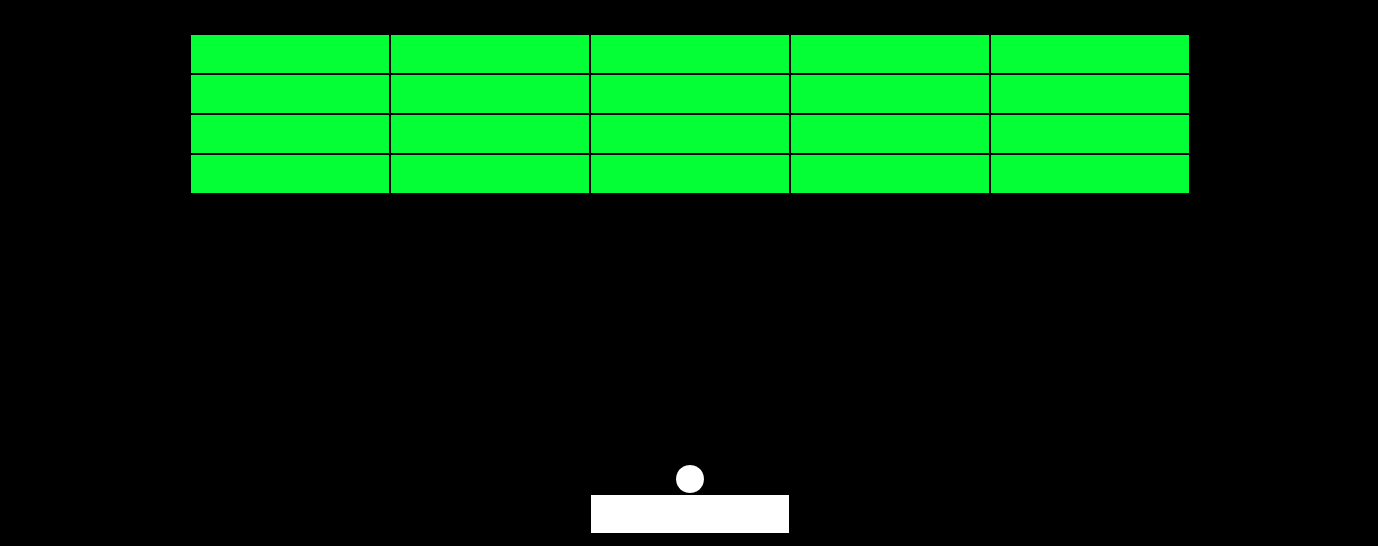

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

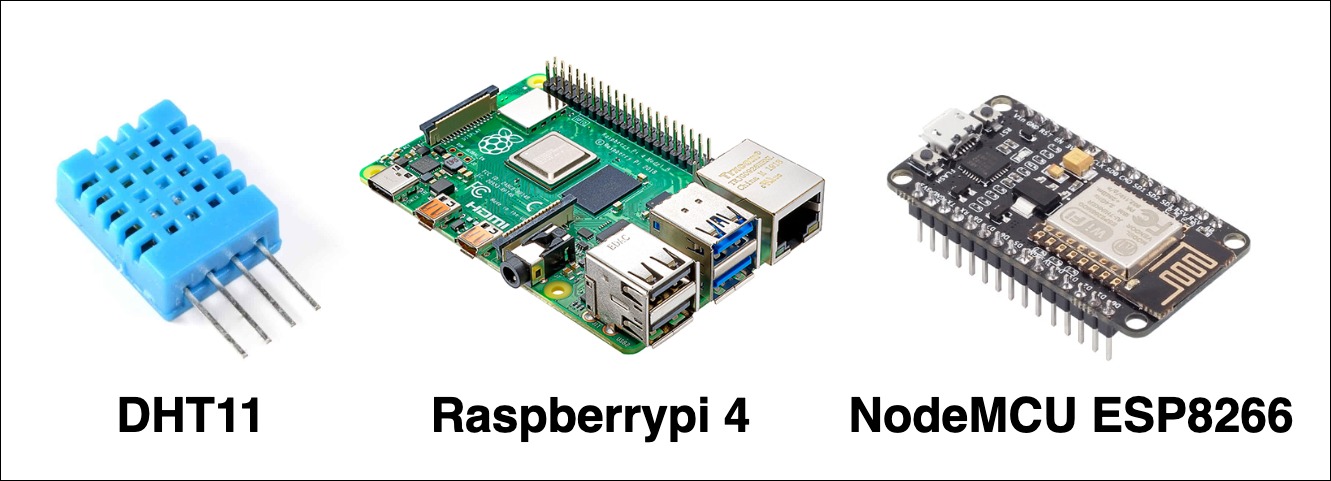

Projeto de comunicação entre dois dispositivos ESP8266 e Raspberrypi4. Laravel irá funcionar como servidor e receptor de dados de temperatura e umidade coletados com o DHT11.

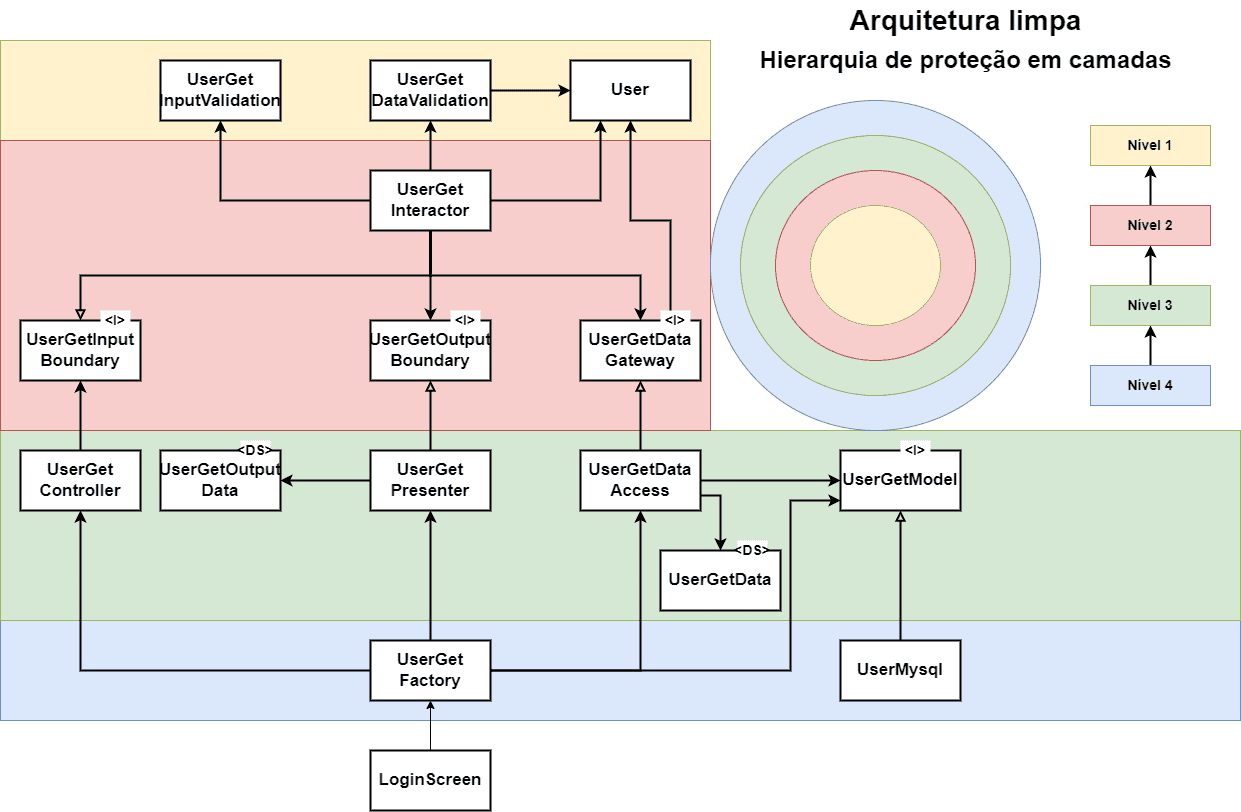

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

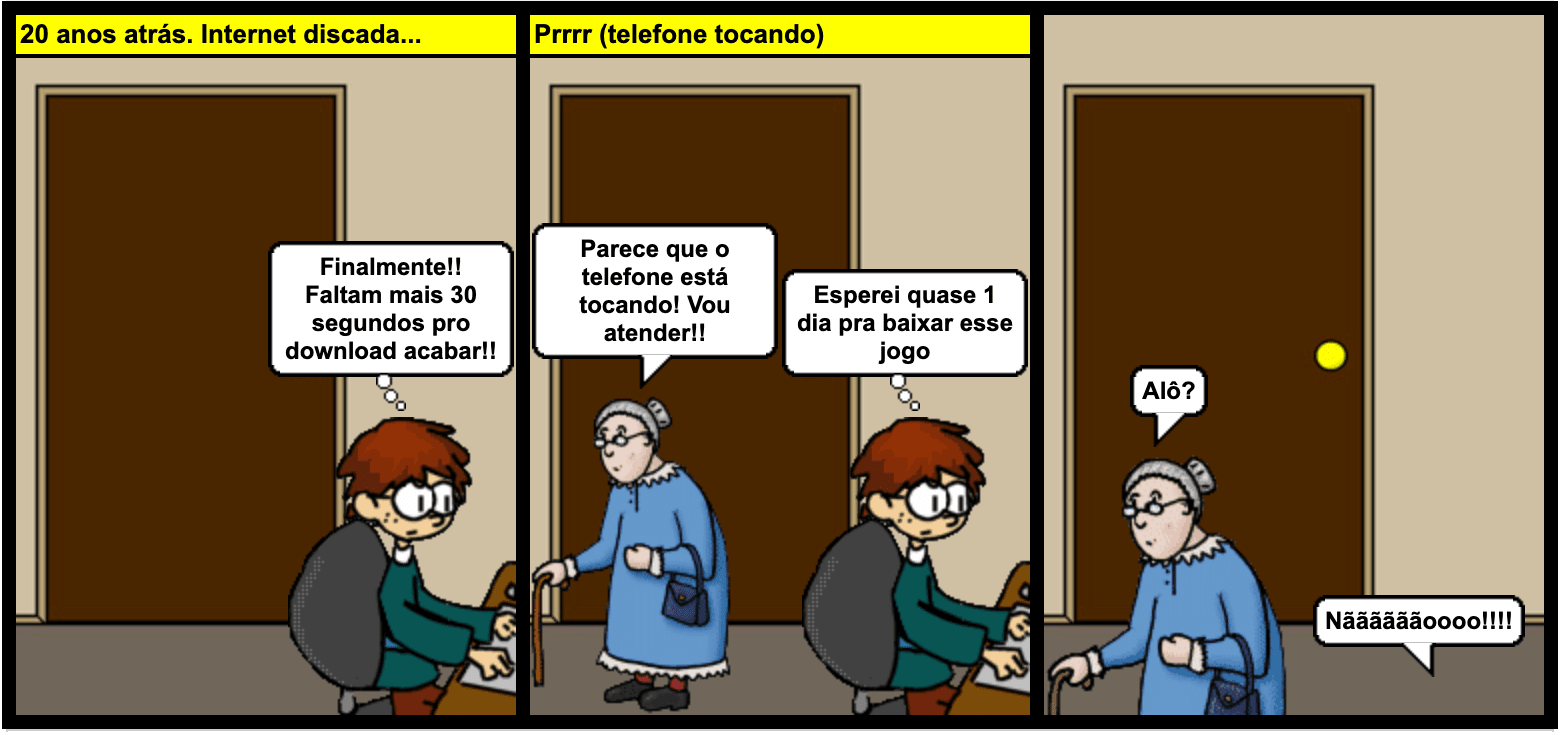

Esperávamos horas para baixar apenas alguns megabytes. Nessas horas, quando o telefone tocava nós fazíamos de tudo para não atender o telefone. Mas infelizmente nem sempre dava certo....

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

Protocolo que atua sobre o protocolo HTTP para múltiplas transferências de dados com uma única conexão com o intuito enviar e receber dados em tempo real.

Aplicativo que adquiri e converte o conteúdo de outros servidores para a exibição de páginas na internet através de protocolos de comunicação, como o HTTP.

O servidor é um computador responsável por disponibilizar serviços aos clientes dentro de uma rede interna ou para a internet toda

A inovação aberta é um termo abrangente de cooperação entre diferentes áreas especializadas para a formulação de produtos ou serviços inovadores.