Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 13 maio 2022

Atualizado em 25 julho 2022

Palavras-chave: shadow,it,ti,invisível,invisivel,security,virus,malware

Visualizações: 1342

O controle interno tem um papel muito importante em relação a segurança de dados de uma empresa. Muitas empresas possuem dados confidenciais de clientes, que se vazados prejudicariam a imagem dessa empresa.

Manter a segurança na área de informação pode ter altos custos. Dependendo do tamanho dessa empresa, o preço dessa segurança pode ser ainda ainda maior.

Essa segurança tem um impacto no modo de trabalhar dos funcionários de TI, podendo atrasar sua produtividade, consequentemente trazendo mais custos para a empresa, pois mais tempo irá ser necessário.

A frustração desses funcionários resultou em um novo comportamento, expressado como TI invisível.

TI invisível, vem do inglês “shadow IT”. Essa expressão é usada para descrever o ato de algum funcionário de TI utilizar um software não autorizado para favorecer sua produtividade no trabalho. Além de softwares, hardwares também são considerados TI invisível.

Principalmente após algumas empresas terem liberado a política de BYOD (bring your own device), que libera o uso do computador pessoal para trabalho, o aumento do TI invisível tem sido alavancado ainda mais.

Empresas de grande porte possuem um controle interno rigoroso prejudicando a produtividade de funcionários em alguns departamentos de TI. Atividades que poderiam ser facilmente realizadas, demoram horas pois as regras dessa empresa não permitem o uso de aplicativos úteis que aceleram a produtividade desses funcionários.

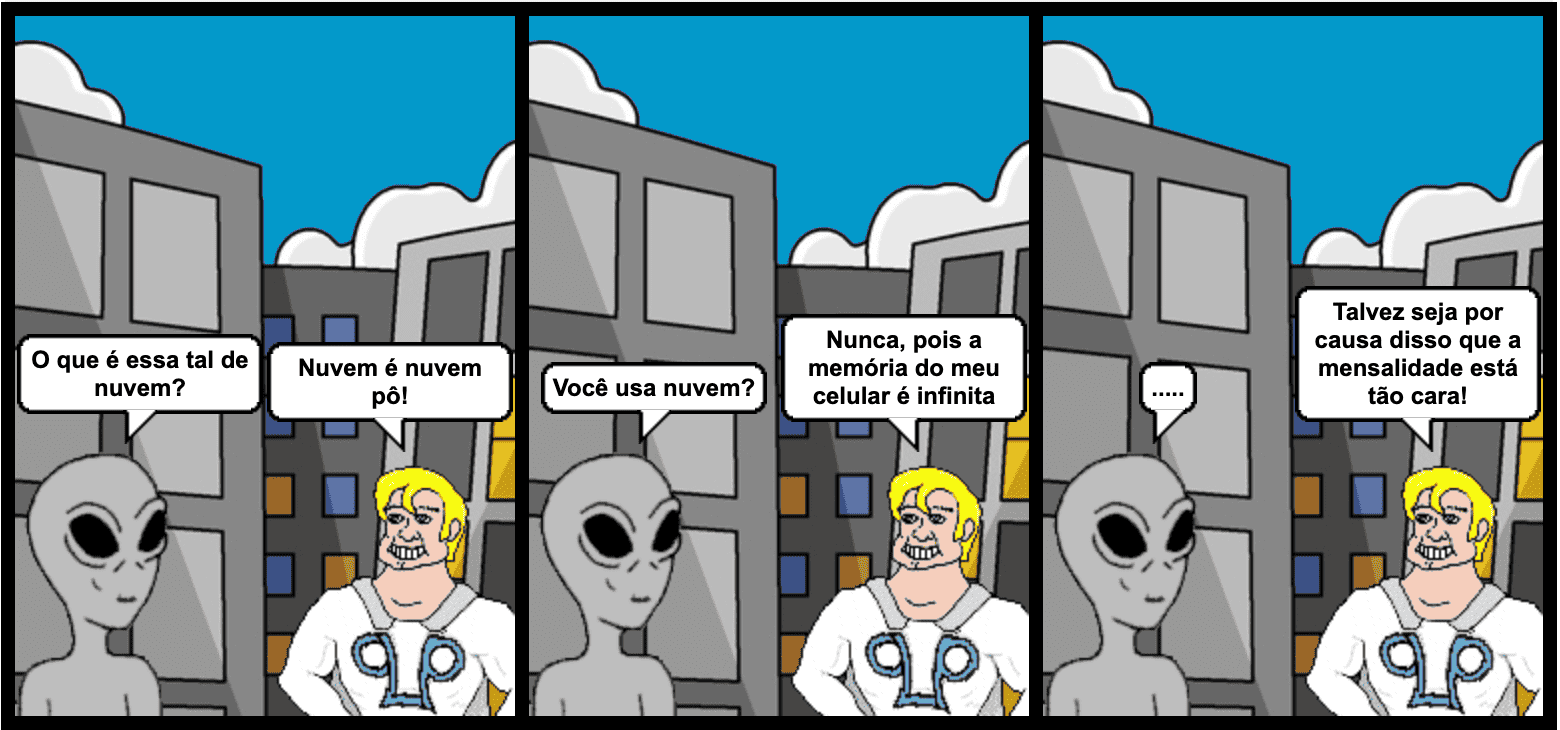

Isso trouxe nada mais que a frustração de funcionários que passaram a utilizar softwares e hardwares não autorizados pela empresa que aceleram a produtividade. Ultimamente o uso da computação em nuvem como TI invisível tem aumentado drasticamente. Existem funcionários que usam computação em nuvem e nem se quer sabem. Entre os serviços que a computação em nuvem traz o SaaS é o mais utilizado. Alguns exemplos desses serviços são:

Vendo do ponto de vista do funcionário de TI isso pode trazer grandes vantagens na produtividade, porém isso traz uma inquietação em relação a segurança.

Baixar aplicativos que aparentam ajudar na produtividade pode trazer sérias consequências. Hoje, as empresas são principal alvo de ataques como:

O controle interno existe para evitar que o download de aplicativos suspeitos sejam feitos.

Por mais que a produtividade aumente, um pequeno vacilo é o bastante para dados valiosos que demoraram anos para serem obtidos entrarem em perigo. No pior dos casos, esse prejuízo pode se tornar catastrófico.

É por essa razão que muitas empresas possuem um departamento de TI centralizado que fiscaliza tudo que acontece na rede local de uma empresa.

TI invisível é o uso de tecnologias não autorizadas pela empresa para o aumento da produtividade no trabalho.

O TI invisível pode trazer riscos para a empresa em aspectos de segurança.

Projetos práticos

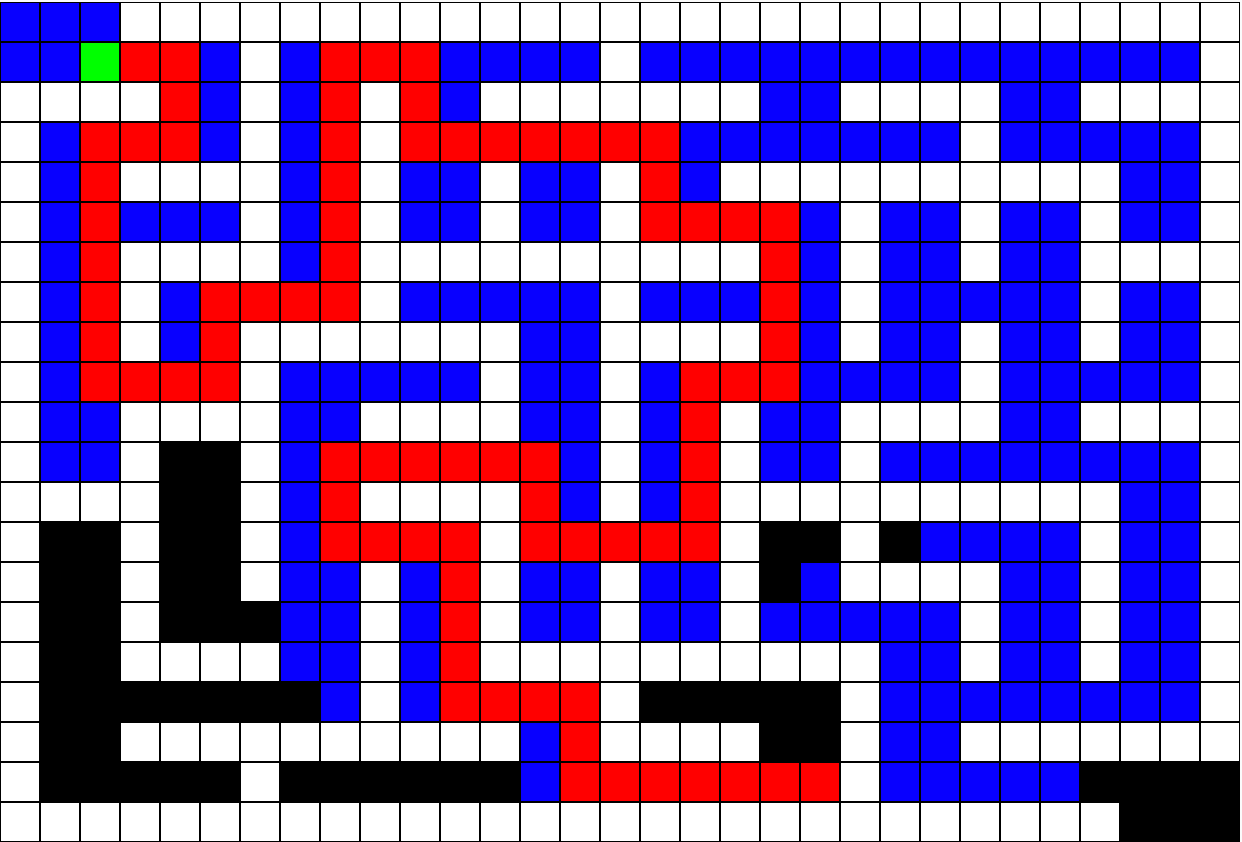

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

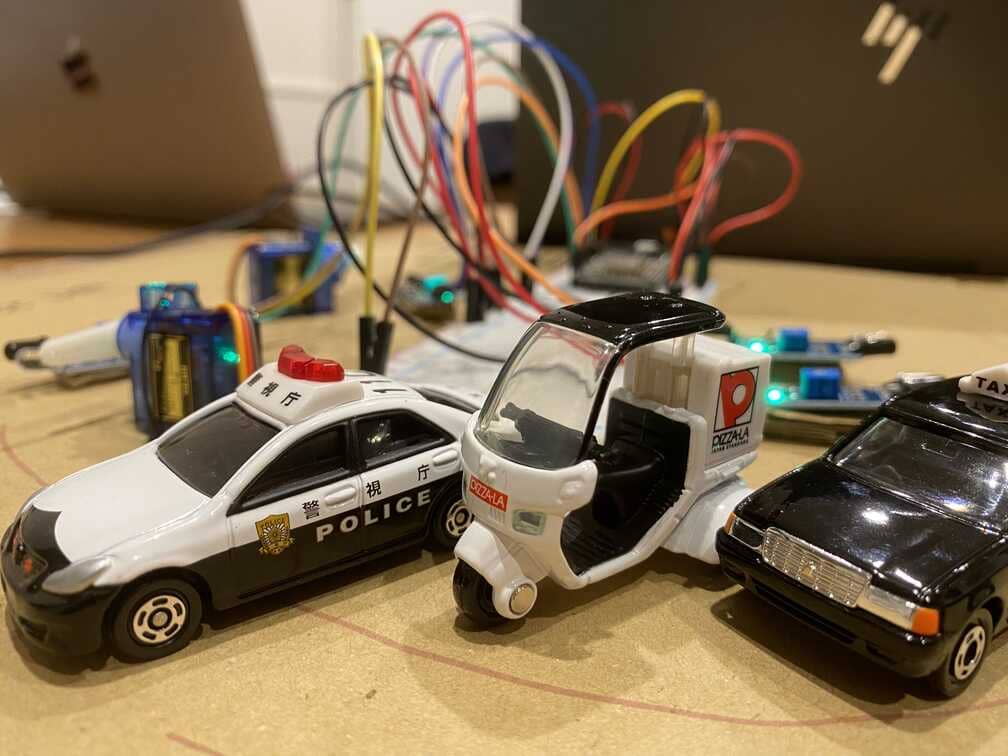

Desenvolvimento de um sistema de monitoramento que exibi todos os eventos que acontecem na garagem automatizada, como abertura de portões ou ocupação de vagas.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

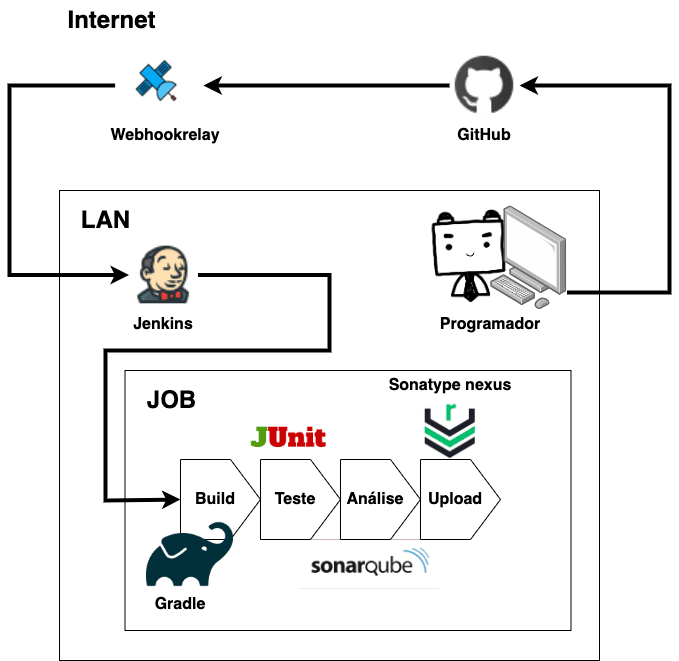

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

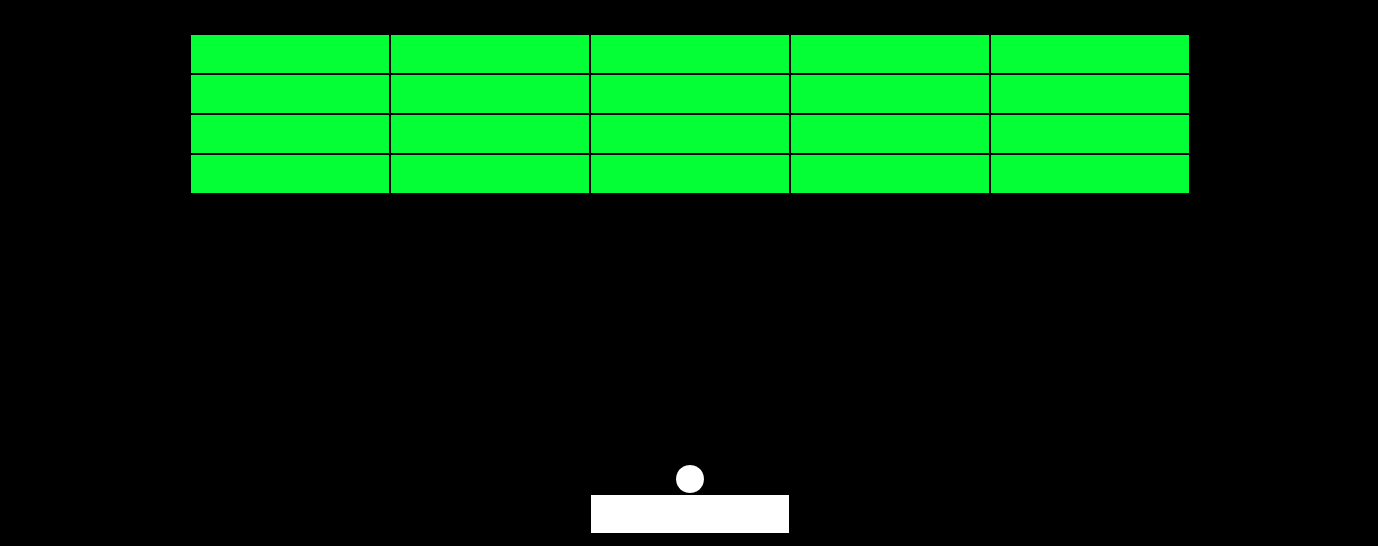

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

Digitalizar documentos facilita o gerenciamento, aumenta a disponibilidade e economiza tempo, consequentemente trazendo muitos outros benefícios.

A nuvem pode ser uma boa alternativa de substituição da memória atual. Além de fazer a cópia de segurança dos dados, pode ser acessível de qualquer lugar.

O algoritmo é um conjunto de instruções escritas por um programador com intuito de solucionar um problema ou obter um resultado previsto.

Fornece conexão com a rede para dispositivos móveis mesmo quando estes se encontram em deslocamento. Utiliza o protocolo LTE para a transferência de dados.

A busca binária usa o método de divisão de conquista que visa em dividir os problemas em pequenos problemas até que eles se resolvam sozinhos.

Estratégia que usa dois métodos opostos que se combinados de modo balanceado podem atrair clientes e vender produtos e serviços com mais efetividade.