Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 11 junho 2022

Atualizado em 11 junho 2022

Palavras-chave: crime,tribunal,justiça,law,forensic,forense,computação,perícia,digital,informação

Visualizações: 1118

O acesso aos meios digitais, trouxe grande conveniência para os consumidores. A alta capacidade de comunicação, velocidade da divulgação de notícias e a distribuição de conteúdos educacionais são grandes exemplos disso.

Hoje, vivemos em um era digital. Chegamos ao ponto que não podemos mais viver sem dispositivos eletrônicos. Eles são o nosso meio de comunicação, informação e divulgação.

Porém, infelizmente essa conveniência pode trazer efeitos negativos se mal utilizada. Muitos crimes utilizam meios digitais como meio ou base de ataque. Criminosos se aproveitam da internet para divulgar seus crimes ou se informar como realizar uma delinquência.

A internet possibilita acesso à materiais de como cometer infrações sem deixar rastros, divulgar material ilegal de modo anônimo e ataques DDoS com objetivo de derrubar sites públicos.

Entretanto, a justiça também usou as vantagens da digitalização ao seu favor, utilizando a ciência da computação para examinar rastros de criminosos e ataques cibernéticos. O nome dessa ciência é computação forense, ou forense computacional.

Computação forense é a utilização da ciência de computação de modo legal para restaurar, coletar e examinar evidências de atos criminosos para serem apresentados nos tribunais. Também conhecido como perícia forense, essa ciência visa em juntar qualquer evidência digital de software ou hardware que possam ser utilizadas contra ou a favor de um cidadão que responde na justiça.

Os processos da forense computacional vão muito além de apenas pesquisar históricos de conversas em aplicativos de mensagem instantâneas, fotos postadas em redes sociais e histórico de navegação em um navegador.

Por mais que o infrator apague qualquer rastro de seus crimes, é possível recuperar ou restaurar essas provas utilizando técnicas específicas de computação. A computação forense também pode identificar informações adulteradas com o intuito de esconder ou manipular provas, verificando a veracidade desses dados.

Pelo fato do computador ser composto por vários componentes para poder funcionar, o foco principal das investigações serão hardwares que possuem capacidade de armazenamento de dados. Exemplos específicos de hardwares que podem servir de base para coleta de provas digitais são:

A maioria dos sistemas operacionais e sistemas de arquivos não apagam completamente dados que foram excluídos, possibilitando a recuperação dessas informações utilizando softwares de computação forense ou através de técnicas como esculpimento de arquivos.

As investigações não se limitam apenas a um hardware. Vários hardwares podem ter seus dados analisados caso haja a autorização dos proprietários.

Vestígios do crime em aplicativos de comunicação usados diariamente por muitos cidadãos também é alvo investigação.

A utilização de redes sociais, aplicativos de mensagem instantânea podem servir como meio para realização de infrações. Exemplos dessas infrações são:

Mesmo quando o delinquente apaga o histórico no dispositivo pessoal, as chances dos rastros desses dados continuar existindo em servidores é alta. Esses dados podem conter informações decisivas para comprovar o crime que o infrator cometeu. Exemplos dessas informações são:

A computação forense é a ciência que restaura, coleta, analisa e apresenta informações digitais que podem servir como prova de um crime que utiliza um dispositivo digital como meio ou objetivo de um crime.

O uso de técnicas específicas utilizadas por essa ciência pode restaurar dados que foram excluídos ou adulterados pelo delinquente, analisados judicialmente e usados para ajudar a comprovar a inocência ou culpa de um criminoso no tribunal.

Projetos práticos

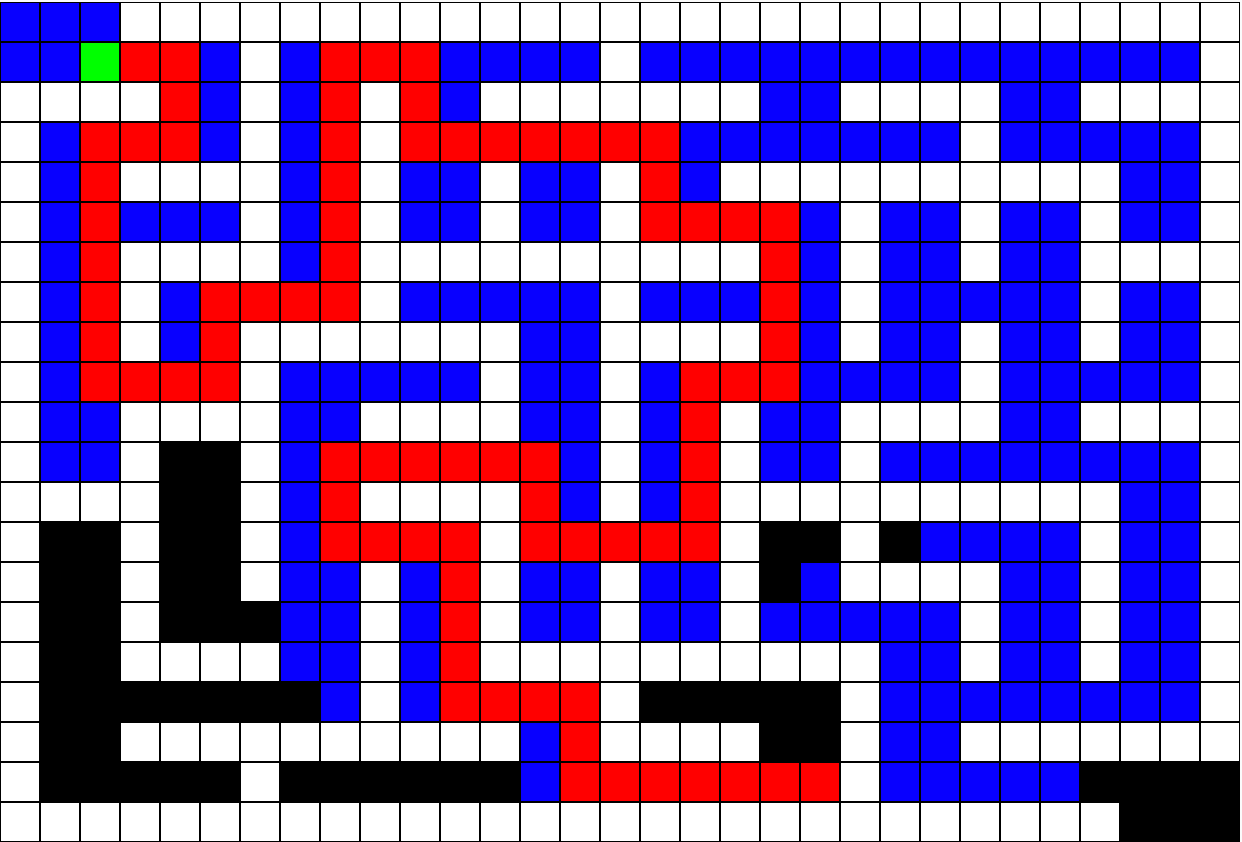

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

Convertendo imagens para ascii art usando o valor da intensidade das cores cinzentas.

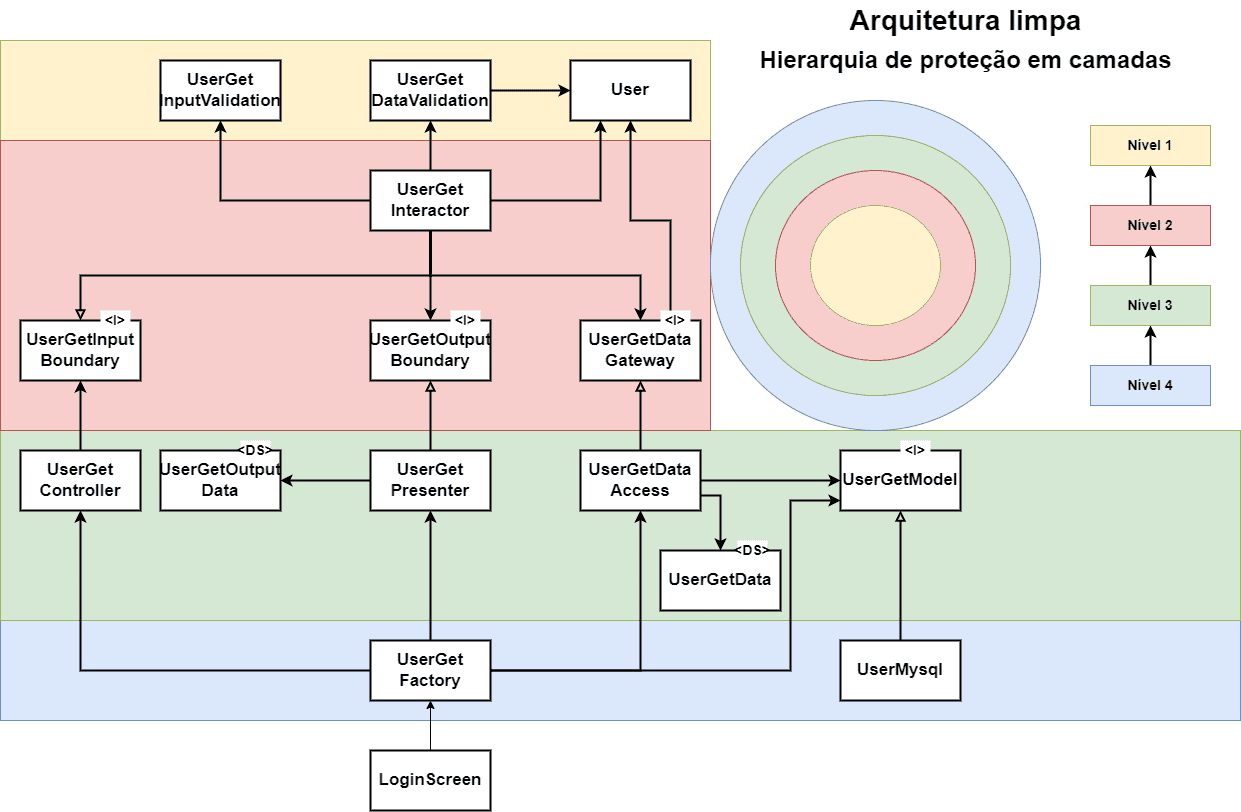

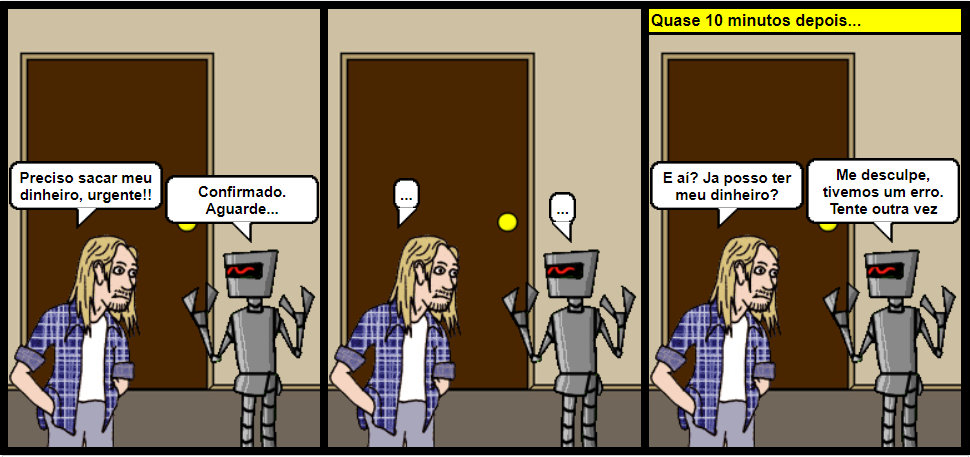

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

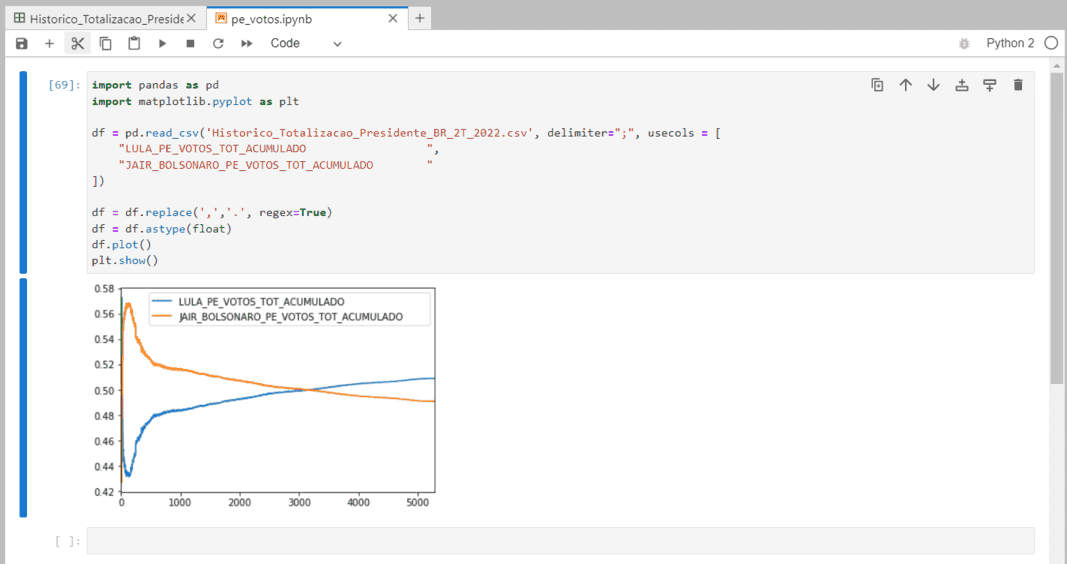

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

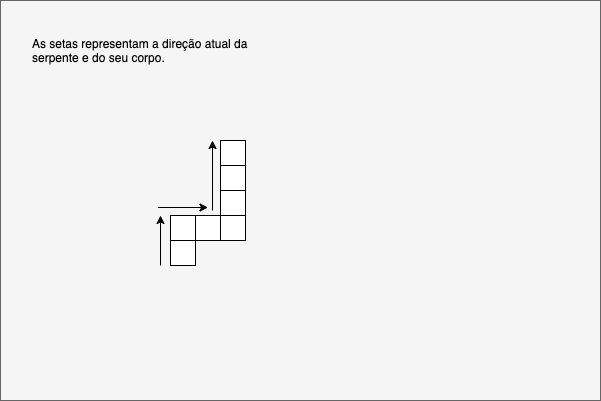

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

As criptomoedas mudaram totalmente o modo das pessoas pensarem. Usar robôs para autentificar transações online, custa muito menos comparado com os bancos em relação às taxas...

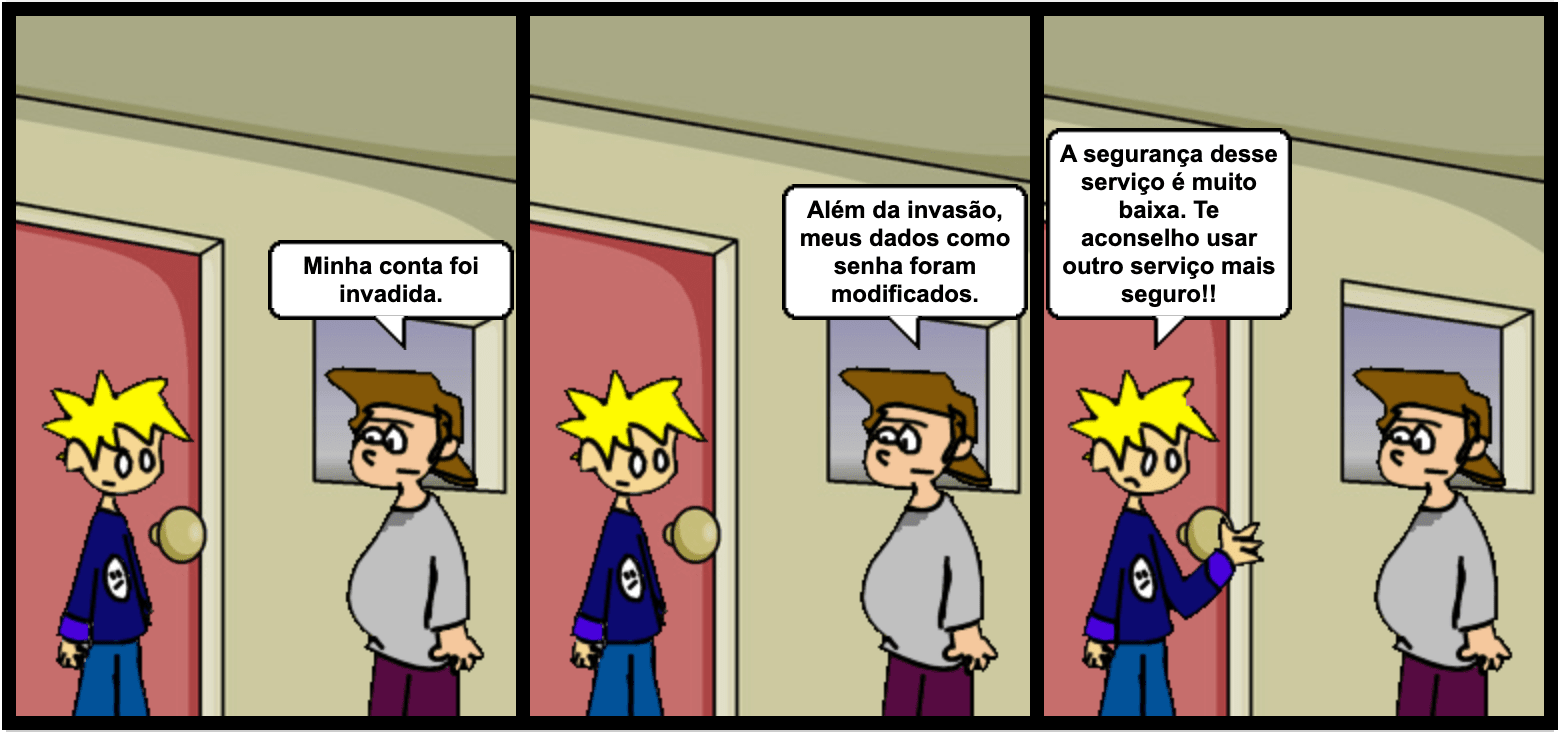

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

Pode ser usado como dinheiro para transações, mas diferente de uma moeda emitida pelo governo de um país, não possui um orgão emissor central.

O armazenamento de imagens é realizado com o sistema de numeração binária. A imagem é composta por um conjunto de pixels e cada pixel representa uma cor.

Prática que visa em incluir todas as pessoas digitalmente, incluindo idosos e deficientes, para que possam ter acesso a informação.

A assinatura digital é utilizada para provar a legitimidade dos dados enviados, usando técnicas de hash e algoritmo de chave assimétrica.