Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 10 junho 2022

Atualizado em 10 junho 2022

Palavras-chave: dmz,zona,área,area,perímetro,perimetro,desmilitarizada,rede,interna,externa,pública,segurança,security

Visualizações: 1757

Mesmo quando a segurança de uma rede interna aparenta ser impenetrável, por mais que as probabilidades sejam baixas, ainda há chances de existirem vulnerabilidades que podem resultar em ataques cibernéticos.

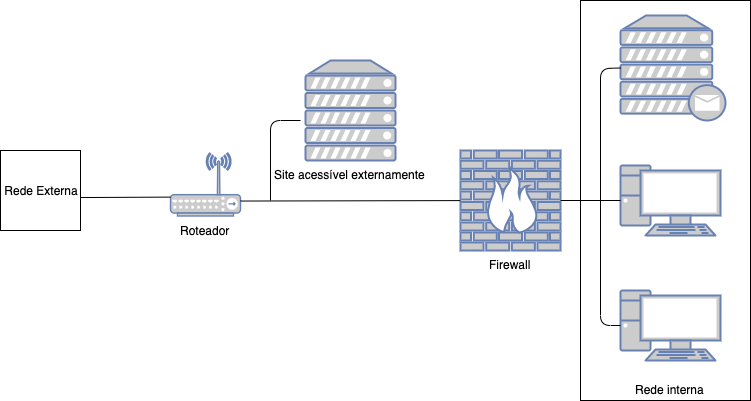

O que protege uma rede interna de uma rede externa é o firewall. Os pacotes de dados que entram pela rede externa serão examinados pelo firewall, que avaliará a segurança desses dados.

Entretanto, empresas que possuem servidores de email, sites e banco de dados na mesma rede, estão mais propensos a ataques cibernéticos.

Quando botamos servidores de site com acesso externo e banco de dados na mesma rede interna, estamos oferecendo acesso direto à nossa rede interna através do site. Nesse caso, o usuário malicioso pode se aproveitar de alguma vulnerabilidade do site para invadir a rede interna.

Para evitar esse tipo de problema, o site é colocado em uma zona desmilitarizada, que muitas vezes é abreviado para DMZ.

DMZ, ou rede de perímetro, fica entre a rede externa e a rede interna. A rede externa é considerada perigosa, pois ela representa a internet pública. A rede interna é geralmente uma rede segura e protegida. Portanto, a rede de perímetro fica entre a zona perigosa e a zona segura.

A zona desmilitarizada fica situada do lado de fora do firewall, podendo ser acessada externamente sem nenhuma proteção. No caso da imagem acima, o “site acessível externamente” fica situado na DMZ.

Colocar servidores contendo dados importantes com serviços que podem ser acessados externamente na mesma rede podem trazer grandes perigos para a rede interna, pois eles podem conter vulnerabilidades que possibilitam ataques cibernéticos.

Invés de botar servidores em uma mesma rede, colocamos alguns desses servidores do lado de fora. Exemplos de serviços que podem ser colocados do lado de fora do firewall são:

Quando colocamos esses serviços na zona desmilitarizada, conseguimos aumentar a segurança da rede interna, pois mesmo quando algum desses servidores sofre algum ataque, o usuário malicioso dificilmente terá acesso ao outro lado do firewall.

DMZ pode ser considerada uma armadilha que exige algum sacrifício em troca de segurança. A idéia inicial é criar uma zona insegura propositalmente para sofrer ataques no lugar da rede interna. Geralmente, a rede de perímetro é bem preparada para sofrer ataques externos, reportando e bloqueando esses ataques quando necessário.

Em troca de segurança, a zona desmilitarizada coloca em risco servidores que ficam situados na parte externa da rede.

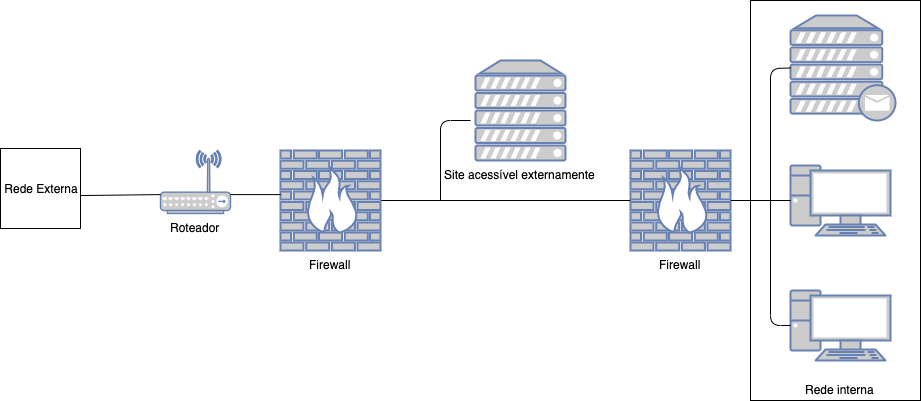

A zona desmilitarizada não precisa estar totalmente exposta a rede externa, podendo possuir um firewall exclusivo.

Com isso, mesmo a rede de perímetro pode ter uma certa segurança em relação a rede externa e continuar sendo acessada pelos usuários da rede pública.

A zona desmilitarizada é uma área isolada que fica situada entre a rede pública e a rede interna com o objetivo de sofrer ataques para proteger a rede interna.

Ela não necessariamente precisa estar totalmente exposta à internet pública, podendo conter um firewall exclusivo para proteção.

Projetos práticos

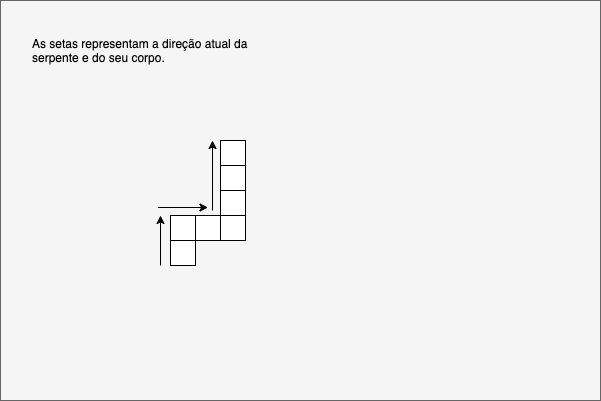

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

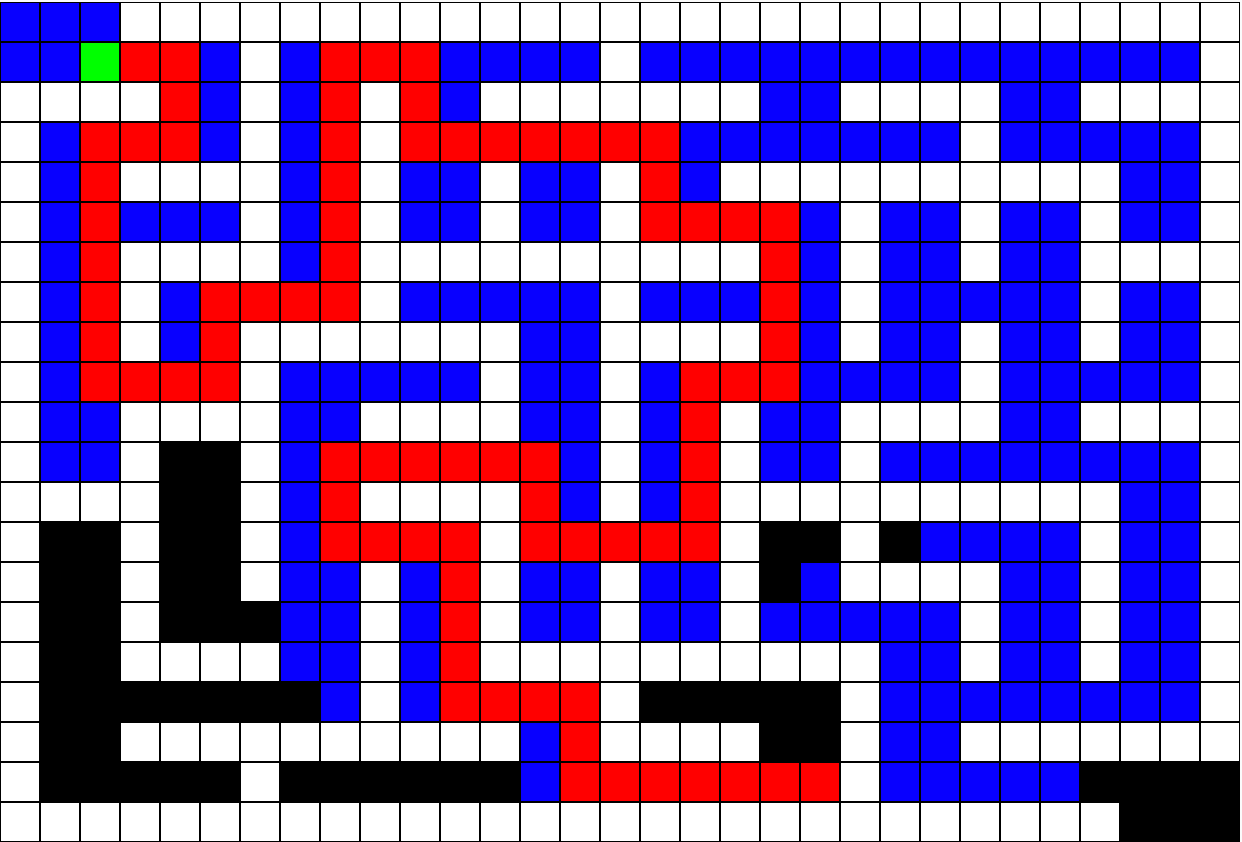

Implementando um programa que encontra a menor distância entre dois pontos dentro de um labirinto usando o algoritmo A* (a-estrela).

Convertendo imagens para ascii art usando o valor da intensidade das cores cinzentas.

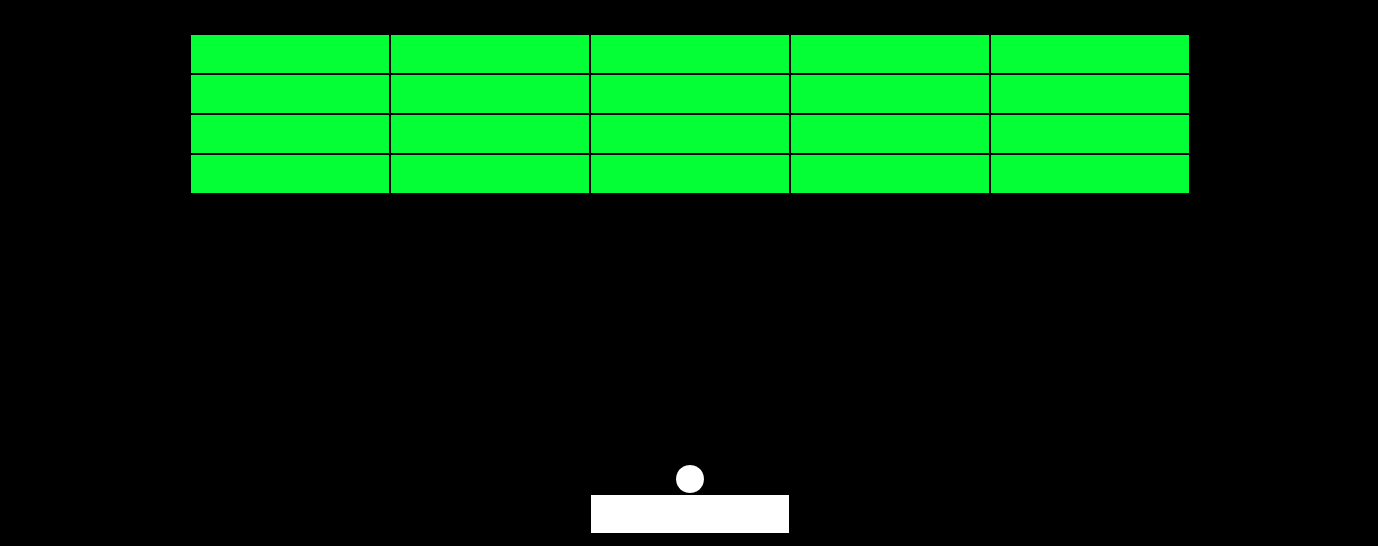

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

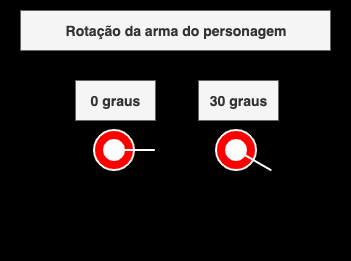

Usando lógicas matemáticas como trigonometria para criar e calcular o esqueleto de um jogo de tiro 2D em javascript

A nuvem pode ser uma boa alternativa de substituição da memória atual. Além de fazer a cópia de segurança dos dados, pode ser acessível de qualquer lugar.

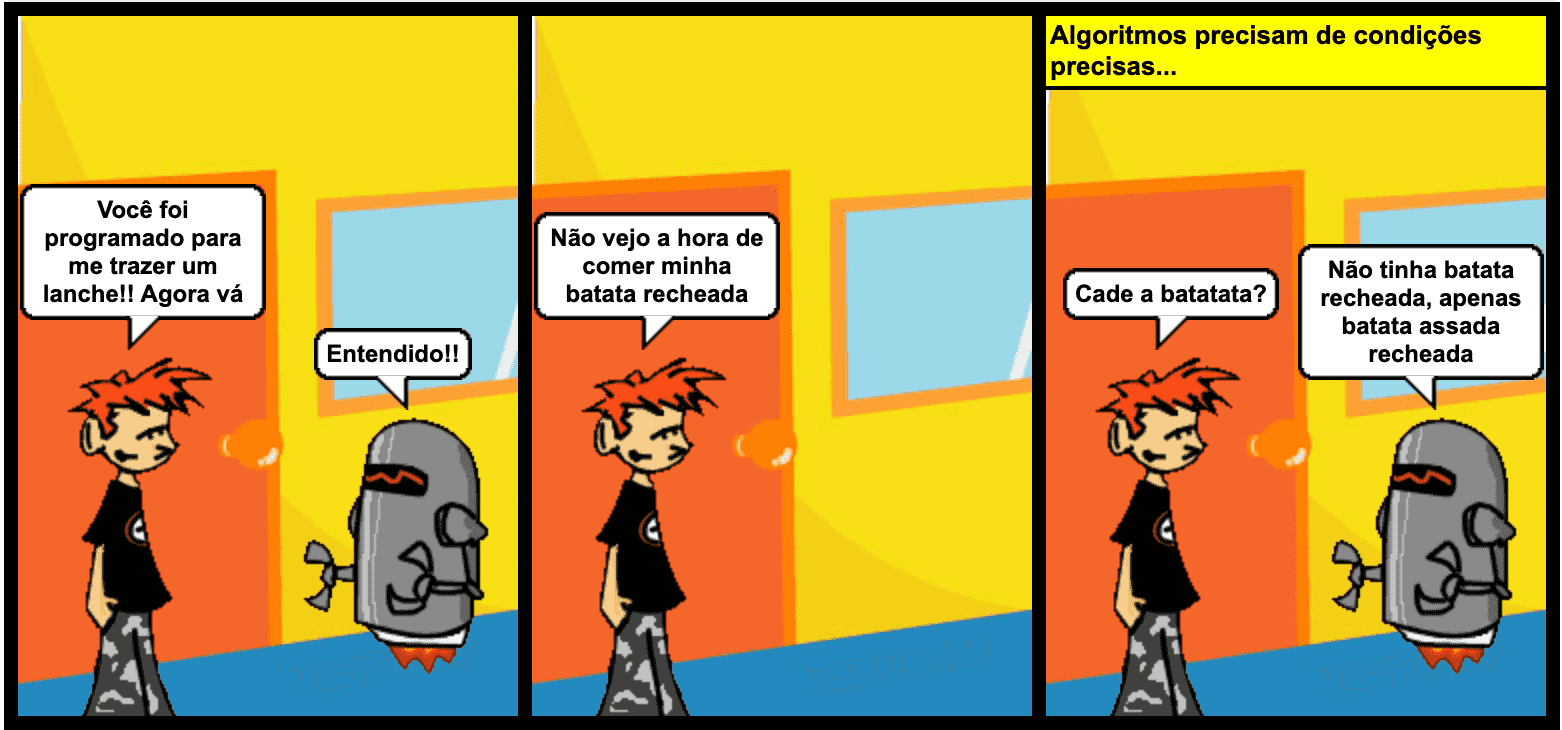

Os algoritmos na ciência da computação são o principal meio para o desenvolvedor poder escrever instruções para o computador, operando a sua maneira

TI invisível é o uso de tecnologias de software ou hardware não autorizadas pela empresa para o aumento da produtividade no trabalho.

Se destacam o hub, switch e o roteador como dispositivos que possibilitam o estabelecimento de uma rede local. Cada dispositivo possui suas vantagens.

O RAT é um malware que tipicamente infecta o computador da vítima por um cavalo de tróia. Uma vez detectado, não é muito difícil sua remoção.

A autenticação biométrica é o uso de tecnologias que conseguem captar traços e comportamentos únicos de indivíduos para a autenticação.