Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Estratégia

Postado em 08 junho 2023

Atualizado em 08 junho 2023

Palavras-chave: biometria,segurança,experiencia,usuario,estrategia,microservico,microsservico,http

Visualizações: 719

A autenticação por senha ainda é usada em uma larga escala de softwares. No começo da expansão da internet, sistemas de autenticação tinham várias vulnerabilidades. Apesar dos sistemas atuais terem melhorado a sua segurança em relação a vulnerabilidades, o descuido dos usuários também é evidente. O uso da mesma senha em sistemas diferentes está sujeito a ataques de phishing e força bruta. Para manter a integridade de uma conta, o usuário e o sistema devem juntar forças. O sistema deve exigir uma senha segura, contendo um conjunto de caracteres minúsculos, maiúsculos e especiais. O usuário não deve usar a mesma senha em sistemas diferentes.

Existem requerimentos mínimos que devem ser aplicados em um sistema de autenticação em senha. O uso de hashes para criptografar a senha do usuário é um desses requerimentos mínimos que devem ser aplicados. Outros mecanismos extras como SALT na criptografia de senhas também tem sido adotado com mais frequência.

Mas sem dúvidas, o tipo de autenticação mais seguro é a autenticação biométrica. A autenticação biométrica é segura porque não pode ser burlada sem a presença do usuário legítimo. Porém, só porque um sistema possui biometria, isso não quer dizer que o sistema seja seguro.

A biometria se refere as características e comportamentos de um indivíduo. Cada indivíduo possui características únicas que não podem ser copiadas. As características comumente utilizadas são reconhecimento facial, digitais e a voz de um indivíduo.

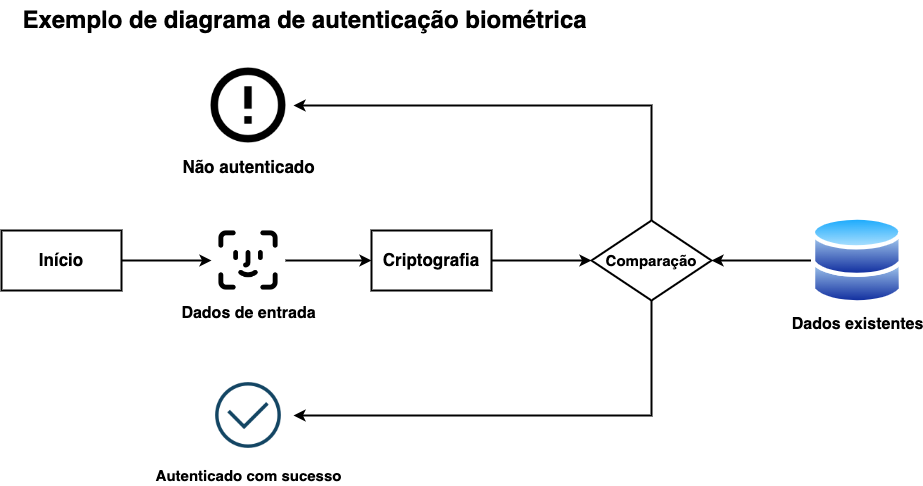

As características biométricas de um indivíduo são transformadas em dados digitais para que o computador possa processar o conteúdo. Assim como uma senha, os dados biométricos são criptografados antes de serem armazenados. Ao fazer a autenticação biométrica, o computador irá criptografar novamente os dados de entrada e comparar com os dados existentes armazenados.

A grande vantagem da biometria é a dificuldade na replicação de dados. Diferente da senha, dados biométricos são muito difíceis de serem replicados.

Além da segurança, a biometria traz conveniência. Não há necessidade de lembrar senhas e é descartado o uso de teclado. Porém, não é certo afirmar que um sistema é seguro porque ele possui biometria.

A biometria em si é eficiente e segura. Porém, um sistema não se torna mais seguro apenas pelo fato de possuir biometria. Hoje em dia, a autenticação e o armazenamento de senhas são tão seguros como a biometria. Concluí-se que a autenticação biométrica melhora a experiência do usuário, uma vez que ele pode fazer a autenticação rapidamente.

Adicionar biometria em um sistema melhora a experiência do usuário. A autenticação se torna fácil e prática, dispensando o uso de senhas. Porém, analisando do ponto de vista dos desenvolvedores, a biometria pode trazer alguns desafios. Pelo fato da biometria ser um recurso novo, muitos sistemas não possuem compatibilidade com a biometria, dificultando a sua integração.

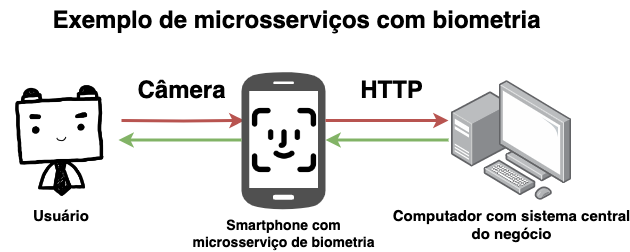

Uma solução para sistemas incompatíveis com biometria é adotar uma arquitetura de microsserviços. Microsserviços são softwares separados fisicamente uns dos outros. Ou seja, cada microsserviço pode atuar independentemente na mesma máquina ou em máquinas diferentes.

No exemplo acima, existe um software de autenticação com reconhecimento facial no smartphone. O usuário simplesmente posiciona o rosto com a câmera e espera a resposta. Os dados enviados pelo protocolo de comunicação HTTP não são os dados biométricos, pois isso traria alguns problemas de segurança. Será enviada uma mensagem ao sistema central contendo o resultado da autenticação com reconhecimento facial e o ID do usuário. Esses dados podem ser armazenados como histórico. O smartphone pode funcionar como um servidor de borda, pois além de possuir o seu próprio banco de dados, ele pode atuar sem o sistema central.

A biometria pode melhorar a segurança de um sistema em alguns aspectos, porém não é imune a ataques. A principal vantagem da biometria é que ela melhora a experiência do usuário.

Projetos práticos

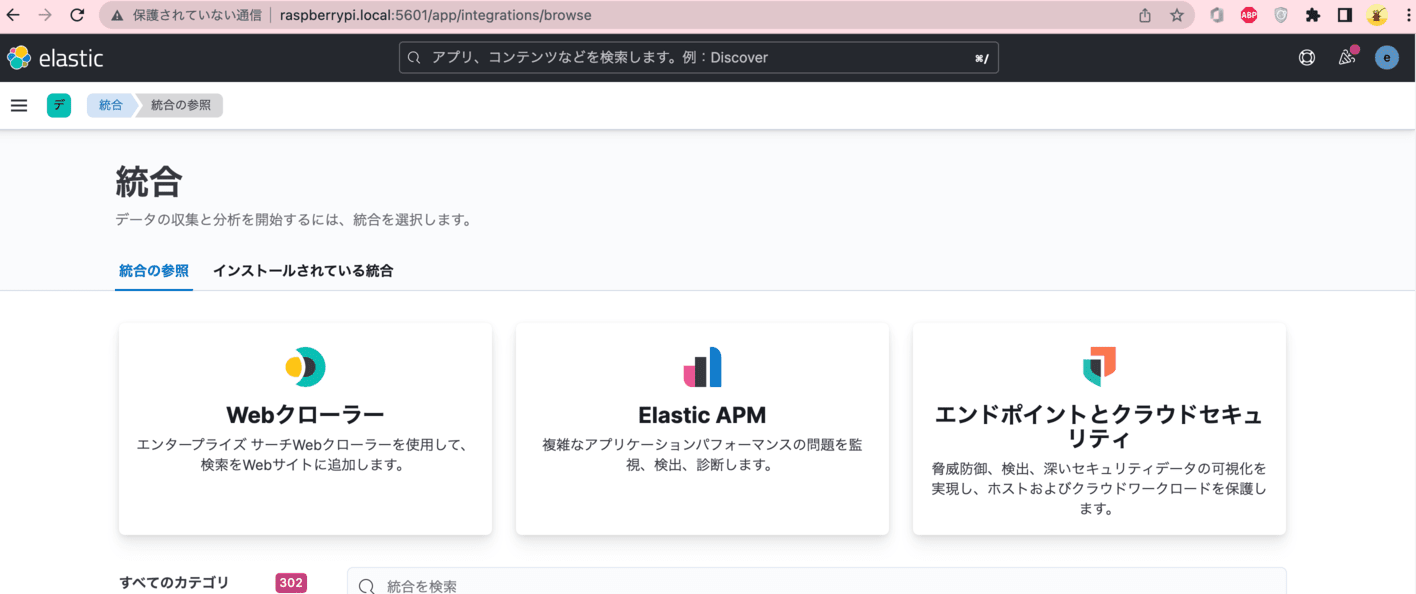

Projeto de criação de um sistema de busca usando o framework Symfony e Elasticsearch. A integração com Kibana também é feito de modo remoto com um raspberrypi.

Convertendo imagens para ascii art usando o valor da intensidade das cores cinzentas.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

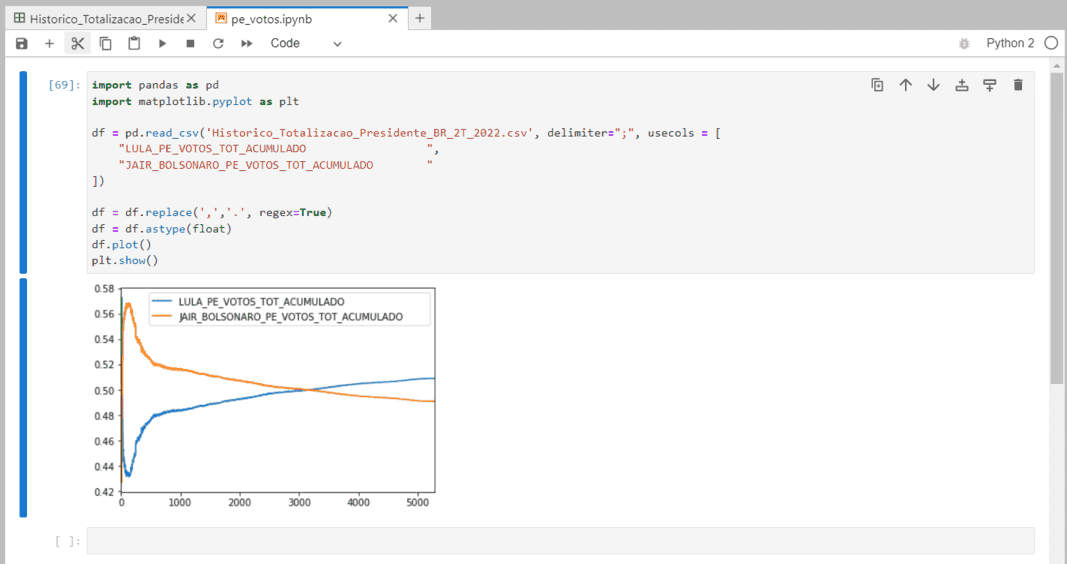

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

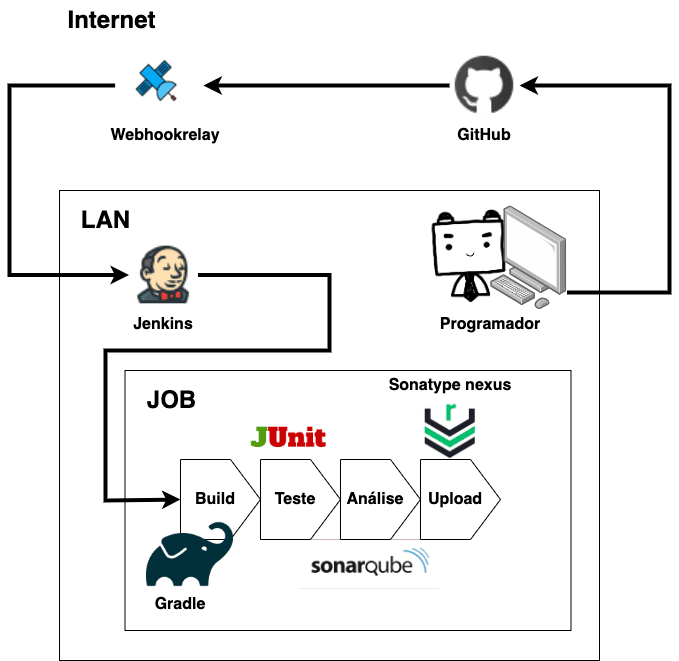

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

Os algoritmos na ciência da computação são o principal meio para o desenvolvedor poder escrever instruções para o computador, operando a sua maneira

Estudar o comportamento das pessoas pode auxiliar um administrador a criar um sistema de fiscalização mais eficiente, evitando fraudes que prejudicam a imagem da empresa

O algoritmo de criptografia simétrica utiliza a mesma chave para encriptar e desincriptar dados enviados através da internet.

Para um sistema realizar os requerimentos mínimos de segurança, este deve estar de acordo com os três pilares da segurança de informação(CIA).

Malware programado especialmente para praticar golpes através da internet. O golpe é iniciado quando usuário executa esse programa malicioso

O ataque cibernético direcionado é um ataque virtual com um alvo definido. O alvo pode ser um usuário individual, empresa, constituição ou governo.