Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 03 junho 2022

Atualizado em 03 junho 2022

Palavras-chave: network,internet,vpn,security,virtual,private,network,rede

Visualizações: 1651

A transferência de dados entre dispositivos hoje, tem se tornado bem mais segura do que ela era no passado.

A segurança da internet ainda deixa muito a desejar em alguns aspectos, como confidencialidade. Protocolos como HTTPS encriptam nossos dados, porém não encriptam dados como:

Geralmente apenas com os dados acima é impossível localizar os usuários envolvidos na transferência. Mas dependendo do tipo de endereço (como endereços IP estáticos), mais detalhes sobre a localização podem ser obtidos por terceiros.

Além disso, o ISP (Provedor) possui todo o histórico de site que acessamos, conteúdo que vimos, tempo que gastamos em cada site, informações do dispositivo usado e localização. Ou seja, mesmo se apagarmos todo o histórico de navegação no nosso dispositivo, todos esses dados irão continuar existindo nos servidores do provedor. E caso o governo queira ter acesso ao que acessamos, eles podem obter esses dados facilmente consultando o nosso provedor.

Um modo de navegar na internet sem ter esses registros gravados pelo ISP é a utilização da VPN.

VPN é a abreviação de “Virtual Private Network”. Em português, rede virtual privada.

A VPN é a transferência de dados de modo privado através de uma rede pública, sem a necessidade de infraestrutura extra. Dados que trafegam em uma rede virtual privada não podem ser visualizados por terceiros.

Assim como o protocolo HTTPS, o VPN também criptografa os dados de transferência. Porém, a VPN criptografa muito mais dados, incluindo endereço IP.

Essa criptografia “extra” que a VPN realiza impossibilita o registro de acessos realizados pelo usuário no servidor do provedor, pois nem mesmo o provedor pode saber a origem, destino e os dados transferidos.

Na transferência de dados usando VPN, os pacotes de dados irão ser encaminhados com endereço IP do servidor VPN, assim podendo encontrar o seu destino.

Quando não usamos a VPN, todas as informações abaixo podem ser visualizados pelo provedor (ISP):

Mesmo sites que usam o protocolo HTTPS que encriptam as informações acessadas, não encriptarão dados como endereço IP e porta. Com o endereço IP, é possível saber o domínio do site que acessamos por causa do protocolo DNS.

Quando utilizamos a VPN para navegar na internet, informações abaixo podem ser obtidas:

Mesmo sabendo o endereço IP do servidor VPN, o provedor nunca saberá o destino final desses pacotes de dados que trafegam na internet.

O endereço IP de origem do usuário será trocado pelo endereço IP do servidor VPN. Portanto, caso um usuário acesse algum site na internet do Brasil utilizando um servidor VPN localizado na Alemanha, esse usuário terá o seu endereço IP de origem alemão.

Quando trocamos o endereço IP de origem podemos obter vantagens como ter acesso à serviços que não tínhamos com o endereço IP de origem original.

Os dados serão encriptados com uma camada extra pela VPN.

Essa camada extra impossibilita a visualização de qualquer tipo de dado trafegado entre o remetente e o destinatário. Graças à esse alto de nível de confidencialidade, nem mesmo o provedor pode saber o que está sendo transferido, muito menos terceiros.

Apesar de ser extremamente segura, a VPN pode sim ser desmascarada e ter a integrabilidade de seus dados afetada em alguns casos.

Existem vários tipos de VPN que possuem vantagens e desvantagens, cabe ao responsável pela configuração da VPN usar essas práticas da forma mais vantajosa levando em consideração as necessidades da empresa.

Falando de modo geral, a rede virtual privada assegura a segurança dos dados usando 3 elementos:

É o tunelamento que conecta um ponto ao outro na transferência de dados via VPN.

Assegura se o remetente e o destinatário são legítimos.

Criptografa todos os dados que trafegam pela internet, incluindo endereço IP do remetente e destinatário.

Primeiramente a autenticação entre os usuários serão solicitadas.

Depois os pacotes serão encriptados(criptografia), para depois serem encapsulados(tunelamento). O encapsulamento é feito adicionando um cabeçalho ao pacote, assegurando que o pacote de dados chegue ao seu destino. Protocolos utilizados no tunelamento podem ser L2F, PPTP e L2TP, que são aplicados na camada de enlance e tem como objetivo a entrega dos pacotes, portanto sozinhos não encriptam os dados e nem protegem a integridade dos dados.

Já o protocolo IPSec que é aplicado na camada de rede, possui um conjunto de vários protocolos dentro dele que permitem autenticação, criptografia e integridade.

A rede privada virtual permite a transferência de dados de modo privado em uma rede pública. A VPN é virtual pois não precisa de infraestrutura adicional para realizar uma conexão privada.

Na transferência de pacotes através da rede pública, os dados serão encriptados e encapsulados. A junção desses dois processos possibilita esconder o endereço IP de origem e de destino, escondendo a localização(privacidade) desses usuários.

A VPN é extremamente segura, porém não totalmente segura, principalmente se for configurada de modo ambíguo.

Para empresas e pessoas que precisam de mais segurança na transferência de dados, a VPN é sem dúvidas a melhor opção.

Projetos práticos

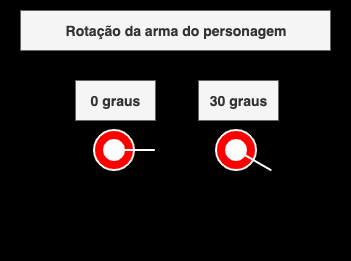

Usando lógicas matemáticas como trigonometria para criar e calcular o esqueleto de um jogo de tiro 2D em javascript

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

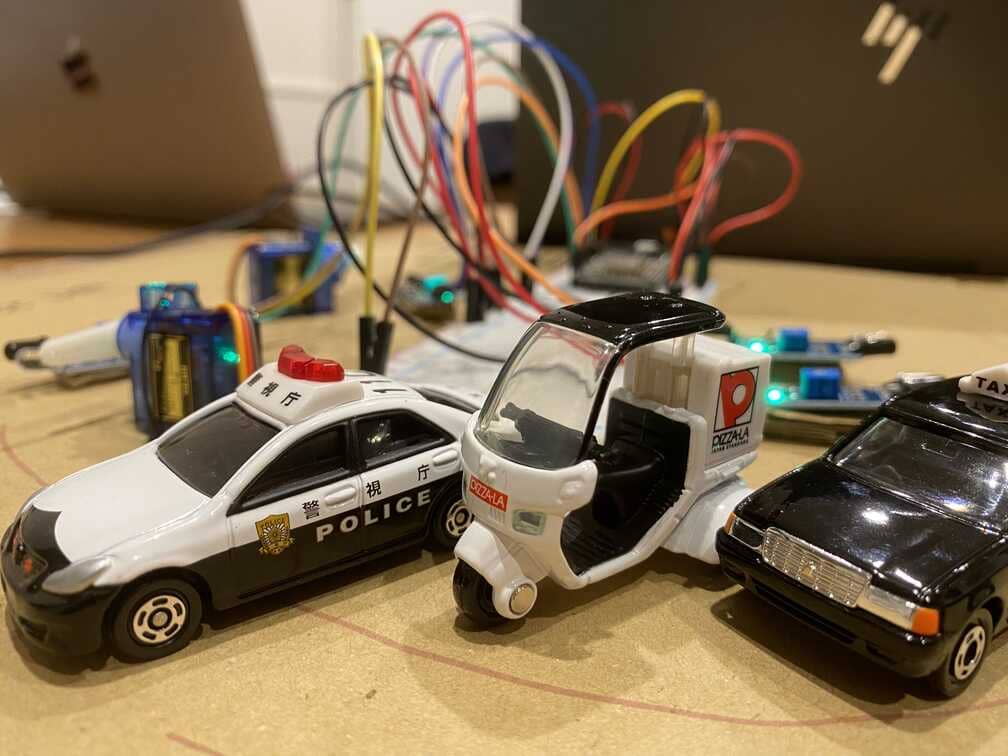

Desenvolvimento de um sistema de monitoramento que exibi todos os eventos que acontecem na garagem automatizada, como abertura de portões ou ocupação de vagas.

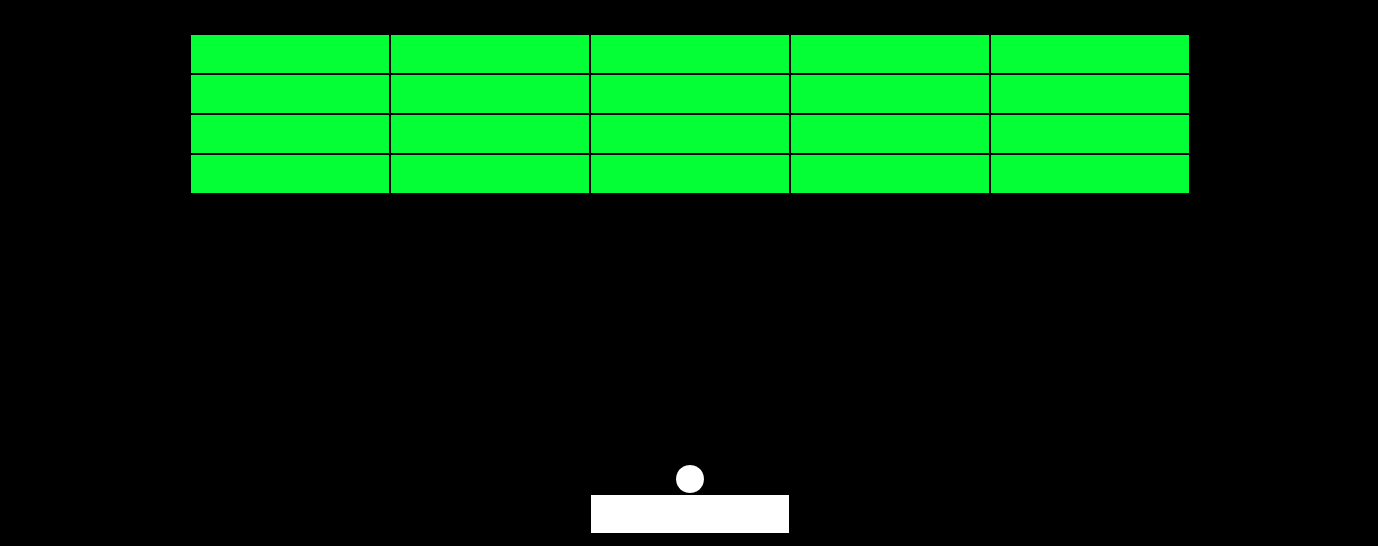

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

A ausência e a presença de energia são dois estados que podem ser usados como valores. Esses valores são respectivamente zero e um.

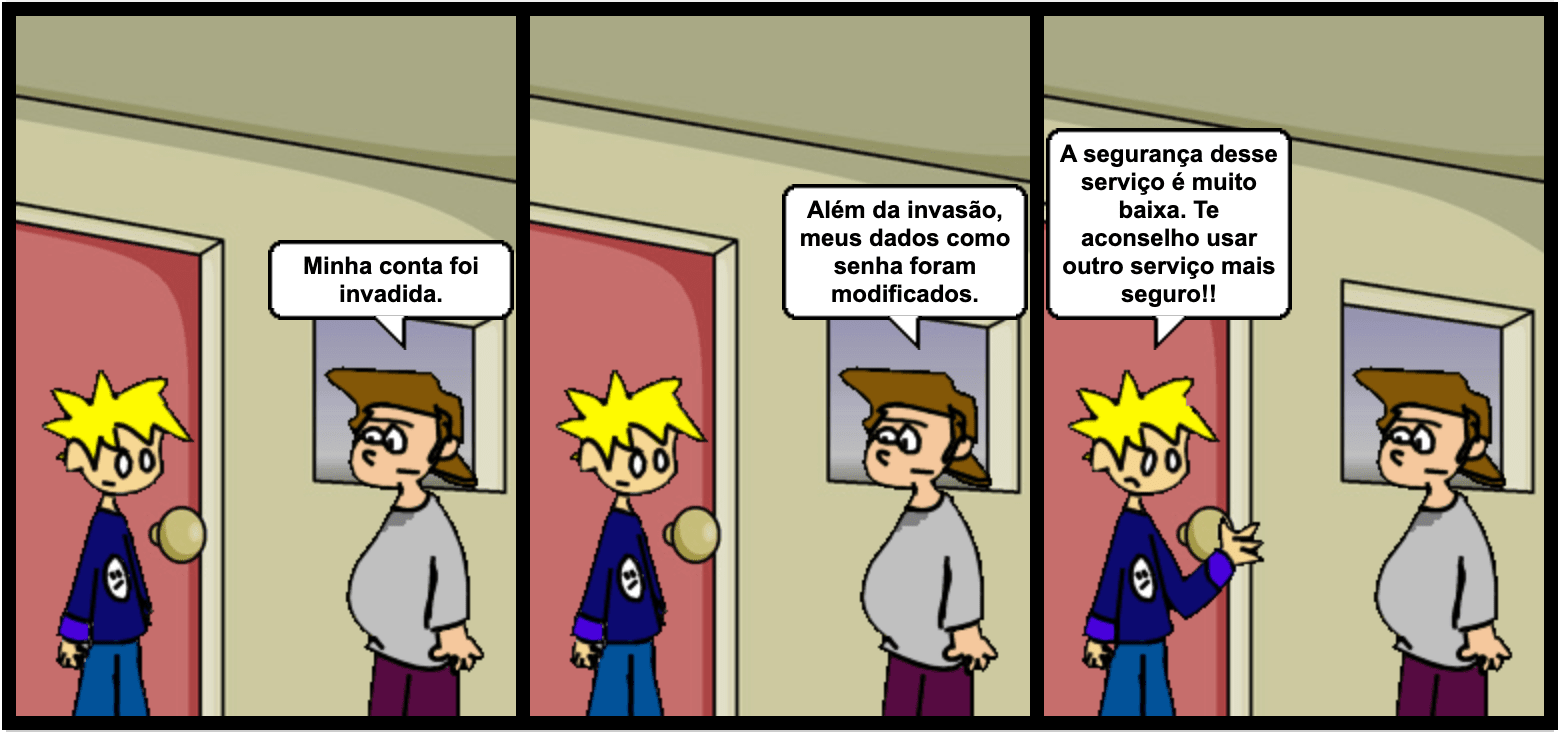

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

Malware programado especialmente para praticar golpes através da internet. O golpe é iniciado quando usuário executa esse programa malicioso

Modelo teórico dividido em sete camadas que fornece uma arquitetura padrão de rede para realizar a transferência de dados entre computadores.

PoW atua como um intermediário não-humano entre os negociadores de criptomoedas. Em média, uma transação em bitcoin dura 10 minutos.

Blockchain pode ser interpretado como uma caderneta bancária, nela é registrado o histórico de todas as transações realizadas na nossa conta bancária.