Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 19 maio 2022

Atualizado em 25 julho 2022

Palavras-chave: malware,virus,vulnerabilidade,dos,ddos,negacao,negação,serviço,denial,distributed,distribuído,distribuido

Visualizações: 1567

Existem várias formas de prejudicar um aplicativo ou serviço na internet se aproveitando de suas vulnerabilidades.

Porém, mesmo aplicativos que não possuem vulnerabilidades podem ser alvos de ataques indiretamente. Aplicativos que dependem de um servidor, podem ficar indisponíveis caso o servidor esteja muito ocupado respondendo outras solicitações.

Mesmo não sendo alvo de ataques, serviços podem sair do ar devido ao grande tráfico de usuários acessando esse serviço ao mesmo tempo. Isso pode acontecer por falha técnica ou vulnerabilidade. Quando algum usuário malicioso se aproveita dessa vulnerabilidade, temos um ataque de DoS.

DoS é a abreviação de “Denial of Service”. Em português, “negação de serviço”.

DoS é um ataque que parti apenas de um máquina. O agressor se aproveita de uma vulnerabilidade de algum serviço ou aplicativo, concentrando vários ataques nessa porção vulnerável.

Uma vulnerabilidade pode ser considerada alguma página que utiliza muita memória para ser carregada. Enviar múltiplas solicitações nessa página ao mesmo tempo, pode ultrapassar o uso de memória suportado, resultando na indisponibilidade desse serviço.

Esse tipo de vulnerabilidade é considerada uma falha técnica, resultada por falta de atenção na questão de disponibilidade.

Porém, mesmo não possuindo brechas para um ataque, um serviço pode sofrer um ataque de sobrecarregamento, resultando em sua indisponibilidade. Esse ataque é o famoso DDoS.

Abreviação para “Distributed Denial of Service”.

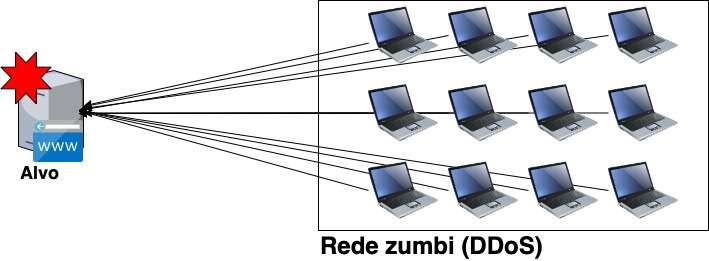

O DDoS aplica um imenso número de solicitações ao mesmo tempo em um serviço ou aplicativo. Porém, ao invés de usar uma mesma máquina para fazer seus ataques, o DDoS utiliza múltiplas máquinas.

O agressor recruta vários computadores zumbis para seu exército. Um computador zumbi é um computador infectado por algum malware como o RAT, no qual permite acesso remoto ao computador da vítima.

Para ser recrutado em uma rede zumbis, não é necessário ser um computador, dispositivos IoT também podem ser recrutados e participar de um ataque DDoS.

Botnet é uma expressão utilizada para descrever uma rede zumbi. Uma rede zumbi é um conjunto de vários dispositivos conectados à internet, infectados por um malware de acesso remoto.

Um dispositivo zumbi pode ser utilizado de várias formas:

O recrutamento desses dispositivos acontece sem o conhecimento do dono. A contaminação pode acontecer por um cavalo de tróia ou por drive-by download.

O DoS pode ser evitado limitando acesso ao agressor, pois a origem dessas solicitações partem apenas de uma máquina.

Porém, quando o ataque parte de múltiplas máquinas é difícil distinguir essas máquinas e realizar um bloqueio. Se o agressor escolher um horário de grande tráfico, esse reconhecimento pode se tornar mais complicado ainda.

Os ataques DoS e DDoS tem como objetivo tornar indisponível um serviço, seja por razões políticas ou descontentamento em relação à esse serviço.

Por exemplo, atacar o servidor de algum jogo e tirá-lo do ar por 10 minutos é uma forma de prejudicar essa empresa desenvolvedora. Jogadores não poderão jogar por 10 minutos e irão questionar a segurança desse jogo. Nesse caso, ter um servidor reserva pode evitar esse tipo de problema.

O DoS e DDoS só tem como objetivo tirar algum serviço do ar. Portanto, roubo de dados ou contaminação de vírus não acontecerá.

O DoS é um ataque de negação de serviço partindo apenas de uma máquina.

O DDoS também é um ataque de negação de serviço, porém parti de múltiplas máquinas, controladas por com algum malware como o RAT.

Ambos ataques tem como objetivo tirar algum serviço do ar. Portanto, roubo de dados ou contaminação de vírus não acontecem.

Projetos práticos

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

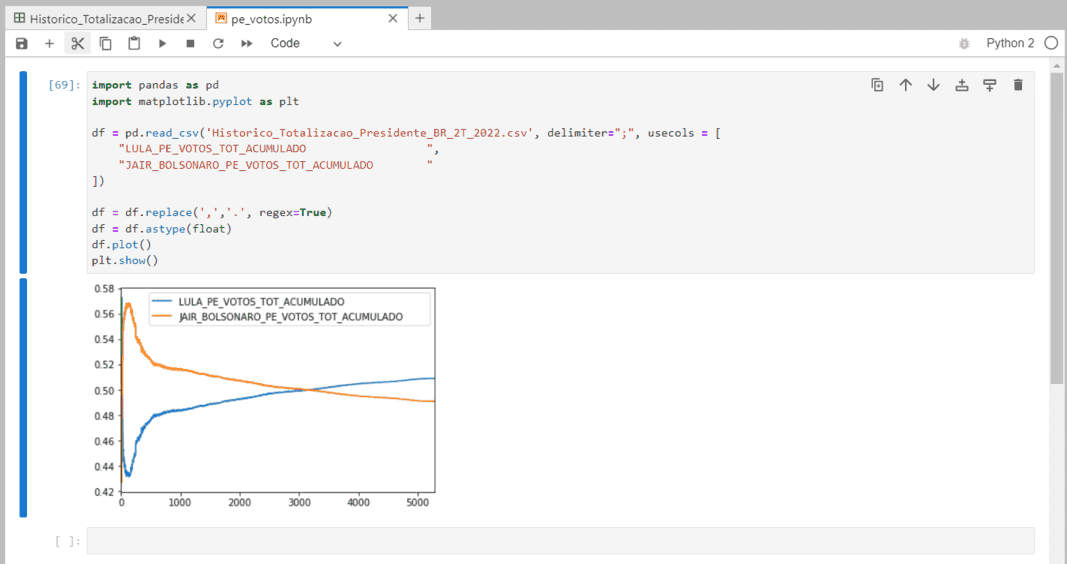

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

Jogo simples de guerra espacial desenvolvido em javascript. Esse jogo usa cálculos de física para simular efeitos de atrito e inércia.

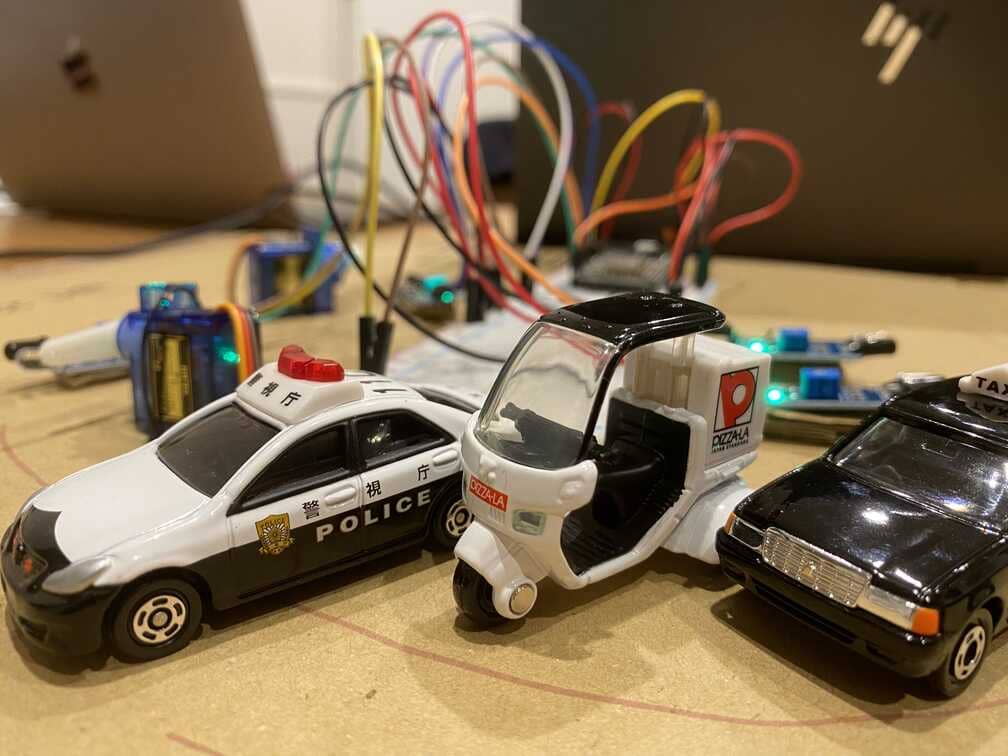

Desenvolvimento de um sistema de monitoramento que exibi todos os eventos que acontecem na garagem automatizada, como abertura de portões ou ocupação de vagas.

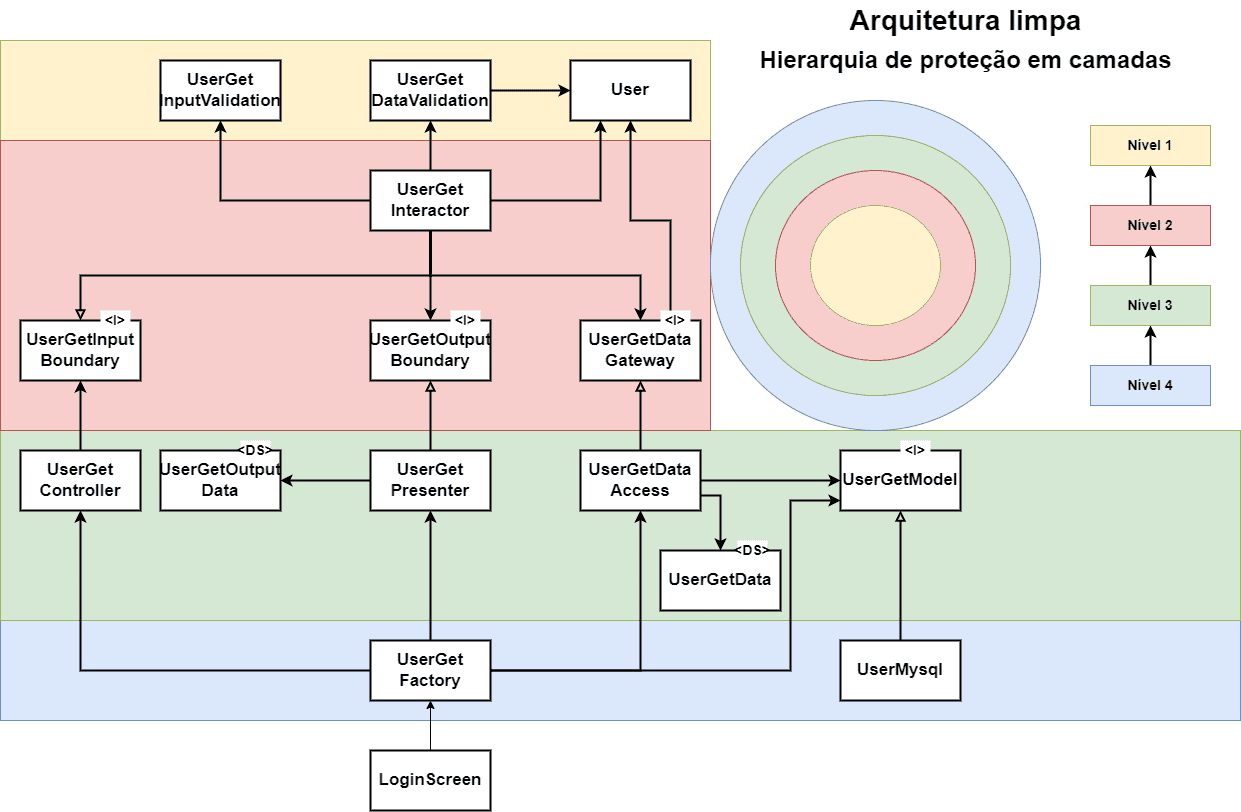

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

Antigamente o endereçamento de dispositivos era feito manualmente, porém isso traz muitas dificuldades em questão de administração. O DHCP resolve esses problemas

Já não é mais novidade saber que os robôs não precisam mais da orientação de um humano para aprender. Além disso, os robôs já superam os humanos em muitas áreas...

O canhão chinês foi usado pela primeira vez em 2015 para realizar um ataque DDoS em duas contas do Github que pertenciam a um grupo antigovernamental.

Fornece conexão com a rede para dispositivos móveis mesmo quando estes se encontram em deslocamento. Utiliza o protocolo LTE para a transferência de dados.

Malware programado especialmente para praticar golpes através da internet. O golpe é iniciado quando usuário executa esse programa malicioso

Caminhos entre os componentes do computador que são responsáveis pela transferência de informações de controle, endereçamento e dados.