Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 30 maio 2022

Atualizado em 30 maio 2022

Palavras-chave: asymmeytic,cryptography,assimétrica,criptografia,segurança,security,chave,key,pública,publica,public

Visualizações: 2509

Assim como o algoritmo de chave simétrica, o algoritmo de chave assimétrica também tem como objetivo proteger dados que navegam na internet.

Esse algoritmo é principalmente utilizado no protocolo TLS/TSS, que torna o protocolo HTTPS possível. Outros exemplos de utilização são o protocolo SSH e o Bitcoin.

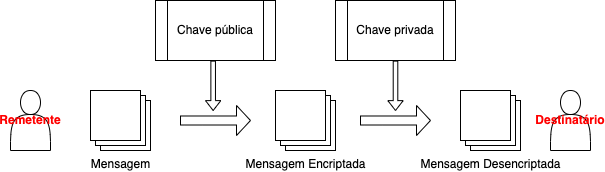

Também conhecido como “algoritmo de chave pública”, o algoritmo de chave assimétrica é utilizado para a criptografia de dados. A criptografia de chave pública utiliza duas chaves. Uma para realizar a encriptação de dados e outra para a desencriptação.

O algoritmo de chave assimétrica é mais devagar no processamento em relação ao algoritmo de chave simétrica, porém é considerado mais seguro, por usar duas chaves diferentes.

As chaves utilizadas são a chave pública e a chave privada. A chave pública é visível e acessível para qualquer usuário. A chave privada é armazenada de modo seguro no computador do destinatário que irá utilizar essa chave para a desencriptação.

O grande problema do algoritmo de chave simétrica é a necessidade de enviar a chave para o remetente através da internet, para possibilitar a desencriptação da mensagem criptofragada.

Porém, se essa chave for roubada no meio do caminho, o usuário malicioso poderá descriptografar todas as mensagens vindo desse remetente.

O algoritmo de chave assimétrica torna a encriptação e desencriptação possível sem a necessidade de mandar uma chave para a desencriptação. Isso torna esse tipo de criptografia mais segura.

Nem mesmo a pessoa que encriptou a mensagem é capaz de desencriptar essa mensagem, pois ela não possui a chave privada necessária para isso. Quem possui essa chave privada é o remetente, que deve cuidar dessa chave em um local sigiloso.

No algoritmo de chave assimétrica, o processo se inicia no destinatário.

Em alguns casos, esse algoritmo é combinado com o algoritmo de chave simétrico, como no protocolo HTTPS.

O algoritmo de chave assimétrica, ou algoritmo de chave pública, utiliza uma chave pública para encriptação e uma chave privada para a desencriptação. A desencriptação só é possível com a chave privada do destinatário.

Essa técnica demora mais tempo para ser processada do que o algoritmo de chave simétrica, porém é considerada mais segura por não haver a necessidade de enviar a chave para o destinatário.

Projetos práticos

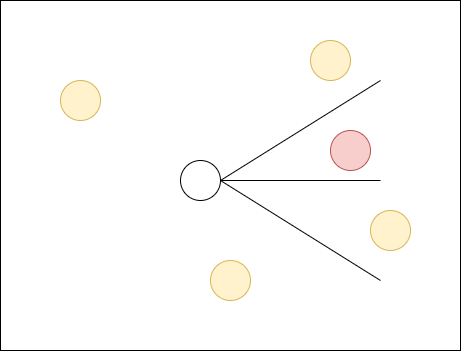

Detectando objetos que entram dentro do campo de visão do personagem. Útil para servir de "gatilho" para eventos em um jogo.

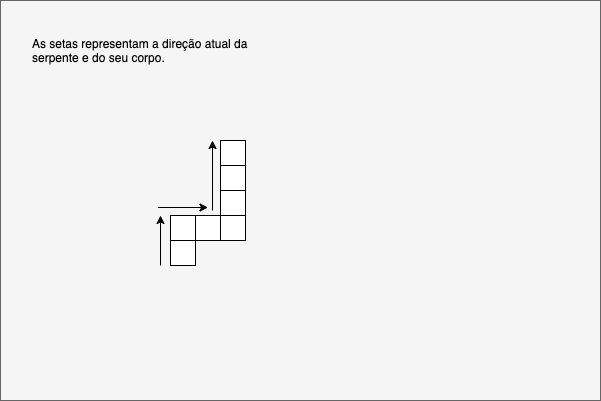

Programando o clássico jogo da serpente usando o framework p5.js. Tutorial indicado para iniciantes da programação que querem aprender os conceitos básico da área criando jogos.

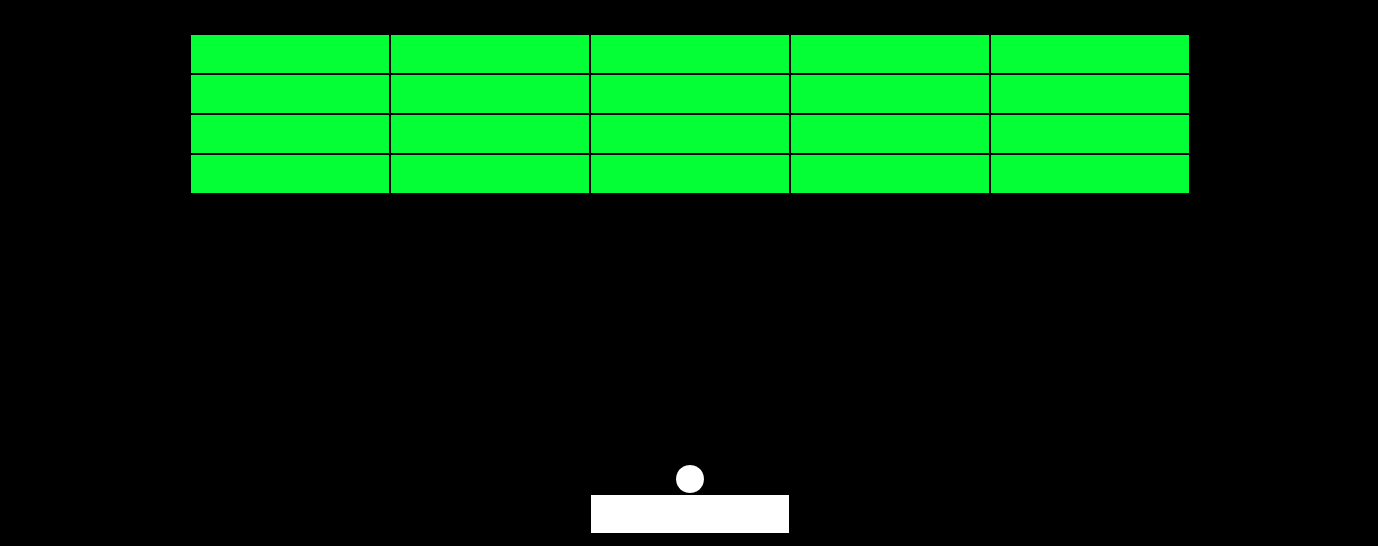

Programando um jogo clássico de arcade usando javascript e p5.js. O usuário deve quebrar os blocos utilizando uma bola ao mesmo tempo que evita que a bola saia pela parte inferior da tela

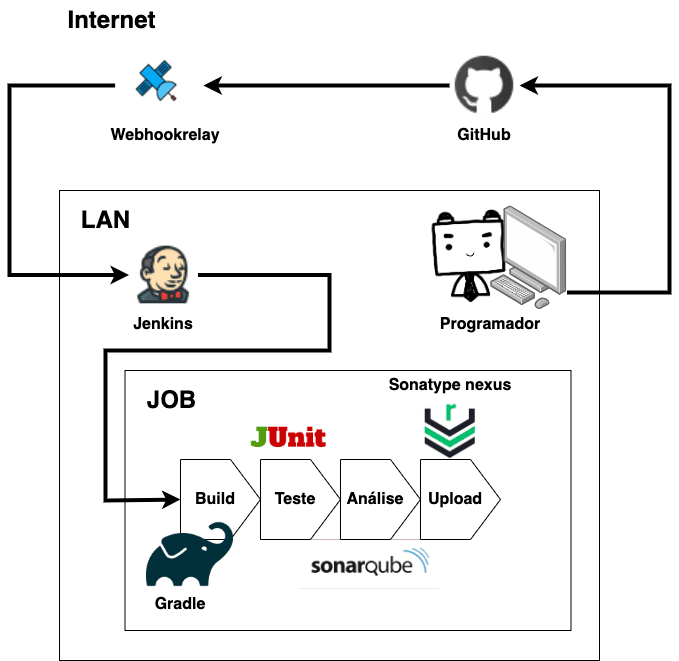

Fazendo a integração contínua de Jenkins, Sonatype Nexus, Sonatype, JUnit e Gradle para automatizar processos repetitivos. Prática bastante usada em tecnologias de DevOps.

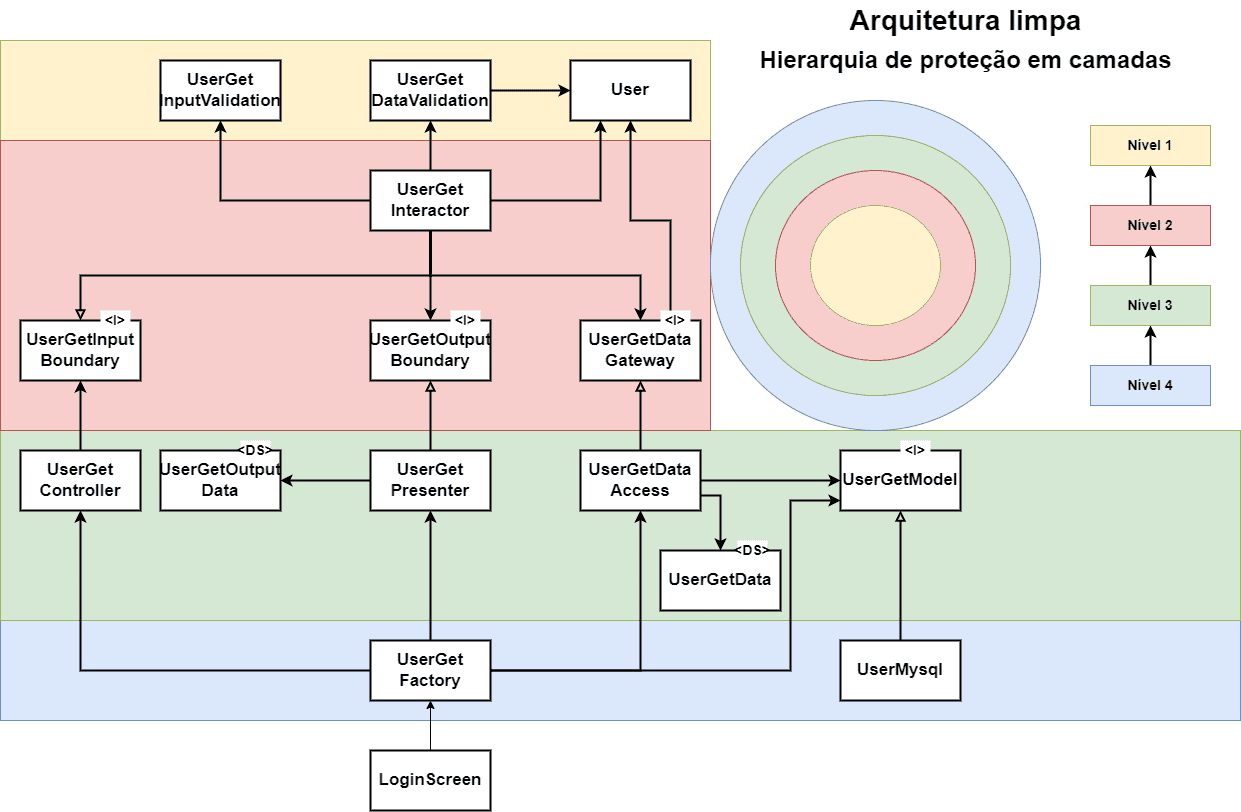

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

Muitos serviços já utilizam a autenticação biométrica integrada com a inteligência artificial para melhorar a experiência do usuário, além de melhorar a segurança.

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

O ataque cibernético direcionado é um ataque virtual com um alvo definido. O alvo pode ser um usuário individual, empresa, constituição ou governo.

Blockchain pode ser interpretado como uma caderneta bancária, nela é registrado o histórico de todas as transações realizadas na nossa conta bancária.

Sistema desenvolvido pelo Banco Central do Brasil, capaz de fazer movimentações financeiras entre duas contas bancárias em segundos.

A assinatura digital é utilizada para provar a legitimidade dos dados enviados, usando técnicas de hash e algoritmo de chave assimétrica.