Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Esse site utiliza cookies

Nós armazenamos dados temporariamente para melhorar a sua experiência de navegação e recomendar conteúdo do seu interesse.

Ao utilizar os nossos serviços, você concorda com as nossas políticas de privacidade.

Categoria de Tecnologia

Postado em 07 junho 2022

Atualizado em 07 junho 2022

Palavras-chave: assinatura,digital,segurança,security,hash,chave,assimetrica,assimétrica,asymmetric

Visualizações: 1177

O avanço da tecnologia trouxe grande aperfeiçoamento para a área de segurança da informação.

Hoje podemos autenticar os usuários de forma precisa, protegendo a confidencialidade e integridade dos dados transferidos através da internet.

Esse alto nível de segurança também possibilita a transferência de dados de grande importância, como transações de dinheiro, compra de produtos e gerenciamento de contratos.

Esse tipo de dado exige a autenticidade legítima no remetente para funcionar na prática. O que torna isso possível é a assinatura digital.

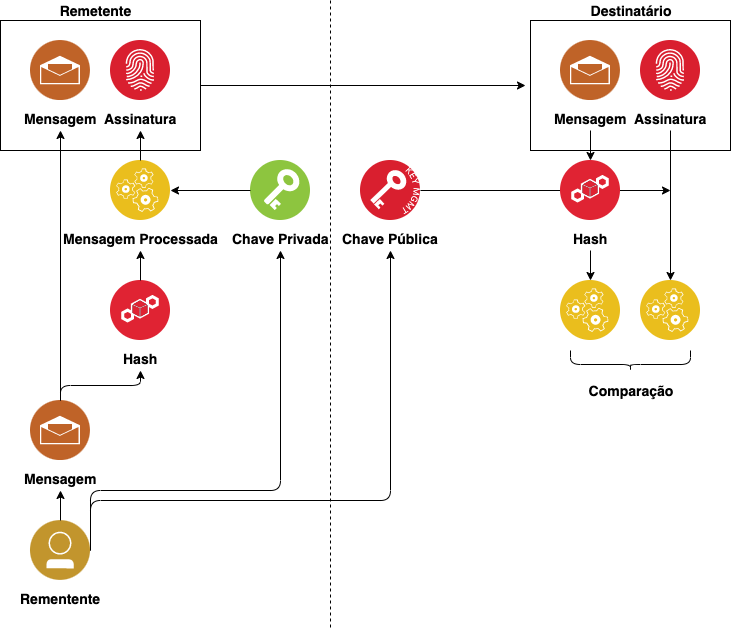

A assinatura digital é uma técnica usada para autentificar a legitimidade de uma mensagem. Além disso, também comprova a integridade dos dados, prevenindo adulterações de uma mensagem durante o caminho.

É utilizada em processos que necessitam de um nível a mais de segurança. Exemplos são:

Além da segurança, a assinatura digital pode ser reconhecida como uma assinatura legal se tiver de acordo com os termos determinados por lei.

A assinatura digital é criada no dispositivo do remetente, que irá anexar essa assinatura junto com os dados. Após a anexação, esses dados serão criptografados e enviados.

O destinatário recebe os dados e descriptografa com a chave pública do remetente para verificar a assinatura.

No processo de criação de uma assinatura digital, duas técnicas são combinadas:

O hash é uma técnica de criptografação unidirecional. Dado que encriptamos uma mensagem com um hash, jamais conseguiremos desencriptar essa mensagem de volta.

A chave assimétrica utiliza a chave pública do destinatário para criptografar a mensagem a ser enviada. Quando a mensagem chegar ao seu destino, o destinatário irá descriptografar a mensagem com a chave privada.

Na assinatura digital a chave assimétrica pode funcionar um pouco diferente. Ao invés de utilizar a chave pública do destinatário, o remetente utiliza a própria chave privada para criptografação.

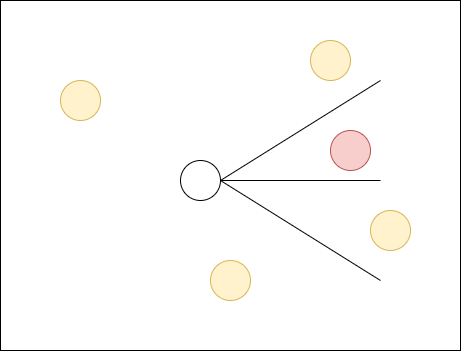

Usando um exemplo de criptografia com chave assimétrica, temos o gráfico abaixo:

Caso o resultado seja dois hashs diferentes, a mensagem é considerada adulterada.

A assinatura digital é utilizada para provar a legitimidade dos dados enviados, usando técnicas de hash e algoritmo de chave assimétrica.

Ela traz mais segurança, principalmente em questão de integridade, comprovando que os dados não foram adulterados por terceiros durante o trajeto.

Projetos práticos

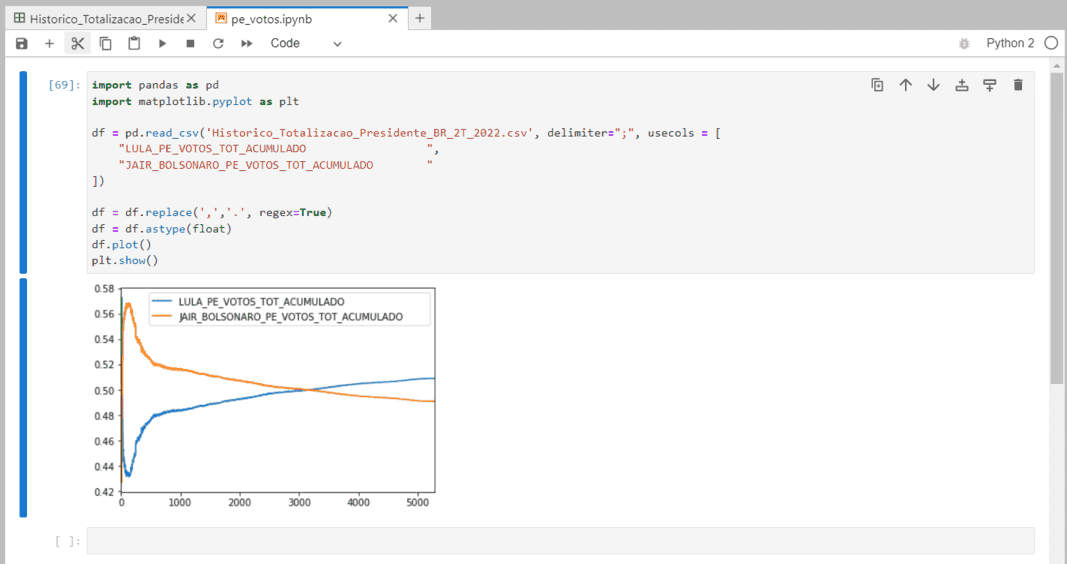

Simulação dos gráficos do segundo turno das eleições presidenciais, utilizando python e ferramentas de análise de dados, pandas e jupyter.

Desenvolvimento dos conceitos mais básicos do clássico pacman, como: mapa, animação, deslocamento e detector de colisões.

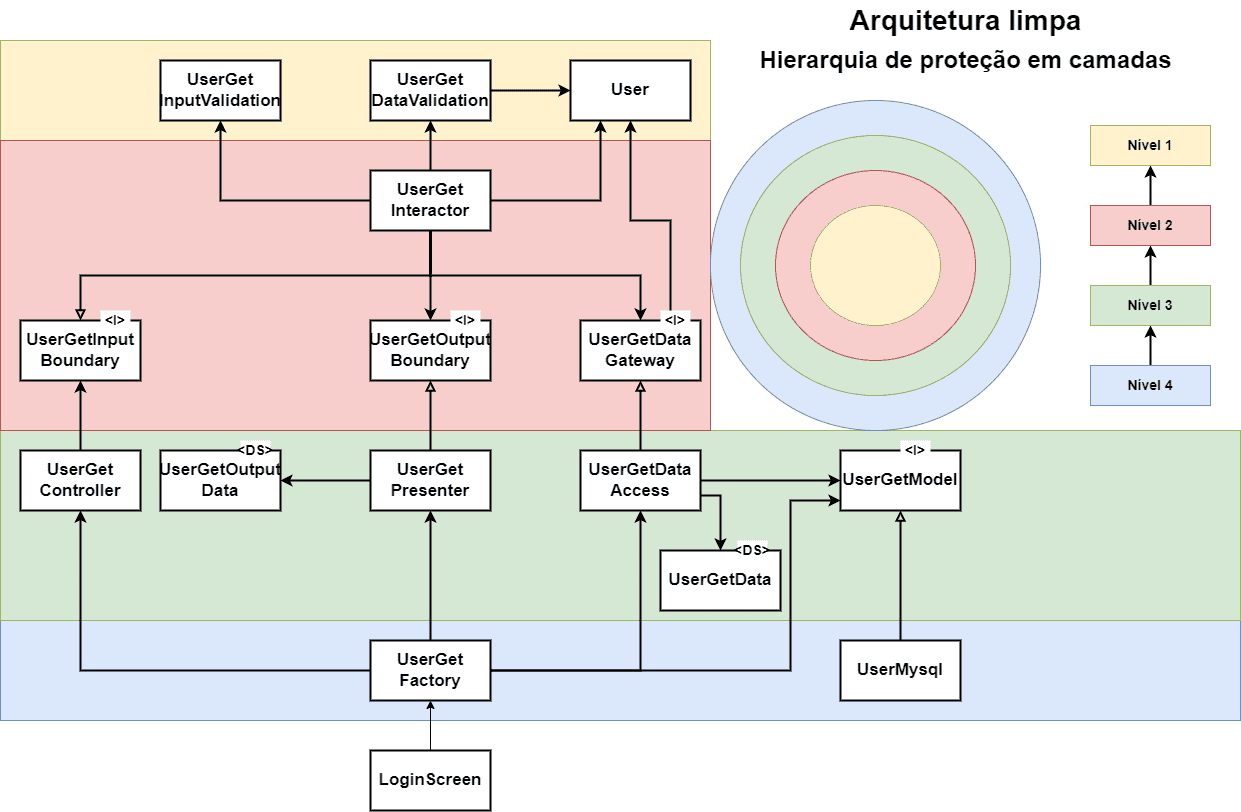

Usando JavaFX e arquitetura limpa para criar um aplicativo de caixa eletrônico extremamente simples.

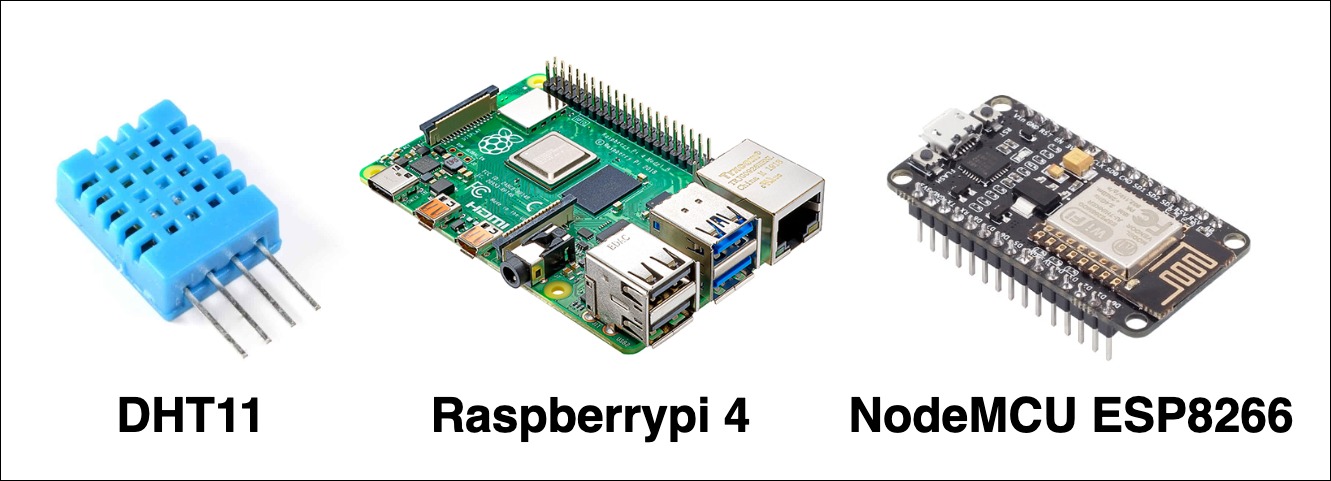

Projeto de comunicação entre dois dispositivos ESP8266 e Raspberrypi4. Laravel irá funcionar como servidor e receptor de dados de temperatura e umidade coletados com o DHT11.

Detectando objetos que entram dentro do campo de visão do personagem. Útil para servir de "gatilho" para eventos em um jogo.

A quantidade de programadores só tende a aumentar com o tempo. Porém, muitos programadores ainda não conhecem os três pilares de segurança da informação.

A política de privacidade é obrigatória para qualquer site que utiliza dados pessoais do usuário. Porém, quais dados são esses especificamente?

A digitalização é a transformação de informação analógica em dados binários, facilitando a cópia, edição e processamento desses dados.

Pode ser usado como dinheiro para transações, mas diferente de uma moeda emitida pelo governo de um país, não possui um orgão emissor central.

Malware programado especialmente para praticar golpes através da internet. O golpe é iniciado quando usuário executa esse programa malicioso

Ciência que restaura, coleta, analisa e apresenta informações digitais que podem servir como prova de um crime que utiliza um dispositivo digital.